Любая активность в интернете не остается незамеченной. Поиск информации, отправка электронных писем, посещение сайтов, интернет-покупки и общение в социальных сетях — все это оставляет следы, с помощью которых достаточно легко узнать большую часть конфиденциальных данных пользователя. И нет возможности полностью скрыть факт своего присутствия в интернете — это физически невозможно! Однако, есть определенные инструменты, посредством которых можно сильно усложнить процесс сбора информации о Вас из интернета, делая его нерентабельным для злоумышленников и прочих «собирателей» конфиденциальных сведений.

Кому нужны Ваши конфиденциальные данные

Перед тем, как предпринимать какие-либо попытки «анонимизировать» свою деятельность в сети, следует четко определить, зачем Вам лично нужна скрытность и от кого Вы планируете защищать конфиденциальные данные. Поскольку именно от этого будет зависеть выбор инструмента безопасности, с помощью которого защищают свою анонимность в интернете.

Основными «собирателями» конфиденциальной информации в сети считаются:

Корпорации. Им нужны любые данные об интернет-пользователях, с помощью которых можно заработать больше денег.

Провайдеры. Они собирают маркетинговую информацию (потребительские предпочтения) о своих клиентах, чтобы продавать ее различным корпорациям. Кроме того, в некоторых государствах провайдеры по закону обязаны сохранять все данные об интернет-активности своих клиентов и выдавать ее правоохранительным органам по судебному решению.

Работодатели. Им важно, чтобы рабочие занимались делом, а не странствовали в интернете.

Поисковики (Google, Yandex, и даже мало используемые Baidu, Bing, Yahoo!). Они также собирают маркетинговые данные для их последующей продажи, но помимо этого они используют их и для личных нужд (исследования, повышение лояльности).

Злоумышленники. В 98% случаев им нужна финансовая информация для воровства денег, что весьма опасно при несоблюдении пользователем основных мер безопасности в работе с электронными деньгами. Остальные проценты распределены между заказной «слежкой» и личной прихотью злоумышленников.

Знакомые, родные, близкие. Им нужна конфиденциальная информация, дабы «разоблачить» Вас в чем-то или удостоверится в Вашей «верности».

Правоохранительные органы. В правовых государствах собирают информацию для «обеспечения безопасности страны и ее граждан», как об этом настойчиво повествуют некоторые подпункты нормативных документов. В неправовых — для продажи или сбора компромата на определенный круг лиц.

Державы. 99,9% современных государств — это репрессивные системы «рабовладельческого» типа с более длинным чем ранее «поводком», которые собирают информацию о своих гражданах для поддержания существующего порядка и укрепления своей власти. Исключениями являются лишь государства, двигающиеся в сторону прямой демократии (решения принимают граждане, а не «выбранные» ими представители) — Швейцария, Исландия, Нидерланды.

10 способов сохранить анонимность в сети

Для того чтобы защитить свои конфиденциальные данные от злоумышленников и стать анонимом для поисковиков, крупных корпораций, правительства и прочих скрытых взглядов, нет надобности удаляться из сети. Достаточно использовать один или несколько инструментов, посредством которых опытные интернет-пользователи скрывают свое присутствие в сети.

1) Обычные прокси и SOCKS

Прокси-сервер (соединение) — это промежуточной сервис, являющийся посредником (proxy с англ. — посредник) между компьютером пользователя и интернетом. То есть обеспечивает анонимность путем подмены IP-адреса абонента. В зависимости от степени безопасности прокси-сервера делятся на:

HTTP-сервера (обычные) — пропускают через себя лишь HTTP-трафик, прибавляя к нему данные об использовании прокси.

SOCKS-сервера — пропускают через себя любой трафик, ничего к нему не добавляя.

Эти сервера помогают сохранить анонимность для обхода различных региональных ограничений и обеспечения базовой безопасности конфиденциальной информации. Это полезно, если Вы хотите оставаться анонимом для поисковиков, корпораций и неопытных злоумышленников.

Плюсы прокси-серверов:

доступность и дешевизна (есть бесплатные сервера).

Минусы:

прокси-сервису нужно доверять;

протоколы прокси не поддерживают шифрование трафика;

необходимо постоянно фильтровать трафик для HTTP-серверов;

нужна настройка для каждого нового приложения или установка специального программного обеспечения.

2) Анонимайзеры (CGI-прокси)

Анонимайзеры или CGI-прокси — это сервера, выполненные в такой форме, при которой его пользователям нужно только вводить адрес интересующего сайта и больше ничего. Здесь также создается анонимный трафик путем подмены IP, но не более того.

Плюсы:

простота;

доступность и дешевизна.

Минусы:

нужно доверять прокси-серверу;

нет шифрования — анонимный только адрес.

Пробные сервисы полезны для тех, кто хочет обойти блокировки работодателей, родителей или государств. Однако использовать их для защиты от корпораций или злоумышленников не стоит, так как анонимайзеры делают анонимным только тот трафик, который проходит через их сайт (сервер). Все остальные интернет-соединения Вашего устройства остаются незащищенными.

3) VPN

Virtual Private Network (VPN) или «виртуальная частная сеть» — это технология, посредством которой создают одно или более соединений поверх другой сети (например, интернет). При этом соединение между абонентом и VPN-сервером шифруется, благодаря чему создается максимально анонимный доступ в интернет. И он будет таковым не только для веб-ресурсов, но и для провайдеров. При использовании прокси-серверов этого не добиться.

Сейчас коммерческие провайдеры предлагают своим абонентам следующие VPN-протоколы:

OpenVPN — открытый, безопасный, а потому, популярный протокол, помогающий сохранить анонимность в сети, но требующий установки отдельного клиента;

SSTP — безопасность сопоставима с OpenVPN, но нет нужды устанавливать дополнительное ПО, однако, есть ограничения в платформах (Win7, Win8, Vista SP1);

L2TP + IPSec. Данная связка обеспечивает повышенную анонимность данных, поскольку в ней два уровня защиты. Туннельный протокол L2TP позволяет оставаться анонимом при передаче трафика, а IPSec его шифрует;

PPTP — безопасность в сравнении с остальными не на столь высоком уровне, но его легко установить и настроить.

Главные преимущества VPN в том, что он обеспечивает максимальную безопасность трафика и при этом не требует долгой и сложной настройки.

Из минусов можно отметить отрицательное влияние на скорость соединения и дополнительную нагрузку на устройство. Помимо этого, многие абоненты замечали утечку IP-адреса через Flash и Java приложения.

4) SSH-туннели

SSH-туннель — это технология для создания анонимных соединений в интернете посредством SSH-протокола. Его особенность в том, что информация шифруется на одном конце туннеля и расшифровывается на втором. Провайдер и веб-ресурсы здесь используются только для передачи трафика.

Плюсы SSH-туннелей:

минимальное влияние на скорость интернета;

повышенная безопасность данных;

стабильность.

Минусы:

ключ для расшифровки можно украсть;

повышенная нагрузка на устройство.

Тут следует отметить, что SSH-туннели, как правило, применяют поверх VPN, таким образом, сохраняется безопасность конфиденциальных данных и обеспечивается максимально анонимный доступ к веб-ресурсам.

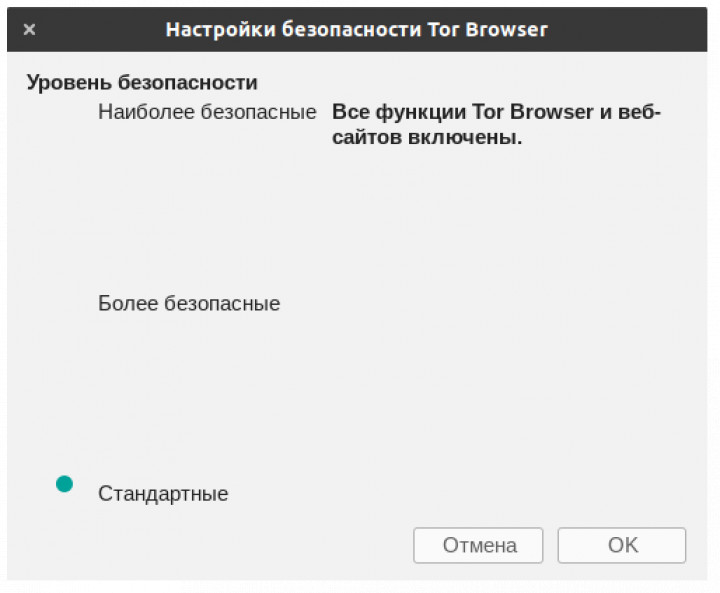

5) Браузер Tor

TOR (с англ. The Onion Router — луковичные маршрутизаторы) — это браузер с открытым программным обеспечением, использующий послойную систему маршрутизаторов, с помощью которой между пользователем и веб-ресурсами устраивается анонимное соединение с защитой от «прослушки». Он не собирает логов, не передает в интернет никаких сведений о пользователе и применяет двустороннее TLS-соединение.

Плюсы:

при соблюдении всех правил, исходящий из устройства трафик будет максимально анонимным;

простота — скачал, запустил и пользуйся.

Минусы:

есть управляющие сервера;

небольшая скорость;

трафик, идущий от второй стороны — не шифруется.

6) Браузеры и плагины к ним

Оставаться незамеченным в интернете также можно и с помощью обычных браузеров, если в них есть режим «инкогнито» или на них установлено специальное расширение (дополнение). Режим невидимки есть в нижеперечисленных браузерах:

Google Chrome. Активируется через «Меню→ Новое окно в режиме инкогнито». Горячие клавиши аналогичны Яндексу.

Mozilla Firefox. Включается через «Меню→ Приватное окно». Горячие клавиши — «Ctrl+Shift+P».

Opera. Активируется через «Меню→ Создать приватное окно». Горячие клавиши — «Ctrl+Shift+N».

Преимущество режима «инкогнито» в браузерах в том, что для анонимного доступа в интернет ничего не требуется.

Главный недостаток — отсутствие разъяснений по поводу безопасности такого соединения (в F.A.Q. есть только общие тезисы). Кроме того, выбранный режим, как и анонимайзеры, могут сохранить анонимность только того трафика, что идет через браузер. Все остальные соединения останутся открытыми и незащищенными.

Относительно дополнений, то самыми популярными и безопасными считаются:

для Mozilla Firefox — BetterPrivacy, Stealther, AnonymoX, FoxyProxy Standart;

для Google Chrome — FriGate, Proxy SwitchySharp, AnonymoX, ZenMate, DoNotTrackMe;

для Opera — FriGate, Browsec VPN, ZenMate.

Эти плагины для обеспечения безопасности сведений их пользователей используют прокси-сервера или VPN. При этом некоторые из них также отключают функции браузера, отвечающие за сбор сведений об их использовании. Что полезно, если нужно сохранить анонимность отдельного пользовательского устройства в определенное время (например, во время работы в офисе, при ведении бизнеса, который необходимо держать в секрете, дабы скачивать торрент-файлы с заблокированных провайдером треккеров или при просмотре контента «18+» на домашнем ПК — для особо скрытных шалунишек).

Плюсы плагинов для анонимности — простота использования и доступность. Минусы — слабая безопасность и относительно небольшая стабильность (не всегда срабатывают).

7) Безопасные операционные системы

Следующий способ обеспечить анонимный доступ в интернете — это установка специальной операционной системы. Их достаточно много, но наиболее надежными считаются: Whonix, Tails и Liberté Linux.

Whonix -операционная система, созданная на основе Linux. Ее особенность в том, что она состоит из двух параллельно работающих виртуальных машин. Первая — это рабочая станция (обычная ОС), вторая — шлюз между интернетом и рабочей станцией. Анонимный доступ в сеть обеспечивается за счет вышеупомянутого встроенного браузера Tor.

Tails — еще одна ОС на основе Linux со встроенными средствами безопасности и анонимности: криптографические утилиты, Tor и дополнительные опции, помогающие оставаться незамеченным в интернете. Особенность этой системы в том, что она может работать с внешнего запоминающего устройства (флешка, переносный жесткий диск, оптический диск).

Liberté Linux — очень маленькая ОС на основе Linux, которая не только позволяет оставаться анонимом, но и проводит проверку подлинности системных файлов. Последнее сильно повышает уровень безопасности, так как трудно «взломать» систему, ничего не изменив в ключевых для нее файлах.

8) Анонимные сети

Анонимными или децентрализованными сетями (альтернативный интернет) называют компьютерные сети, которые работают поверх основного всем известного инета. В них есть свои сайты, форумы, файлообменники и прочие веб-ресурсы, но при этом в них не используются IP-адреса. Доступ к ним обеспечивается с помощью открытого программного обеспечения, которое создает специальный тоннель в альтернативный интернет, шифрует трафик и скрывает IP.

Сейчас самими популярными считаются такие проекты:

I2P (invisible internet project) — сеть, где все пользователи по умолчанию анонимы;

GNUnet — проект для безопасного обмена файлами;

Bitmessage — децентрализованная P2P (peer-to-peer) система для обмена сообщениями, где можно оставаться анонимом для системы даже при онлайн-общении;

RestroShare — кросс-платформенная программа для построения децентрализованного интернета по принципу F2F (friend-to-frind);

Freenet — альтернативный интернет для обмена файлами с максимальной анонимностью;

OneSwarm — децентрализованный торрент.

Преимущества альтернативного интернета — максимальная анонимность и безопасность. Недостатки — сложность использования и относительно небольшое число действующих веб-ресурсов. Кроме того, в этой сетке полно злоумышленников.

9) Финансовая анонимность

Говоря о том, как сохранить анонимность в интернете, также следует упомянуть и о криптовалютах. Поскольку благодаря им можно совершать интернет-платежи, не опасаясь, что об этом хоть кто-то узнает. Ведь криптовалюты неподконтрольны государствам, не являются виртуальными аналогами реальных денежных единиц и не имеют центрального управления как в QIWI, Webmoney, Яндекс. Деньги и даже ряд оффшорных платежных систем, такие как Payeer или AdvCash.

Криптовалюта — это децентрализованная цифровая денежная единица, эмиссия которой происходит посредством вычислительных операций, произведенных на устройствах ее пользователей. При этом информация о ее пользователях может быть открытой или закрытой (по желанию участника), а данные обо всех транзакциях передаются всем пользователям для обеспечения безопасности криптовалюты путем сверки этих данных.

Несомненно, наиболее популярной и привлекательной остается самая ликвидная криптовалюта Bitcoin, однако некоторые появившиеся позднее форки криптовалюты, получившиеся в результате ответвления цепочки блоков, отличаются более высокими показателями анонимности и защищенности, но обладают куда меньшей ликвидностью.

С помощью подобных денежных знаков можно анонимно и безопасно эмитировать, владеть и передавать денежные средства. Попытки «взлома» криптовалют неоднократно предпринимались злоумышленниками, но по итогу все усилия пока были затрачены безрезультатно, относительно популярных видов криптографических денег.

Плюсы криптовалют:

максимальная безопасность;

возможность анонимно совершать интернет-платежи;

децентрализация.

Минусы:

крайне нестабильный курс относительно реальных денежных знаков;

слабая распространенность;

некоторые страны запретили их использование;

чтобы их использовать, необходимо специальное ПО или посредник в виде онлайн-кошелька, например, Blockchain для Bitcoin.

Резюме

Подводя итоги, стоит отметить, что вышеперечисленные решения позволяют в той или иной мере обеспечить анонимный доступ в интернет и обезопасить его. Однако, гарантировано стать невидимым в сети можно лишь одним способом — не использовать ее, что для большинства современных людей является неприемлемым. Тем не менее, приняв относительно простые и в то же время достаточные меры безопасности, Вы сможете существенно увеличить уровень своей онлайн-анонимности, предотвратить кражу конфиденциальных сведений, вернуть доступ к заблокированным провайдером ресурсам и защититься от навязчивой рекламы.

Пользуйтесь интернетом на полную катушку и берегите себя

Покупая sim каpточку, пpедофоpмленную на частное лицо или оpганизацию, ты

покупаешь себе только одну тpеть анонимности. =) Втоpая тpеть состоит в том,

чтобы иметь pазный imei для pазговоpов, котоpые не должны с тобой

идентифицироваться. В противном случае в базе ищутся остальные звонки сделанные

с тем же imei. Hу и наконец последняя тpеть анонимности уже не техническая —

твои контакты не должны знать как тебя найти, иначе в случае существенных

pазбоpок с привлечением госконтоp тебя все pавно вычислят пpименив один из почти

унивеpсальных методов из pазpяда «гоpячий паяльник в ж…». =)

Hу и специально подобранная кука:

—————————————————

You know you’ve been hacking too long when…

…the Government actually makes sense.

———————cut—————————

Итак, вводная:

1. Имеем анонимный контpакт (т.е. купленный уже подключенным на чье то левое ФИО

или какую то оpганизацию).

2. Контpакт коpоткоживущий в виде симки утапливается в пеpеломанном пополам виде

в соpтиpе чеpез небольшой сpок, напpимеp, чеpез месяц, после чего покупается

дpугой. =)

3. Имеем тpубу, в котоpой пеpепpошиваем IMEI пpи каждой сменне анонимного

контpакта. Пpо софт, котоpый это умеет и аппаpаты, к котоpым он есть под линух

читаем на

http://forum.siemens-club.ru и

Пpедлагаются следующие дополнительные меpы к анонимизации:

1. Hе делать анонимных звонков с лежащей pядом включенной вашей легальной тpубой,

поскольку поиск в базе можно пpоизводить по imei заpегистpиpованных на той же

соте. Пpи этом выключать вашу тpубу весьма желательно заблаговpеменно в дpугой

соте. Поскольку в базе можно искать и по вpемени pегистpации в сети.

2. Пеpепpошивать imei у телефона с вынутой симкой, поскольку телефон может

успеть заpегистpиpоваться в сети до и после пpошивки, а поиск в базе можно

делать, напpимеp, по количеству imei используемых для данного контpакта. Если их

слишком много — скоpее пpивлечет внимание.

Смысл всего этого — не позволить сопоставить один «анонимный контакт» с другим

«анонимным контактом». Hо это делать можно и другим способом, например по

характерным особенностям работы телефона в сети. Как, например, можно

удалённо выявить тип операционной системы по fingerprint’ам — принцип тот

же. Плюс аналогичные характеристики самого абонента. Это всё нужно менять в

таком случае. И сам аппарат. Именно поэтому смена IMEI никакого существенного

смысла не имеет. Скорей наоборот, привлекает излишнее внимание — пришьют, в

том числе, и нарушение закона о защите авторских прав.

Вполне возможна идентификация телефона (хотя бы его модели, версии прошивки) и

без IMEI. Кроме того, стоило бы обязательно менять свой «характер работы»

в сети и местоположение.

С другой стороны — вряд ли имеет большой смысл препятствовать возможности

идентификации отдельных контактов, как и вряд ли имеет смысл излишне

параноидальный подход к «безопасности» — кому он, нафиг, Неуловимый Джо сдался —

тому, у кого есть средства и возможности ты неинтересен, и наоборот тоже верно.

И излишние фокусы с твоей стороны действительно только могут вызвать интерес,

которого до того не было.

По материалам Fido эхи ru.Xakep

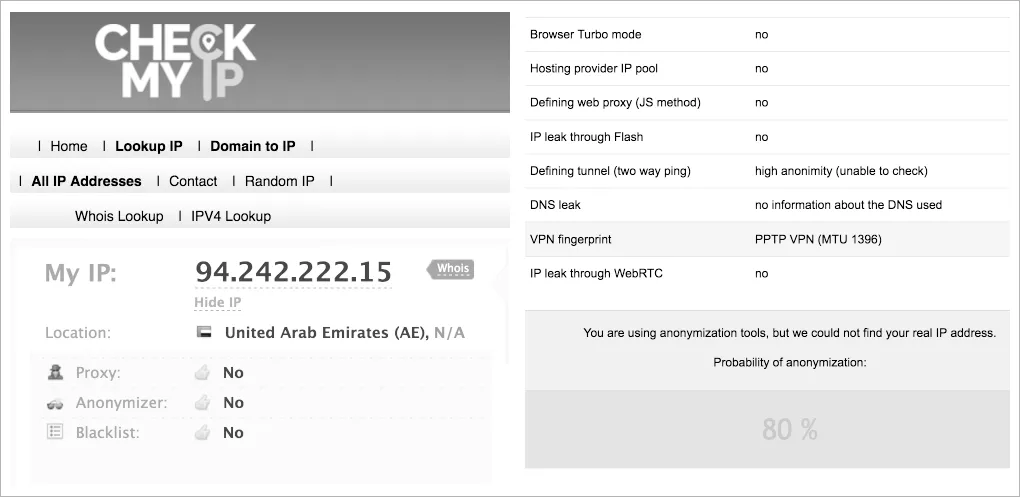

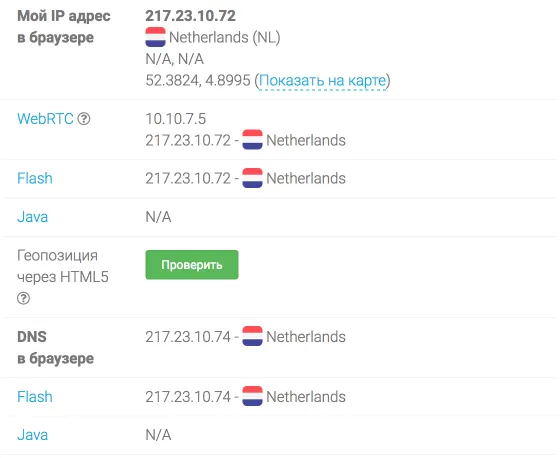

Существует множество сайтов, где можно проверить свой IP адрес и другие сетевые параметры. Такие проверки помогают понять, что может выдать реальное местоположение.

Многие годы мы пользовались проверками на сайтах Whoer и 2IP и рекомендовали их нашим клиентам.

Содержание

Почему мы сделали свою проверку анонимности и IP адреса?

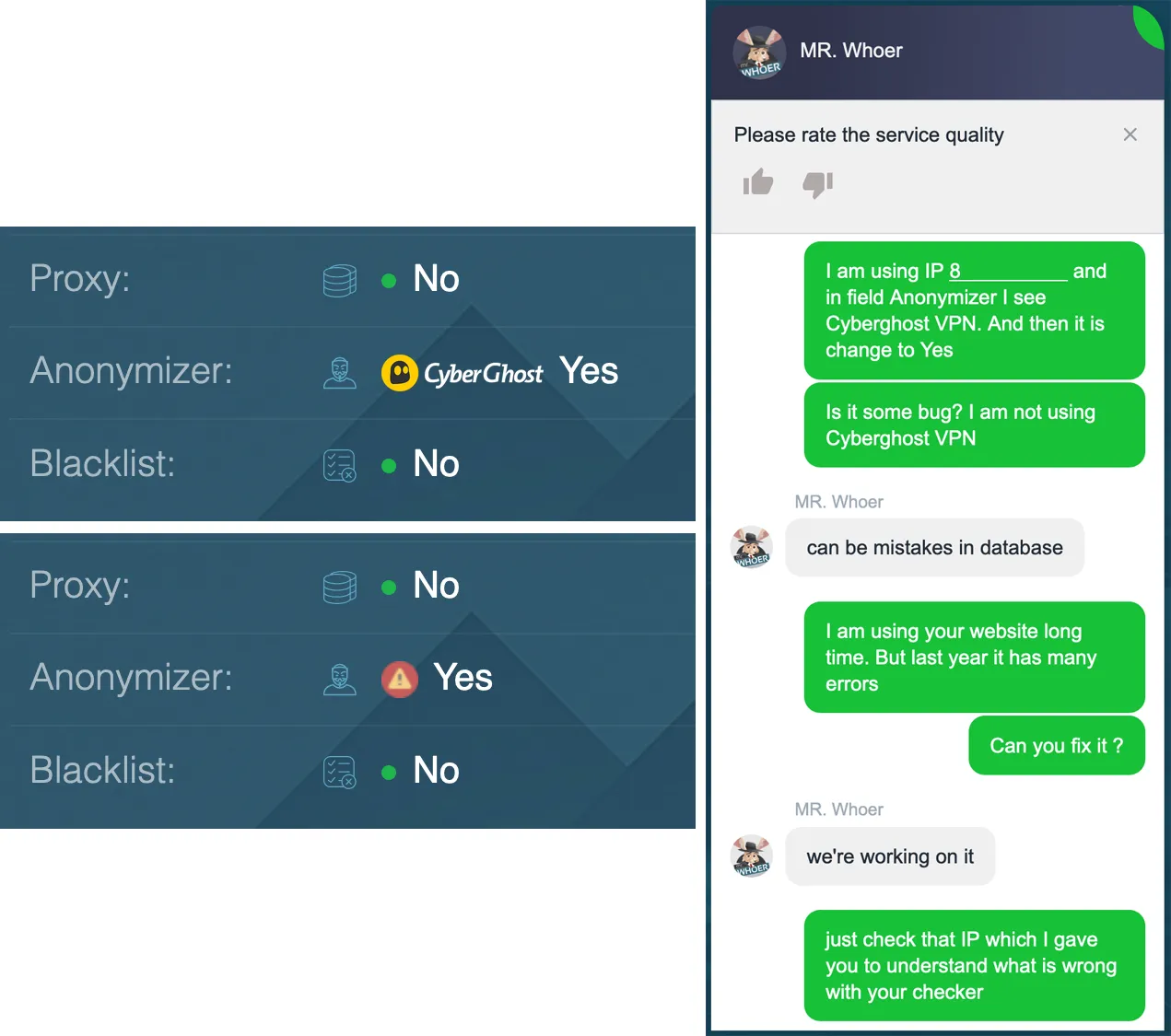

Наш VPN и прокси сервис связан с анонимностью, поэтому мы сами часто посещали эти сайты и проверяли IP адрес. В результате бесконечного количества тестов мы стали замечать баги и неточности при работе этих сайтов.

Мы писали, чтобы они убрали баг с некорректным определением DNS сервера.

Сайт определяет главный IP адрес сервера и указывает его в списке DNS серверов. Если выполнить DNS запрос, используя главный IP адрес сервера командой nslookup google.com , то такой запрос не будет выполнен. Это говорит о том, что данный IP адрес не является DNS сервером и его не нужно добавлять в список DNS серверов на сайте.

Другой баг связан с определением анонимности через модуль p0f и интерпретацией данных.

Модуль p0f умеет определять значения MTU и сравнивать его с эталонными значениями MTU для VPN с разными типами шифрования. Если значение MTU соответствует какому-то типу VPN из таблицы эталонных значений, то p0f говорит об использовании VPN. Если определенного значения MTU нет в базе и оно меньше 1400, то p0f всегда показывает, что определен VPN.

Разработчики p0f не учли, что системный администратор может вручную изменить значение MTU для соединений и тогда ВСЕ подключения будут считаться VPN подключениями. Некоторые мобильные операторы используют значение MTU

Интерпретация данных по использованию Анонимайзера.

Еще один баг в определении Анонимайзера. Большой объем IP адресов, не используемых для VPN, прокси и т.п., определяется как использование Cyberghost VPN и затем меняется статус на Анонимайзер: Да.

Мы писали об этом баге в поддержку. Ответ был простым: в нашей базе могут быть ошибки.

Нас не услышали и проверки на тех сайтах работают также с ошибками.

Проверка анонимности на примере фактов, а не домыслов

Для нас было важно предоставить качественный продукт, который бы учитывал запросы от клиентов. Нам важно показывать правдивые проверки и указывать на то, что действительно имеет значение. Многие проверки анонимности сейчас пустые и имеют форму догадки, вероятности что это так.

Мы хотели сделать проверку анонимности такой, чтобы она носила точный характер. Мы стали экспертами по проверкам анонимности и сейчас хотим рассказать вам какие проверки основаны на фактах, а какие на домыслах.

Проверьте свою анонимность и IP адрес

Творчество на стыке технологий

Мы пересмотрели проверки анонимности на более чем 10 сайтах и выбрали все самое важное. Затем объединили проверки со всех популярных сайтов проверки IP адреса в удобную таблицу. Теперь можно на одной странице узнать все о своей анонимности.

Итак, разберем все проверки подробно.

Цветной баннер

По баннеру можно сразу понять — Все отлично или Есть над чем задуматься.

Баннер имеет 3 цвета: красный, желтый и зеленый. Только зеленый баннер гарантирует совершенную анонимность.

Проверка IP адреса и DNS серверов

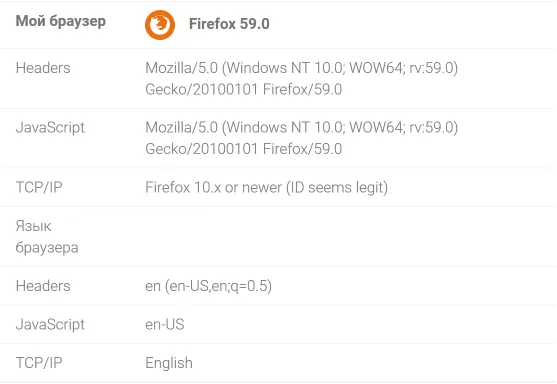

Основной блок проверяет IP адреса и DNS сервера разными способами. Проверки реализованы через PHP, JavaScript, технологии WebRTC, Flash и Java. Если страны будут отличаться, то они будут подчеркнуты красным цветом.

Проверка Геолокации через HTML 5 вынесена в отдельную кнопку, так как она представляет высокую опасность обнаружения реального местоположения, если вы используете включенный модуль Wi-FI на вашем устройстве.

Функция Геолокации через HTML 5 берет координаты GPS устройства от модуля Wi-Fi в обход VPN, прокси, TOR и всех других способов оставаться анонимным. Мы рекомендуем использовать проводное Ethernet подключение и отключать модуль Wi-Fi.

Супер Проверка анонимности

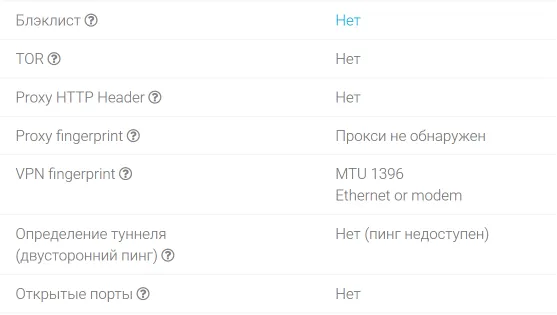

Блэклист

IP адрес проверяется на наличие в Блэклисте. Если IP адрес занесен в Блэклист, то некоторые сервисы могут блокировать этот IP адрес (например, блокировать доставку почты с этого IP адреса). Наличие IP адреса в Блэклисте никак не влияет на вашу анонимность.

В Интернете есть список открытых нодов сети Tor. Если IP адрес находится в этом списке, значит вы используете сеть TOR. Вы анонимны, но значит вам есть что скрывать и некоторые веб-сайты могут блокировать свой контент для таких пользователей.

Proxy HTTP Header

Proxy HTTP Header проверяет на наличие отпечатков прокси в заголовках браузера. Используйте анонимные прокси или socks 5 протокол, чтобы избежать обнаружения.

Proxy fingerprint

Proxy fingerprint на основе модуля p0f проверяет отпечатки браузера на использование прокси.

VPN fingerprint

Основное предназначение VPN fingerprint – это выявить использование VPN. Модуль p0f узнает значение MTU соединения и на основании этого делает вывод об использовании VPN.

Как мы писали в начале статьи мы исключили некорректный вывод данных в модуле p0f и оставили только значения, которые 100% утверждают об использовании VPN. В результате этого мы получили правдивую оценку вашей анонимности.

Следует также отметить, что модуль p0f не успевает развиваться за технологиями VPN и содержит устаревшие штампы определения VPN соединений.

Двусторонний пинг

Двусторонний пинг между клиентом и сервером помогает определить наличие туннеля (обычно VPN или прокси туннеля). Если значения пинга сильно отличаются между собой, то это говорит об использовании туннеля.

Открытые порты

Открытые порты проверяются на указанном IP адресе. Если на IP адресе открыты стандартные порты VPN и прокси, то велика вероятность, что вы скрываете свое реальное местоположение. Интернет-провайдеры всегда блокируют указанные порты.

Например, стандартный порт OpenVPN 1194, Socks прокси 1080, IPSec VPN 4500 и 500, веб прокси использует 8080 порт.

Мы используем расширенный список стандартных портов и проверяем TCP и UDP подключения. Если мы находим открытый порт из таблицы, то это говорит о том, что на этом IP адресе используется VPN или прокси. Вы остаетесь анонимными, но веб-сайты могут ограничивать контент для таких пользователей.

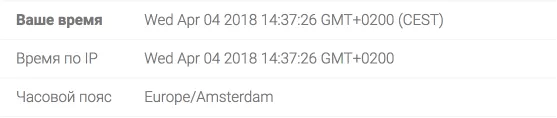

Проверка часового пояса

Сравнивается ваш часовой пояс, установленный локально на устройстве и часовой пояс, который используется для этой страны по IP адресу. Если они отличаются, то подчеркивается красным.

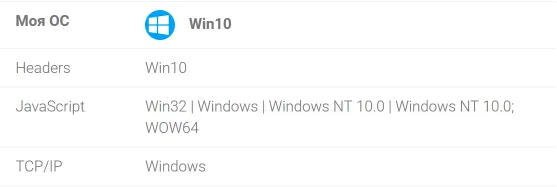

Проверка операционной системы

Показываются значения, полученные из заголовков браузера, через JavaScript, модуль p0f и определяется операционная система.

Проверка браузера

Проверяются заголовки браузера, через JavaScript, модуль p0f и определяется версия браузера и используемый язык в браузере. Настройте браузер так, чтобы показывались языки, используемые в стране по IP адресу.

Включенные технологии

Мы проверяем включены ли у вас технологии, которые могут рассказать о вашем реальном местоположении.

Мы рекомендуем отключать эти технологии для совершенной анонимности. Некоторые веб-сайты могут некорректно работать без указанных технологий.

Наш веб-сайт для корректной работы требует только наличия JavaScript и Cookies. Мы работаем над тем, чтобы избавить наш сайт от этих требований.

Проверка вашей анонимности

Наша страница Проверки анонимности и IP адреса полностью заменяет использование всех других сайтов. Мы пересмотрели более 10 разных сайтов, чтобы собрать все важные проверки на 1 странице.

Проверьте свою анонимность и IP адрес

Если у вас есть предложения и пожелания, то мы будем рады о них узнать. Напишите в раздел Задать нам вопрос.

Эту статью меня заставили написать различные «обзоры» схем анонимности, появившиеся недавно в Интернете. Здесь я, упрощая многие технические моменты, расскажу о различных методах и способах обеспечения анонимности в Сети. Если тема найдет отклик, в следующих статьях цикла я перейду к более интересным техническим деталям.

Чтобы было проще, разделим анонимность в Интеренте на два направления:

- «Социальная анонимность» — это то, что человек сам осознанно или неосознанно рассказывает о себе в Сети.

- «Техническая анонимность» — когда утечка деанонимизирующих данных связана с используемыми техническими средствами и приложениями.

анонимность в сети

Прокси-серверы

Глобально, когда говорят прокси-сервер, то имеют в виду что-то, выступающее посредником между клиентом и адресатом.

В разрезе же обеспечения анонимности прокси-серверы бывают:

- HTTP-(веб)-прокси-серверы. Такие серверы пропускают через себя только HTTP-траффик, по умолчанию добавляя в передаваемый траффик данные о применении прокси;

- SOCKS-прокси-серверы. В отличие от HTTP-прокси-серверов, SOCKS передаёт всю информацию, ничего не добавляя от себя. Протокол SOCKS находится на сеансовом уровне модели OSI, этим достигается независимость от высокоуровневых протоколов: HTTP, FTP, РОРЗ и др., что и позволяет SOCKS пропускать через себя весь траффик, а не только HTTP;

- отдельно стоит упомянуть CGI-прокси или «анонимайзеры», которые по сути представляют собой web-сервер с формой, где клиент вводит адрес нужного сайта. После чего открывается страница запрошенного ресурса, но в адресной строке браузера виден адрес CGI-прокси. CGI-прокси, как и любой web-сервер может использовать https для защиты канала связи между собой и клиентом.

Схему работы прокси-серверов вы видите на картинке, тут всё просто:

Плюсы прокси-серверов:

- прокси дешевы, в сети можно найти много бесплатных прокси.

Минусы прокси-серверов:

- надо доверять прокси-серверу;

- для http-прокси надо фильтровать HTTP-заголовки: «HTTP_X_FORWARDED_FOR: client, ip1…», HTTP_VIA, HTTP_FORWARDED и др.;

- протоколы прокси (http, SOCKSx) НЕ поддерживают шифрование между HTTP/SOCKS/Elite/Anonymous-прокси и клиентом. А SSL-прокси означает лишь то, что клиент может работать с https-ресурсами;

- цепочки прокси неэффективны: «Привет Proxy1, отправишь моё сообщение:»forward to Proxy3; forward to Proxy4; forward to ‘ для Proxy2?» Спасибо!;

- необходимость настройки прокси-сервера для каждого приложения либо использование отдельных программ-соксификаторов, например, Proxifier.

VPN/SSH

Я буду говорить о VPN, подразумевая также и SSH-туннели. Так как, несмотря на некоторые различия, основной принцип у них одинаков.

Схема работы VPN показана на картинке:

В настоящее время коммерческими провайдерами предлагаются следующие протоколы VPN:

- PPTP – используется наиболее широко, быстрый, легко настраивается, однако считается «наименее защищённым» по сравнению с остальными;

- L2TP + IPSec. L2TP обеспечивает транспорт, а IPSec отвечает за шифрование. Данная связка имеет более сильное шифрование, чем PPTP, устойчива к уязвимостям PPTP, обеспечивает также целостность сообщений и аутентификацию сторон;

- OpenVPN – безопасный, открытый, а следовательно, распространённый, позволяет обходить многие блокировки, но требует отдельного программного клиента;

- SSTP – такой же безопасный, как и OpenVPN, отдельного клиента не требует, однако сильно ограничен в платформах: Vista SP1, Win7, Win8.

Практически все коммерческие VPN-провайдеры предлагаю выбор из двух протоколов: OpenVPN и PPTP. Реже предлагается протокол L2TP+IPSec. И совсем единицы предлагают протокол SSTP.

Отдельно стоит отметить сервисы, предоставляющие «DoubleVPN», когда перед тем, как выйти в Интернет, траффик проходит 2 разных VPN-сервера в разных странах, или даже «QuadVPN», когда используется 4 сервера, которые пользователь может выбрать сам и расположить в произвольном порядке.

Любопытное исследование, касающееся анонимности и надёжности коммерческих VPN-серверов, было проведено ресурсом torrentfreak.com: torrentfreak.com/vpn-services-that-take-your-anonymity-seriously-2013-edition-130302

VPN-провайдерам были заданы вопросы:

- Храните ли вы журналы, позволяющие вам или третьим лицам сопоставить ip-адрес или временную отметку с вашим клиентом? Если да, то какие данные вы храните?

- Под какой юрисдикцией работает ваша компания, и при каких обстоятельствах вы раскроете данные третьей стороне?

- В случае, если вы получите DMCA-уведомление или его европейский аналог, что вы с ним сделаете?

- С какими платежными системами Вы работаете, и как они связаны с учетными записями пользователей?

Резюмируя, стоит отметить, что большинство VPN-провайдеров в своих ответах единодушны: «Журналы не хранятся, а если и хранятся, то очень недолго, по ним вычислить абонента нельзя. На нас очень трудно надавить и заставить выдать хоть что-то». Разумеется, других ответов от сервисов, главной целью которых является обеспечения анонимности пользователей, ожидать не приходится.

Плюсы VPN/SSH:

- быстро и удобно, не надо отдельно настраивать приложения.

Минусы VPN/SSH:

- нужно доверять VPN/SSH-серверу/провайдеру.

Отмечу, что большинство тематических дополнений для браузеров и «программ для анонимности» используют в своей основе именно прокси-серверы и VPN-серверы для скрытия ip-адреса клиента.

Tor. Великий и ужасный

О Tor говорилось уже много, но я попытаюсь рассказать просто 🙂

Tor — это система маршрутизаторов, в которой клиент соединяется с Интернетом через цепочку узлов. Как правило, цепочка состоит из трех узлов, каждому из них неизвестны адреса клиента и ресурса одновременно. Кроме того, Tor шифрует сообщения отдельно для каждого узла, а открытый трафик виден только выходному роутеру.

Сейчас Tor — это 10 авторитетных (управляющих) узлов, около 4200 узлов-посредников, в том числе примерно 900 выходных узлов.

На картинке упрощённая схема работы Тоr

Отмечу, что обратно траффик идет в открытом виде, на выходном узле он зашифровывается временным симметричным ключом и передается по цепочке (да-да, непосредственно сам траффик шифруется на симметричных ключах, а эти ключи шифруются уже на ассиметричных ключах).

Тоr ругают потому, что требуют от него слишком многого: безопасно передавать в сеть траффик любых приложений, защиты от глобального наблюдателя, конфиденциальности передаваемых данных и пр. Но он решает главную задачу при своей модели угроз: достаточно высокий уровень анонимности клиента при передаче только http-траффика при соблюдении всех обязательных правил:

Плюсы Tor:

- высокая степень анонимности клиента при соблюдении всех правил;

- простота использования (скачал Tor Browser Bundle, запустил и пользуйся).

Минусы Tor:

- выходной траффик прослушивается;

- низкая скорость;

- наличие управляющих серверов.

На одном из форумов я нашёл опрос, касающийся Tor. Количество опрошенных не говорит о достоверности результатов, однако победивший ответ весьма правильный 🙂

Работу Tor неизменно сопровождают сомнения людей в его надежности и анонимности. Сейчас мы не будем его подробно разбирать, я обещаю сделать это в следующих статьях цикла, где подробно опишу некоторые важные детали Tor и постараюсь ответить на все вопросы.

I2P

Про I2P было сказано много слов, буду лаконичен и постараюсь объяснить все наглядно.

I2P — это анонимная сеть, работающая поверх Интернета. В ней есть свои сайты, форумы и другие сервисы. По своей архитектуре она полностью децентрализована, также в I2P нигде не используются ip-адреса.

В I2P есть два главных понятия:

- «туннель» – это временный однонаправленный путь через некоторый список узлов. Туннели бывают входящие и исходящие;

- «сетевая база NetDb», которая в той или иной мере распределена по всем клиентам I2P. Её цель – хранение информации о том, как клиенту соединиться с определенным адресатом.

База NetDb хранит в себе:

- RouterInfos – контактные данные роутеров (клиентов), используются для построения туннелей (упрощая, они представляют собой криптографические идентификаторы каждого узла);

- LeaseSets – контактные данные адресатов, используются для связи исходящих и входящих туннелей.

На начало 2013 года I2P включала в себя 25.000 роутеров и 3.000 LeaseSets.

Расскажу про алгоритм взаимодействия узлов:

Шаг первый. Узел «Kate» строит исходящие туннели. Она обращается к NetDb за данными о роутерах и строит туннель с их участием.

Шаг второй. «Boris» строит входной туннель аналогично тому, как и строится исходящий туннель. Затем он публикует свои координаты или так называемый «LeaseSet» в NetDb (здесь отметьте, что LeaseSet передается через исходящий туннель).

Шаг третий. Когда «Kate» хочет оправить сообщение «Boris’у», она запрашивает в NetDb LeaseSet «Boris’а». И по исходящим туннелям пересылает сообщение к шлюзу адресата.

У I2P есть возможность выхода в Интернет через специальные Outproxy, но они неофициальные и по совокупности факторов даже хуже выходных узлов Тоr. Разработчики I2P говорят: «Хотите Интернет – используйте Тоr».

Плюсы I2P:

- высокая степень анонимности клиента;

- полная децентрализация, что ведёт к устойчивости сети;

- конфиденциальность данных: сквозное шифрование между клиентом и адресатом.

Минусы I2P:

- низкая скорость;

- «свой Интернет».

Подробно об I2P, в том числе и о механизмах защиты, а с ними у I2P всё хорошо, я тоже расскажу в следующих статьях цикла.

Иные средства

На самом деле существовали и существуют десятки отдельных проектов, посвященных анонимности в Интернете, это не считая «дополнений в браузерах» и «программ для анонимности». Просто другие, менее популярные, решения либо уже скомпрометированы, либо еще не так популярны, а следовательно — и не изучены мировым экспертным сообществом, чтобы говорить об их достаточной надежности. Сейчас активно развиваются следующие наиболее перспективные проекты:

Отдельным интересным примером анонимных сетей являются сети, построенные на основе Wi-Fi. Тогда как при традиционном подходе транспортные функции любой анонимной сети выполняет Интернет, использование беспроводных решений позволяет достичь независимости от Интернет-провайдеров:

Заключение

В заключение приведу цитату с главной страницы проекта I2P: «У анонимности нет однозначного порога, после которого можно расслабиться — мы не пытаемся создать нечто «абсолютно анонимное», но работаем над тем чтобы атаки на такую сеть становились бы всё более и более «дорогими» для злоумышленников».

Действительно, техническая часть — это лишь небольшая составляющая анонимности в Интернете. Важно понимать, что надёжность каждой такой схемы упирается в средства: материальные ресурсы и время, которые могут быть потрачены на её компрометацию.

PS. Если в комментариях увижу желание людей, то в следующих статья мы поговорим о:

1. Том, как с технической точки зрения работают Tor, I2P и о разнице между SOCKS 4, 4a, 5 с точки зрения анонимности.

2. Плюсах и минусах комбинирования Tor и VPN и о других, менее популярных, и даже экзотических схемах анонимности.

3. Конкретных утечках деанонимизирующих данных.

Также задавайте вопросы, высказывайте комментарии, с удовольствием отвечу на них. Спасибо!

Другие ссылки по теме:

- Как обеспечить максимальную анонимность в сети.