Сотовый телефон в современном мире стал неотъемлемой частью любого человека. Все мы каждый день разговариваем по нему, строчим смс-ки и т.д. Между тем, самым дорогим товаром в мире была информация, а значит и количество людей, которые хотят владеть ею не уменьшается из года в год! Прослушка сотовых телефонов самый эффективный способ ее получения.

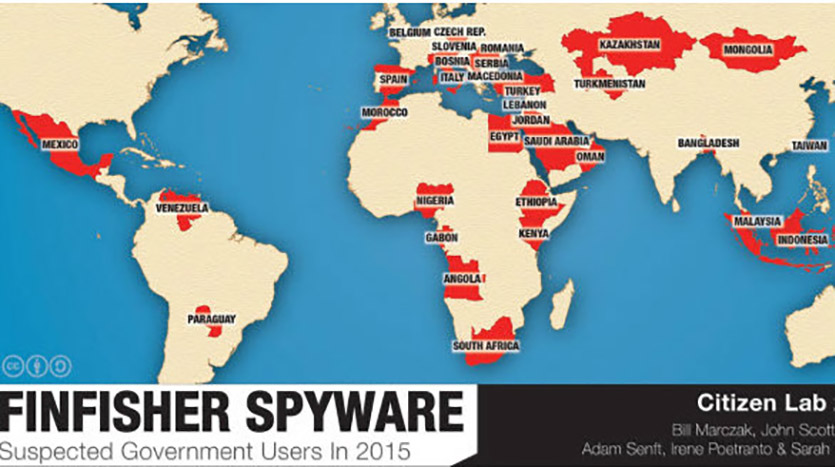

За последние 10 лет более чем 2000 профессионального оборудования для прослушки сотового телефона было ввезено в Россию службами личной безопасности корпораций и крупными фирмами, помимо полиции и правительственных учреждений. Так как перехват телефонных сигналов разрешен только правительственным спецслужбам, очевидно, что часть оборудования находится в частных руках и используется незаконно в целях шпионажа за политическими деятелями, бизнесменами и конкурентами.

Есть несколько способов, которые позволяют получить доступ к вашим разговорам, смс и т.д.

Содержание

- 1. Использование профессионального комплекса для прослушки сотовых телефонов

- 2. Несанкционированное использование штатного оборудования сотового оператора

- Использование программ для контроля за телефоном

- Голосовая почта

- Сбои и ошибки на телефонных станциях

- Использование «левых» стационарных или передвижных базовых станций

- Подслушивающие устройства и скрытые камеры — виды, назначение и применение

- Зачем устанавливается подслушивающая аппаратура

- Какие бывают способы шпионажа

- Виды устройств для прослушки на расстоянии

- Локальные подслушивающие устройства — эффективный способ шпионажа

- Сетевые и телефонные устройства для прослушивания

- Активная и пассивная прослушка

- Суть прослушки

- Примеры систем

- Что ещё может мобильный комплекс

1. Использование профессионального комплекса для прослушки сотовых телефонов

Оборудование используется «по воздуху” и не требуется установка в помещении сотовых операторов. Эти устройства (например, GSS Pro-A) могут сделать запись разговоров абонента в пределах до 2 километров, все, что нужно сделать – это «переключить на комплекс” номер мобильного телефона, который планируете прослушивать. Такое оборудование стоит от 30.000$ до 1.500.000$. Да и просто так его не купить. Тут нужны документы от государственных инстанций, хотя если есть деньги, то, как говорится, можно все…

Оборудование используется «по воздуху” и не требуется установка в помещении сотовых операторов. Эти устройства (например, GSS Pro-A) могут сделать запись разговоров абонента в пределах до 2 километров, все, что нужно сделать – это «переключить на комплекс” номер мобильного телефона, который планируете прослушивать. Такое оборудование стоит от 30.000$ до 1.500.000$. Да и просто так его не купить. Тут нужны документы от государственных инстанций, хотя если есть деньги, то, как говорится, можно все…

2. Несанкционированное использование штатного оборудования сотового оператора

Записи телефонных разговоров, смс сообщения и журналы вызовов записываются у любого оператора по умолчанию. Срок их хранения, по разным данным: от 6 месяцев до 7 лет! Так вот, служащие в телекоммуникационных компаниях или в управлении безопасности ОПСОСА (оператора сотовой сети) могут незаконно воспользоваться этой информацией и «выдать ее на сторону. Цены по Москве примерно такие: от 5000$ в сутки за запись разговоров и около 7000$ за распечатку текстов смс за полгода.

Записи телефонных разговоров, смс сообщения и журналы вызовов записываются у любого оператора по умолчанию. Срок их хранения, по разным данным: от 6 месяцев до 7 лет! Так вот, служащие в телекоммуникационных компаниях или в управлении безопасности ОПСОСА (оператора сотовой сети) могут незаконно воспользоваться этой информацией и «выдать ее на сторону. Цены по Москве примерно такие: от 5000$ в сутки за запись разговоров и около 7000$ за распечатку текстов смс за полгода.

Использование программ для контроля за телефоном

Самый дешевый и относительно легальный способ — это установить на него программу для прослушки мобильных телефонов, которая будет скрытно перехватывать смс, записывать разговоры и многое другое. Единственный минус — требуется доступ к телефону, чтобы загрузить и установить программное обеспечение, в дальнейшем управление идет смс-командами или через веб-панель. Стоимость от 200 евро.

Голосовая почта

К панели управления голосовой почтой можно получить доступ, если известен пароль. Но многие абоненты используют слабые пароли или пароли, заданные по умолчанию, которые относительно легко взламываются третьими лицами. Соответственно, получив доступ, третьи лица смогут прослушать записи адресованные вам.

Сбои и ошибки на телефонных станциях

Например, в начале марта 2005го, у сети Vodafone в Греции была обнаружена «дыра” в программном обеспечении оператора, которая использовалась для прослушки сотовых телефонов полиции и сотрудников министерства обороны, членов правительства и премьер-министра.

Использование «левых» стационарных или передвижных базовых станций

На недавней конференции в Европе исследователи безопасности продемонстрировали, как при помощи поддельной базовой станции злоумышленник может контролировать ваш телефон. Метод не очень действенный, поскольку в этом случае базовая станция должна быть передвижной. Насколько я слышал, стоимость такой мобильной станции на базе Минивена, в Москве стоит около 15-20 миллионов рублей.

На недавней конференции в Европе исследователи безопасности продемонстрировали, как при помощи поддельной базовой станции злоумышленник может контролировать ваш телефон. Метод не очень действенный, поскольку в этом случае базовая станция должна быть передвижной. Насколько я слышал, стоимость такой мобильной станции на базе Минивена, в Москве стоит около 15-20 миллионов рублей.

Рекомендации:

- Ставьте сложный пароль на голосовую почту!

- Не позволяйте третьим лицам загружать программное обеспечение на ваш сотовый телефон или хотя бы контролируйте, какое программное обеспечение ставится!

От всего остального, я думаю, вы не в силах обезопасить себя. Тут стоит только надеяться на то, что государственные спецслужбы быстро сработают в случае с аппаратным вмешательством, а работники в сотовых корпорациях честные и неподкупные люди 🙂

И помните, Бдительность всегда остается в выигрыше!

Подслушивающие устройства и скрытые камеры — виды, назначение и применение

Существуют различные ситуации, при которых может понадобиться применение подслушивающих устройств и скрытых камер. Некоторые используют такое оборудование для того, чтобы контролировать ситуацию в своих домах, офисах и прочих местах, и это не выходит за рамки закона. Есть ситуации, при которых возникает необходимость уточнения информации путем прослушивания разговора между некоторыми людьми. Такой способ прослушки называется шпионажем, который выходит за грань закона. Заказать услуги по установке или выявлению подслушивающих устройств по Москве можно в детективном агентстве Economic Security.

Зачем устанавливается подслушивающая аппаратура

Ситуаций, по которым возникает необходимость установки подслушивающего оборудования, очень много. Самый простой вариант — когда нужно контролировать, как развиваются события в доме, офисе, гараже и прочих помещениях во время вашего отсутствия. Использование такой аппаратуры позволяет узнать некоторые семейные тайны и не только. Применение подслушивающего оборудования в пределах своей частной собственности вовсе не является нарушением закона. Однако если вы собираетесь проконтролировать своих родных, работников в офисе или других лиц без предварительного их оповещения, то это расценивается, как нарушение прав человека. Такие лица могут подать на вас в суд, при условии наличия прямых доказательств.

Есть и другие ситуации, когда необходимо воспользоваться подслушивающим оборудованием:

- Шпионаж в промышленных целях — этот способ позволяет получить лидерство в конкурентной борьбе.

- С целью выявления коммерческих тайн, которые в последующем могут быть использованы в различных целях.

- Для выявления мест расположения ценных документов и материальных ценностей с целью последующего их хищения.

- Для получения персональной информации, которая в последствии может быть использована с целью шантажа и прочих видов воздействий на человека или группу лиц.

В любом случае, если человек не знает о том, что за ним ведется слежка посредством применения прослушивающих устройств или скрытых видеокамер, то это является нарушением закона. Чтобы не нарушать рамки закона, необходимо выполнить одно из двух условий:

- Получить согласие человека, за которым планируется слежка. Если же предупредить человека или группу лиц о том, что за ними ведется видеонаблюдение или прослушивание, то ничего лишнего от них вы конечно же никогда не услышите.

- Получить санкцию в правоохранительных органах. При наличии соответствующей санкции, можно на законном основании шпионить, но получить такой документ крайне сложно, и даже практически нереально. Для этого понадобится предоставить прямые доказательства того, по каким причинам планируется провести шпионскую деятельность.

Посредством того, что оба способа узаконивания являются практически неосуществимыми, часто приходится действовать, нарушая черты закона. Чтобы обезопасить себя от ответственности, следует обратиться в детективное агентство «Экономик Секьюрити». Наши специалисты проведут частное расследование с применением современного прослушивающего шпионского оборудования и программного обеспечения, а также при необходимости выявят жучки, скрытые видеокамеры и прочие отслеживающие устройства.

Какие бывают способы шпионажа

Шпионаж посредством установки прослушивающего оборудования реализуется следующими способами:

- Прослушка мобильных или стационарных телефонов.

- Прослушивание и даже видеонаблюдение в помещении и автомобиле посредством монтажа специальных «жучков» и скрытых камер.

Для реализации шпионской деятельности понадобится специальное оборудование, приобрести которое сегодня не составляет большого труда. Только для получения полезной информации шпионским путем, нужно знать, где устанавливать «жучки» и камеры. Кроме того, немаловажно проникнуть в помещение, автомобиль или заполучить доступ к телефону, чтобы смонтировать шпионское оборудование.

Если у вас возникли подозрения о том, что вы стали «жертвой» злоумышленников, которые наблюдают за вами или подслушивают в помещении, то убедиться в этом помогут специалисты компании Economic Security. Обезопаситься от шпионажа можно следующими способами:

- Исключить доступ в квартиру, офис, дом или автомобиль незнакомых лиц, которые могут установить шпионское оборудование.

- Во время ведения телефонных переговоров использовать специальное подавляющее оборудование.

- Всегда проверять подарки, презенты и прочие сувениры, которые вы получаете от конкурентной стороны.

- Не оставлять свой телефон без присмотра, так как этой ситуацией могут воспользоваться злоумышленники.

Не стать жертвой шпионов, поможет информация о том, какие виды подслушивающих устройств и скрытых камер существуют, как они работают, и чем отличаются.

Виды устройств для прослушки на расстоянии

Способ прослушивания на расстоянии пользуется большой популярностью, так как для этого не нужно попадать в помещение к «жертве», чтобы установить «жучок». Недостаток этого способа в том, что получить можно только аудио сигнал. Применяются такие устройства преимущественно тогда, когда нет возможности попасть к жертве в квартиру или помещение, а также в случае, когда нужно подслушать разговор, проводимый на улице. Реализовать прослушку на расстоянии можно следующими устройствами:

- Направляющие микрофоны. Это один из самых популярных способов прослушивания разговора на дистанции. Для реализации этого способа применяются градиентные, параболические и трубчатые микрофоны. Наиболее популярны параболические микрофоны, которые позволяют прослушивать на расстоянии до 100 метров. Кроме прослушивания разговора, оборудование осуществляет одновременно запись аудио сигнала. Есть у такого микрофона достоинства и недостатки. Главный плюс — не нужно приближаться к объекту, а минус в больших размерах оборудования, которое требует маскировки.

- Инфракрасные приборы — подслушивающее оборудование, осуществляющее передачу аудио сигнала по оптическому каналу в инфракрасном излучении. Принцип работы оборудования заключается в том, что инфракрасным передатчиком происходит преобразование акустических колебаний в световую волну, передаваемую на приемник. Дальность действия составляет до 200 метров.

- Лазерные микрофоны — это специальные устройства, которые способны считывать звук с оконных стекол. Главное преимущество этого оборудования в дальности действия, величина которого составляет до 500 метров. Принцип работы устройства заключается в том, что направленный луч лазера на оконное стекло считывает колебания, преобразовывая их в аудио сигнал. Это эффективный и надежный способ прослушки на большом расстоянии, которое имеет один большой недостаток — высокая стоимость от 1 млн. рублей.

- Прослушка через стену радиостетоскопами — это аналог лазерного оборудования, который позволяет вести прослушивание соседней комнаты через стенку. Принцип работы подобен лазерной аппаратуре, и основывается на вибрационных колебаниях. Цена такого оборудования в сотни раз ниже, чем лазерных проборов. Для прослушки нужно только находиться в соседней комнате, и прислонить к стене специальный локатор, отрегулировав его чувствительность. Этот вариант дистанционного шпионажа хотя и является бюджетным, однако для его реализации нужно находиться в соседнем помещении. Качество сигнала зависит от толщины стены, поэтому немаловажно отметить, что эффективно работает оборудование при максимальной толщине стенки в 30 см.

Аналогами прослушек через стену являются вибрационные аппараты, считывающие аудио сигнал через пол, потолок, трубы отопления, водоснабжения и канализацию. Главный недостаток подслушивающих устройств на расстоянии для жертвы в том, что от них практически невозможно избавиться.

Локальные подслушивающие устройства — эффективный способ шпионажа

Устройства для прослушки локального типа можно обнаружить не только визуально, но и посредством специальных приборов. Для установки локальных устройств понадобится однократно побывать в помещении. Как вы понимаете, этот способ дешевле, чем прослушивающее оборудование на расстоянии, однако подходит он для тех случаев, когда имеется возможность попасть в помещение. Для этого используется ряд следующих локальных устройств:

- Радио-жучки — самый распространенный вид шпионского оборудования локального типа. Принцип работы заключается в том, что передача аудио сигнала осуществляется по радиоволнам. Считывается сигнал не только специальным оборудованием, но и обычными радиоприемниками и радиотелефонами, что является недостатком. Дальность действия оборудования составляет до 1000 метров. Дорогие радио жучки работают в определенной частоте, невидимой обычными радиоприемниками, что повышает уровень анонимности. У FM жучков есть такой недостаток, как длинная антенна до 1 метра, которая исключает максимальную скрытность шпионского оборудования.

- GSM-жучки — это модернизированная версия радио-жучков, работа которых основывается на GSM-связи. Использование таких устройств позволило избавиться от таких недостатков FM-жучков, как небольшая дальность действия, большие размеры, а также непродолжительное время работы. Кроме высокой стоимости, у GSM-жучков есть второй минус — это оплата оператору за совершение звонков.

- Диктофоны — это самый недорогой способ получения доступа к конфиденциальной информации. Работает он по принципу записи аудио звука. Дешевизна и простота использования — это единственные достоинства оборудования. Недостатки в том, что невозможно вести прослушку в режиме реального времени, и необходимо попасть в помещение минимум 2 раза, чтобы установить и забрать прибор.

- UHF прослушивающее оборудование — это профессиональные радио жучки, которые используют для передачи сигнала ультравысокие радиочастоты до 400 МГц. Достоинство таких устройств в том, что они обеспечивают высокое качество звука с нулевым искажением. Сигнал считывается посредством использования специальных радиоприемников, которые должны находиться в радиусе действия.

Для локальной прослушки имеется множество вариантов, при выборе которых важно учесть ряд некоторых факторов — дальность действия, способ передачи сигнала, качество связи и продолжительность независимой работы жучка.

Сетевые и телефонные устройства для прослушивания

Обеспечить прослушивание помещения можно посредством сетевых устройств. Это специальные жучки, которые осуществляют передачу информации по линиям электросети 220В. Устанавливается такое оборудование в розетки, бытовую аппаратуру и прочие устройства, питающиеся от сети 220В. Передача сигнала происходит по линиям электросети с частотой от 40 до 600 кГц. Для его считывания используются специальные приемники, которые должны быть подключены к электросети в пределах здания.

Для прослушивания телефонных сетей используются телефонные жучки, устанавливаемые в разрыв линии или к телефонной розетке. Ретранслятор питается от телефонной сети поэтому, как и сетевые жучки, они не требуют дополнительного питания.

Какой способ для прослушки выбрать для конкретного случая, а также, как установить жучки или выявить их в своем помещении, знают специалисты детективной компании «Экономик Секьюрити». Мы работаем не только в Москве, но и по всей области.

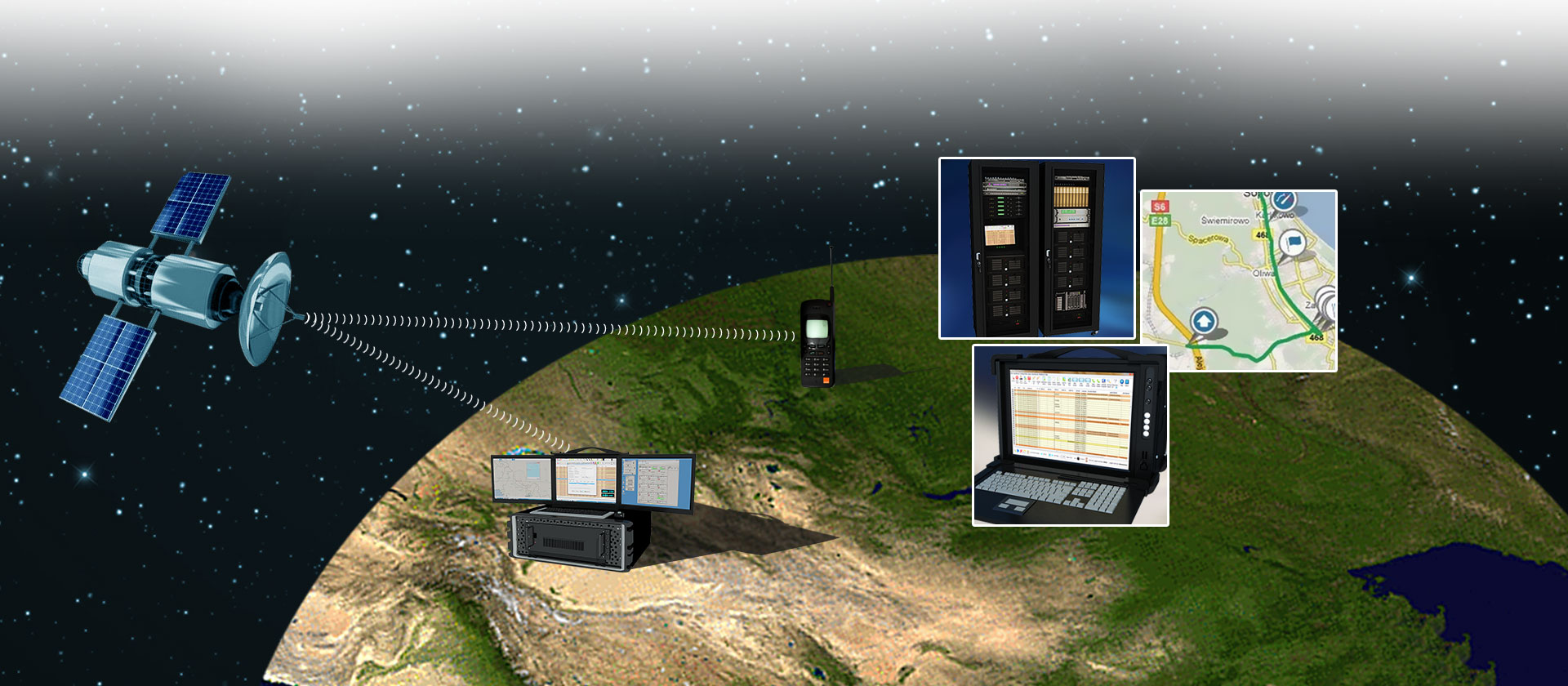

Эта странная белая «Газель» уже третий день стоит под окнами. Что с ней не так? Возможно, внутри – целая мобильная станция для прослушки смартфонов. Рассказываем, из чего она состоит и как работает.

Активная и пассивная прослушка

Методы прослушки мобильных телефонов делят на активные и пассивные. В первом случае выполняется активное вмешательство в протоколы управления связью. Для этого используют специальным образом модифицированные телефоны и компьютеры. Весь комплект обычно можно уместить в чемодане.

Система активной прослушки фактически эмулирует базовую станцию. Она подменяет целевую мобильную станцию и отключает шифрование. Затем задействуется пассивный режим.

Пример активной базовой станции – американский комплекс StingRay. В США станции для активной прослушки нельзя использовать с 2016 года без ордера суда.

Для пассивной прослушки используют системы попроще. Они просто мониторят трафик между реальной базовой станцией и смартфоном жертвы.

Системы могут работать в режимах перехвата и дешифрования. Первый позволяет отслеживать разговоры со смартфона в реальном времени, основываясь на доступе к SIM-карте жертвы или базе данных оператора сотовой связи. Второй – без доступа к базе данных оператора или к SIM-карте жертвы, но с задержкой, ведь на дешифровку нужно время.

Чтобы пользоваться техникой, нужна высокая квалификация – на двухмесячных курсах такому не учат. Кроме того, комплекс нужно разместить в радиусе 500 м от абонента, чтобы перехватывать трафик между ним и базовой станцией.

Есть системы, которые объединяют активную и пассивную прослушку. Цена микроавтобуса, начинённого прослушивающим оборудованием, может достигать сотен тысяч долларов. Но секреты, которые техника позволяет раскрыть, того стоят.

Суть прослушки

Мобильный комплекс позволяет прослушивать разговоры в режиме реального времени. Он использует базу данных оператора сотовой связи и настраивается на один из идентификаторов:

- IMSI – идентификатор SIM-карты – международный идентификатор мобильного абонента;

- IMEI – идентификатор смартфона или другого мобильного устройства;

- TMSI – временный идентификатор мобильной станции GSM (смартфона)).

Комплекс извлекает сеансовые ключи шифрования, которые генерирует оборудование сети и устройство абонента. Это необходимо, чтобы расшифровывать разговоры «на лету».

Если же ключи шифрования получить не удаётся или станция не работает с тем уровнем шифрования, который применяет оператор, она записывает разговоры для последующей дешифровки. Данные обрабатываются мощными компьютерными системами и подаются с задержкой.

К слову, мобильные операторы имеют техническую возможность отключать шифрование разговоров. К примеру, в 2002 году во время теракта на Дубровке все операторы сделали это, чтобы предоставить спецслужбам возможность без дополнительных танцев с бубном прослушивать переговоры террористов.

Есть информация, что шифрование отключают при слишком большой нагрузке на определённую соту. Но ни один оператор в этом, конечно, не признается. Хотя вы можете увидеть это на экране смартфона или обычной кнопочной «звонилки»: если значок с закрытым замком внезапно превращается в открытый:

Примеры систем

Цена комплекса GSM Interceptor от компании Endoacustica стартует от 40 тыс. евро. Но нам с вами его не продадут – только военным и спецслужбам.

Комплекс позволяет сканировать частотные каналы и искать сигнал соты в автоматическом и ручном режиме, сохранять данные на жесткий диск или внешний носитель, выставлять параметры локализации, вести протоколы транзакций и др. Система будет автоматически записывать все разговоры, которые затем будут сохранены в WAV-файле.

Есть синхронизация уровня и интенсивности каналов, а также другие навороты. Можно даже настроить комплекс на автоматический контроль номеров из базы данных, слушать шифрованные каналы. Отображаются IMSI, IMEI, TMSI и другие параметры разговора, а также идентификатор собеседника жертвы.

Весит комплект 11 кг, работает от любого источника, который выдаёт 12 В, в том числе от автомобильного прикуривателя или вставленного в розетку переходника. Расстояние до абонента не должно превышать 500 м, до базовой станции – 5-10 км. Одновременно можно контролировать до 124 IMSI, IMEI, TMSI.

Зачем же тогда для устройства целый микроавтобус? Во-первых, нужно куда-то посадить специалиста – просто легковушки с тонированными стеклами недостаточно. Во-вторых, сила тока для работы системы – десятки ампер, так что на паре небольших аккумуляторов она долго не проработает

GSS-ProA – подобная модель пассивного перехватчика от Global Security Solutions. Разработчики утверждают, что перехват невозможно заметить или обнаружить. Система одновременно перехватывает данные со смартфона и базовой станции, извлекает Ki-коды (Ki-Grab) на расстоянии до 20 миль (32 км).

Система позволяет прослушивать разговоры абонента и перехватывать трафик, а также триангулировать местоположение жертвы по базовым станциям с точностью GPS, в том числе внутри зданий.

В стандартной версии – поддержка 4 каналов в полнодуплесном режиме, то есть возможность одновременной прослушки четырех абонентов в режиме реального времени. Внутри страны они звонят или нет, не имеет значения. Также поддерживается система распознавания голоса.

Уже упомянутый комплекс активной прослушки StingRay – IMSI-ловушка, которая заставляет подключиться к себе окружающие клиентские устройства сотовой связи. StingRay поддерживает активный и пассивный режимы: сначала подменяет базовую станцию, потом анализирует трафик. Его устанавливают не только на микроавтобусах, но и на самолётах, вертолётах, даже на дронах.

StingRay отключает смартфоны от базовой станции оператора за счёт трансляции более мощного сигнала, чем окружающие станции. В результате смартфон думает, что здесь сигнал мощнее и стабильнее, и начинает сливать трафик на подставную станцию. Остаётся его только расшифровать.

StingRay сканирует окружающее пространство и получает нужный идентификатор (IMSI или другой) непосредственно от устройства с помощью радиоволн. Оператор может даже не знать номер мобильного, за которым нужно следить. Он определяет местоположение нескольких трубок, находит нужную и следит за ней. Комплекс способен даже выделить отдельного абонента в толпе протестующих и прослушивать именно его разговоры.

Система может не только перехватывать данные и определять местоположение трубки, но и проводить атаки на отказ в обслуживании. С помощью StingRay можно удалить сеансовый ключ провести атаку отката протокола активного режима, а также атаку «человек посередине» (MITM).

StingRay генерирует «эквивалент активного ключа GSM». Смартфон в сети GSM шифрует весь передаваемый контент с помощью ключа, который хранится на SIM-карте. У провайдера мобильной связи есть копия этого ключа.

Обычно шифрование выполняется по протоколу A5/1. Ещё в 2008 году получить ключ шифрования для этого метода можно было с помощью оборудования за 1000 долларов, это занимало 30 минут. Сейчас всё гораздо быстрее и дешевле.

Но чтобы максимально упростить задачу, StingRay переводит смартфон на более слабый протокол шифрования A5/2. Он также использует ключ, который хранится на SIM-карте, но применяет упрощённый алгоритм. При атаке StingRay выполняет «активацию активного ключа GSM» и использует его для соответствия запросам шифрования.

Можно, к слову, купить и готовый нафаршированный автомобиль с прослушкой. Недавно на eBay выставили фургон Dodge Ram 350 1989 года с оригинальным оборудованием для прослушки.

Машину, замаскированную под фургон сантехников, использовали в реальных операциях – для слежки за членами наркокартелей, но затем списали. Пробег авто – всего 38 тыс. км, внутри – различные сканеры, радары, мониторы, три дополнительных аккумулятора, кондиционер, усилители, баки с пропаном и мобильный туалет.

Продали машину за 18,7 тыс. долларов (чуть больше 1 млн рублей). Покупатель пожелал остаться неизвестным.

Что ещё может мобильный комплекс

Возможности каждого комплекса зависят от его конфигурации, но для «пойманного» абонента ничего хорошего нет. К примеру, комплекс способен связать жертву с любым номером или отменить шифрование для конкретного сеанса связи.

Кроме того, на смартфон можно отправить команду, которая принудительно включает микрофон. Тогда станция прослушки может слушать и разговоры в комнате, где находится смартфон. Установить, что ведётся прослушка, практически невозможно.

Чтобы стать мишенью «маршрутки с сюрпризом», нужно кому-то серьёзно насолить. Стоит оборудование десятки тысяч евро, умеющих обращаться с ним – единицы.

Защититься от прослушки можно, только если использовать более сильные системы шифрования. Или если находиться гораздо дальше, чем в 500 метрах от станции прослушки.

(1 голосов, общий 5.00 из 5)

🤓 Хочешь больше? Подпишись на наш Telegramнаш Telegram. … и не забывай читать наш Facebook и Twitter 🍒 iPhones.ru Эта странная машина уже третий день стоит под окнами. Что с ней не так?

В прошлый раз мы остановились на том, что существует легенда о «перехвате ключей из эфира» — мол, можно сделать клон SIM-карты, даже не имея к ней физического доступа. Пусть даже и временный клон. Однако ключ Ki хранится только в SIM-карте и базе данных оператора — и никуда никогда не передается. В чем же соль?

Теоретически, конечно, злоумышленник может установить фейковую базовую станцию с мощным сигналом и имитировать от ее имени запросы на генерацию ответа SRES, отправляя различные варианты случайного числа RAND (если вы успели подзабыть, что значат эти термины, стоит почитать первую часть этого сериала). Таким образом он сможет в конечном итоге вычислить Ki методом криптоанализа — точно так же, как если бы у него был физический доступ к SIM-карте.

— Kaspersky Lab (@Kaspersky_ru) December 16, 2015

Однако этот способ довольно сложен в том смысле, что криптоанализ занимает определенное время и требует большого количества запросов — за это время абонент вполне может уйти от поддельной базовой станции, и злоумышленнику придется бегать за ним с чемоданчиком. Впрочем, если речь идет о целенаправленной атаке на конкретного абонента, то установить такое оборудование на ночь рядом с его жилищем вполне можно — вопрос только в версии алгоритма шифрования: если это достаточно защищенный COMP128v2, то может и не получиться.

На самом деле «эфирные» атаки имеют своей целью в первую очередь прослушивание разговоров. Как мы помним, весь эфир шифруется (кроме случаев принудительного отключения шифрования на время операций спецслужб), чтобы нельзя было просто так взять и получить доступ к чужому разговору. Для этого используется алгоритм A5 с 64-битным ключом. Он существует в двух версиях: более сложной A5/1 и более простой A5/2, не имеющей ограничений на экспорт в страны вероятного противника (вы, наверное, догадались, входит ли в этот список Россия).

Прослушивают ли спецслужбы Skype? http://t.co/PSrSCB49Aq #Skype

— Kaspersky Lab (@Kaspersky_ru) March 26, 2013

При этом даже в A5/1 ключ на самом деле не 64-битный, а 54-битный, потому что первые 10 бит ключа всегда нулевые — ради простоты. А протокол A5/2 специально сделан таким образом, чтобы спецслужбам, работающим на территории других стран, было легко его вскрыть.

Раньше взлом A5/1 был возможен только путем перебора ключей на уже записанных файлах и занимал настолько много времени, что к моменту расшифровки переданная информация с большой долей вероятности теряла бы актуальность. На современных компьютерах (вернее, уже даже не современных — метод взлома был показан в 2010 году) это происходит за несколько секунд с помощью так называемых радужных таблиц, которые позволяют быстро подобрать нужный ключ. Сами таблицы занимают около 1,7 ТБ: сегодня быстрые SSD-накопители достаточной для их размещения емкости легкодоступны и сравнительно дешевы.

При этом злоумышленник работает полностью в пассивном режиме, ничего не передавая в эфир, благодаря чему его практически невозможно обнаружить. А нужны для этого всего лишь программа Kraken с радужными таблицами, мощный ноутбук и немного модифицированный телефон системы «Нокия-с-фонариком»: после этого можно слушать всех подряд и читать чужие SMS-сообщения, а также блокировать их прохождение либо видоизменять их содержимое (очередной привет всем, кто считает двухфакторную аутентификацию одноразовыми паролями по SMS невероятно надежным способом защиты).

— Kaspersky Lab (@Kaspersky_ru) June 10, 2014

Кроме того, наличие ключа позволяет перехватывать звонки, выдавая себя за жертву. И наконец, вишенка на торте: динамическое клонирование. Злоумышленник инициирует запрос исходящего вызова в сеть одновременно с сессией радиосвязи с жертвой. Когда сеть присылает запрос на авторизацию, атакующий перенаправляет его жертве, получает ответ и пересылает его в сеть, при этом получая возможность вычислить и ключ Kc. Теперь можно закрыть сессию с жертвой и продолжить собственную сессию с сетью.

Это позволяет совершать звонки за счет жертвы, а также выполнять другие действия — например, отправку SMS на короткие номера для списания небольших сумм со счета (с последующим выводом через партнерские программы контент-провайдеров). Именно так была реализована та легендарная атака в Москве, когда злоумышленники в микроавтобусе приезжали в людное место и массово создавали подобные «временные клоны» для списания небольших сумм.

SIM-карта сокровищ: как потерять все, потеряв один лишь телефон — http://t.co/ElKB4U1unJ

— Kaspersky Lab (@Kaspersky_ru) November 17, 2014

Долгое время они оставались незамеченными — с точки зрения сети действия совершались совершенно легитимными абонентами, — и вычислить их удалось лишь по большому количеству запросов одного и того же платного контента от разных абонентов в зоне действия одной и той же базовой станции.

Для шифрования пакетного трафика (GPRS/EDGE) используется другой ключ Kc (не тот, что для голоса), вычисляемый, однако, по аналогичным алгоритмам GPRS-A5, он же GEA (GPRS Encryption Algorithm): они именуются GEA1, GEA2 и GEA3. Так что перехватить можно и трафик мобильного Интернета. Впрочем, сейчас, когда для его передачи используются преимущественно сети 3G и LTE, эта проблема перестала быть настолько актуальной. С другой стороны, передачу данных в 2G — из-за дешевизны «железа» — по-прежнему используют многие телематические устройства, в том числе, например, банкоматы, платежные терминалы и так далее.

Защититься от подобных атак можно было бы переходом на более современный алгоритм шифрования A5/3, который не взламывается с помощью радужных таблиц. Однако операторы не спешат этого делать: во-первых, это стоит денег и не приносит дополнительного дохода (то есть нужно потратить деньги инвесторов на что-то неприбыльное — это мало кто любит). Во-вторых, в большом количестве мобильных телефонов алгоритм A5/3 или не реализован вообще, или реализован некорректно, что вызывает сбои при работе.

— Kaspersky Lab (@Kaspersky_ru) January 19, 2016

В-третьих, реализация A5/3 никак не мешает прослушивать разговоры с помощью фейковой базовой станции, которая может принудительно заставить телефон использовать менее сложный алгоритм, что позволит получить ключ (а ключ во всех алгоритмах один и тот же!). Коли так, то зачем прилагать лишние усилия? В-четвертых, это дорого. В-пятых, это дорого.

Впрочем, все атаки, о которых мы рассказали, потихонечку становятся вчерашним днем. В ближайшем будущем классические SIM-карты уступят место виртуальным SIM и eSIM, в которых решена часть проблем с безопасностью.