Решение

Этот метод создает PPTP-соединение, которое не отправляет весь трафик и не переопределяет других DNS-провайдеров, что означает, что он работает с несколькими одновременными VPN-соединениями, каждое из которых имеет разные домены поиска DNS, и закрывает его упорядоченным образом.

Чтобы не отправлять весь трафик, необходимо заранее знать подсеть VPN. Если вы этого не сделаете, вы должны отправить весь трафик (см ниже), так как ваниль PPP / LCP не имеет средств , чтобы сказать клиенту свою подсеть (хотя теоретически ip-upи ip-downсценарии могли догадаться из принятого IP — адреса).

Сохраните этот Perl как /usr/local/bin/pptp:

#!/usr/bin/env perl if (@ARGV) { my $name = $ARGV; if (length $name && -e «/etc/ppp/peers/$name») { my $pid; $SIG{«INT»} = «IGNORE»; die «fork: $!» unless defined ($pid = fork); if ($pid) { # parent $SIG{«INT»} = sub { kill HUP => $pid; }; wait; exit; } else { #child $SIG{«INT»} = «DEFAULT»; exec «pppd», «call», $name; exit; } } else { print «Error: PPTP name: $name\n»; } } else { opendir my $d, «/etc/ppp/peers» or die «Cannot read /etc/ppp/peers»; while (readdir $d) { print «$_\n» if !($_ eq «.» || $_ eq «..»); } closedir $d; }

Запустите его как sudo pptp AcmeOffice, где AcmeOfficeимя соединения PPP, и закройте его одним Control-C / SIGINT.

В /etc/ppp/peersсоздайте файл соединения PPP, в этом примере /etc/ppp/peers/AcmeOffice:

plugin /System/Library/SystemConfiguration/PPPController.bundle/Contents/PlugIns/PPPDialogs.ppp plugin PPTP.ppp noauth # debug redialcount 1 redialtimer 5 idle 1800 #mru 1320 mtu 1320 receive-all novj 0:0 ipcp-accept-local ipcp-accept-remote refuse-pap refuse-chap #refuse-chap-md5 refuse-eap hide-password #noaskpassword #mppe-stateless mppe-128 mppe-stateful require-mppe passive looplocal nodetach # defaultroute #replacedefaultroute # ms-dns 8.8.8.8 # usepeerdns noipdefault # logfile /tmp/ppp.AcmeOffice.log ipparam AcmeOffice remoteaddress office.acme.com user misteracme password acme1234

Последние 4 варианта зависят от соединения. Обратите внимание, что пароль хранится открытым текстом. chown root:wheelи chmod 600рекомендуется. nodetach, ipcp-accept-local, ipcp-accept-remote, noipdefaultИмеют решающее значение.

Поскольку мы не становимся / не заменяем маршрут по умолчанию, вы должны вручную изменить таблицу маршрутизации. Добавьте AcmeOfficeзапись в /etc/ppp/ip-upскрипт:

#!/bin/sh #params: interface-name tty-device speed local-IP-address remote-IP-address ipparam PATH=$PATH:/sbin:/usr/sbin case «$6» in AcmeOffice) route -n add -net 192.168.1.0/24 -interface «$1» ;; AcmeLab) route -n add -net 192.168.2.0/24 -interface «$1» ;; AcmeOffshore) route -n add -net 192.168.3.0/24 -interface «$1» ;; VPNBook) ;; *) ;; esac

и ваш /etc/ppp/ip-downсценарий:

#!/bin/sh #params: interface-name tty-device speed local-IP-address remote-IP-address ipparam PATH=$PATH:/sbin:/usr/sbin case «$6» in AcmeOffice) route -n delete -net 192.168.1.0/24 -interface «$1» ;; AcmeLab) route -n delete -net 192.168.2.0/24 -interface «$1» ;; AcmeOffshore) route -n delete -net 192.168.3.0/24 -interface «$1» ;; VPNBook) ;; *) ;; esac nameserver 192.168.1.1 domain office.acme.com

Обратите внимание, что для этого необходимо заранее знать целевой домен и сервер имен. Теоретически ip-up& ip-downможет создать и удалить этот файл по требованию.

Содержание

Введение

У VMware есть замечательный продукт: VMware View. VMware View позволяет создать отказоустойчивую инфраструктуру виртуальных рабочих мест. Что есть инфраструктура виртуальных рабочих мест? Это вариант размещения рабочих станций в ЦОДе в виде виртуальных машин, причем доступ к виртуальным машинам осуществляется практически с любого устройства, имеющего подключение к какой-либо сети (3G, Wifi, WAN, LAN, VPN). В данном мануале будет описано, как создать VDI на базе VMware View с нуля.

2. Как это работает

На картинке показаны компоненты, необходимые для работы VMware VDI:

Компоненты:

- VMware Hypervisor (ESXi) – Физический сервер с установленным гипервизором – VMware ESXi, на котором хостятся виртуальные машины.

- vCenter Server – Сервер управления виртуальной инфраструктурой (хостами, в частности) VMware.

- View Connection Server – Сервер управления инфраструктурой виртуальных рабочих столов. Управляет подключениями к виртуальным рабочим столам, созданием и мониторингом пулов десктопов.

- View Security Server – Опциональный компонент, позволяющий удаленно (WAN) подключаться к виртуальным рабочим столам и обеспечивающий повышенную безопасность подключения. Обычно устанавливается в DMZ.

- View Transfer Server – Компонент, необходимый для работы т.н. View Client with Local Mode – возможность работы с виртуальным десктопом в оффлайн-режиме (в этом случае виртуальная машина копируется на ПК-клиента, и запускается с помощью компонента VMware Player).

- Composer – Компонент, позволяющий создавать т.н. Linked Clone-пулы виртуальных десктопов. В этом случае для создания пул виртуальных десктопов фактически не использует собственной установленной ОС – используется ОС, установленная на шаблоне. При этом к каждому виртуальному ПК пула подключается диск с профилем пользователя. Решение позволяет значительно экономить дисковую емкость СХД.

- Active Directory – здесь все понятно.

Не показано на картинке:

- ThinApp – компонент, позволяющий упаковывать практически любое приложение в один исполняемый exe-файл (или msi, если потребуется). Далее упакованное приложение возможно назначать на пулы десктопов или отдельные десктопы — таким образом, пользователь при логине будет получать назначенное ему приложение.

- SQL Server – сервер баз данных, необходимый для размещения 4-х баз: базы SSO сервера vCenter Server, базы сервера vCenter Server, базы Composer и базы для логов View Connection Server’а – Events. Рекомендуется использовать выделенный сервер SQL, в нашем примере мы установим все на единый сервер SQL Express, который устанавливается в комплекте с сервером vCenter Server.

- Клиент – любое устройство с возможностью подключения к сети: ПК, тонкий клиент, нулевой клиент, iPhone, iPad, Android-планшет или смартфон.

Для развертывания простого варианта VDI нам потребуется физический сервер с гипервизором VMware ESXi 5.1. На нем мы развернем сначала 3 виртуальных сервера: VMware vCenter Server, VMware Connection Server и сервер контроллера домена.

3. Подготовка инфраструктуры

Для начала подготовим инфраструктуру.

Что нам требуется:

- 1 физический сервер: в качестве сервера у меня под рукой оказался Fujitsu PRIMERGY RX300 S6 с двумя Xeon X56xx, 24GB RAM и дисками 6x 300 SAS 15k;

- 1 контроллер домена с ролями ADDS, DNS и DHCP (у меня в примере статика) — дадим ему 2 vCPU и 2GB RAM;

- 1 сервера vCenter Server – дадим ему 2 vCPU и 4GB RAM;

- 1 сервер View Connection Server – дадим ему 2 vCPU и 4GB RAM;

- Клиент – ноутбук с правленым файлом hosts – в файл добавим инфу о сервере-брокере.

Используемые адреса:

192.168.1.201/24 iRMC управляющий порт сервера

192.168.1.221/24 vmhost01.vdi.local гипервизор ESXi

192.168.1.222/24 vcenter.vmvdi.local сервер vCenter Server

192.168.1.223/24 dc.vmvdi.local контроллер домена

192.168.1.224/24 view-mgr.vmvdi.local сервер View Connection Server

192.168.1.225/24 win7template шаблон windows 7

192.168.1.226/24 win8template шаблон windows 8

192.168.1.231/24 win701 пул windows 7

192.168.1.232/24 win702 пул windows 7

192.168.1.233/24 win801 пул windows 8

192.168.1.234/24 win802 пул windows 8

192.168.1.10/24 gate шлюз

192.168.1.100/24 client ноутбук-клиент

4. Установка VMware ESXi и базовая настройка.

Сначала установим VMware ESXi.

Установка проста – монтируем диск и устанавливаем. После ребута сервера нажимаем F2, вводим пароль и идем в настройки управляющей сети — делаем базовую настройку – меняем IP на нужный нам (в примере 192.168.1.221), правим настройки DNS (выставляем адрес будущего сервера DNS 192.168.1.223), и даем имя хосту:

Далее, используя vSphere Client, заходим на хост и качаем iso-образы Win-серверов и софта VMware на датастор:

Далее развернем 2 шт. Windows Server 2012, несмотря на ссыль, которая гласит, что vCenter Server не поддерживается ОС Windows Server 2012. Нам пригодится дока. Лишь машину view-mgr.vmvdi.local развернем с ОС Windows Server 2008 R2.

Итак, получим 3 сервера:

Сделаем базовую настройку серверов (дата-время-сеть согласно таблице требований-имя сервера-включаем RDP) и приступим к установки роли контроллера домена на сервере dc.vmvdi.local.

5. Развертывание роли контроллера домена

Все просто, есть отличия от развертывания роли контроллера в W2k8, но суть та же – устанавливаем службы и поднимаем контроллер с помощью dcpromo, — в общем, все на картинках – сначала выберем роль ADDS:

Роль установлена – теперь щелкаем по ссылке Promote this server… (на картинке выше) и создаем контроллер домена vmvdi.local – создаем новый лес и новый домен:

Здесь все по дефолту, введем лишь пароль для режима восстановления:

Не трогаем:

Не трогаем:

И собственно, развертывание и ребут.

Домен создан, надо его допилить. Создадим обратную зону в DNS, создадим OU VDI Users для пользователей виртуальными десктопами и VDI Computers для виртуальных десктопов, а в OU VDI Users создадим пользователей vdi01-vdi04:

Также создадим группы vdigroup01 (пользователи vdi01, vdi02) и vdigroup02 (пользователи vdi03, vdi04), ну и группу vdi со всеми юзерами:

Затем добавим в получившийся домен vmvdi.local машины vcenter и view-mgr, и приступим к установке сервера vCenter Server.

Метки: step-by-step, vdi, vmware, zero, виртуализация

Хотите регулярно использовать анонимное, надежное, безопасное интернет-подключение без каких-либо ограничений? Как насчет высококлассной программы для менеджмента VPN на Mac? Вы будете в восторге от Shimo, потому что этот VPN клиент предоставляет улучшенный пользовательский интерфейс в сочетании с военным уровнем безопасности. Когда дело доходит до создания, редактирования и управления VPN соединениями, это — настоящий лидер. Поддерживая больше протоколов, чем другие VPN, этот клиент для Mac содержит набор продвинутых возможностей. Кроме того, он использует AES 256-битное шифрование, сертифицированное официальными организациями, международными компаниями и армией.

Ключевые функции Shimo

Протоколы VPN в вашем распоряжении

Не останавливайтесь на одном протоколе! С этой удобной VPN утилитой для Mac у вас есть чудесная возможность использовать любой из существующих. Это высококлассные SSL VPN клиент, IPSEC VPN клиент/PPT VPN клиент + ретрансляция портов, обеспечивающие безопасную работу в браузере.

Шифрование данных и другая защита на уровне банка

Приложение предлагает военный уровень защиты с шифрованием AES 256-бит. Для вас это означает, что наиболее ценные данные будут под надежной защитой. Включена возможность безопасной работы в веб-браузере. Более того, приложение предоставляет двухфакторную аутентификацию (Смарт-карты/Токены).

Одновременные подключения

Как насчет того, чтобы настроить несколько подключений сразу? Хотите иметь возможность пользоваться несколькими соединениями одновременно? Shimo позволяет быстро и без проблем использовать столько подключений, сколько вам нужно. Различные протоколы также могут использоваться параллельно.

Автоматизации триггера

Выберите условия срабатывания триггера, и аккаунты VPN смогут подключаться автоматически. Можно устанавливать триггеры на основании конфигурации сети, беспроводной сети, географического местоположения и типа шифрования. Назначайте выполнение действий после установления определенного подключения или его отключения.

Правильный инструмент для работы

Без усилий создавайте защищенные подключения, даже если вы новичок в мире сетей и VPN клиентов для Mac. Также круто, что вам не нужна техническая подготовка для использования Shimo. Да, он настолько прост и понятен.

Комплексный учет и статистика

В приложении доступна опция точного отслеживания времени. Создавайте подробные CSV отчеты после каждого финансового цикла. Изучайте динамическую статистику для определения точных данных касательно VPN подключений, активных в данный момент.

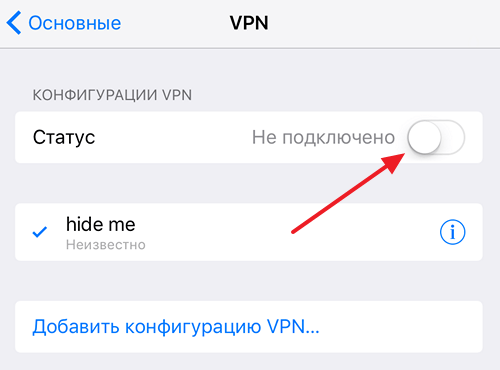

После выпуска iOS 10 в операционной системе исчезла возможность выхода через VPN по системе PPTP VPN.

Инженеры компании Apple посчитали, что PPTP VPN менее надежно, чем другие соединения VPN, потому и была убрана. Однако некоторые пользователи столкнулись с тем, что их провайдер услуг, не предоставляет другие способы подключения к VPN. К счастью, есть способ настройки для PPTP для iOS 10 и выше.

1. Установить программу OpenVPN Connect в AppStore.

2. Импортировать настройки от вашего VPN провайдера в установленную программу OpenVPN.

Подключить iPhone к компьютеру и зайти в него через iTunes. Открыть раздел «Устройство», далее вкладка «Программы». Опустить к списку программ с заголовком «Общие файлы».

Выбрать программу OpenVPN и добавить в неё конфигурационные файлы. Обычно они состоят из тех же файлов, которые используются для выхода в интернет через VPN с помощью Android телефонов. Файлы с расширениями «.ovpn», «.crt» и «.key».

Загружать нужно по одному профилю за раз. Т.е. если конфигураций .ovpn несколько, то сначала загружаем один файл «.ovpn» и все файлы «.crt» и «.key». Проделываем процедуру описанную ниже. А только потом загружаем второй файл «.ovpn» и повторно файлы «.crt» и «.key».

3. Запустить программу OpenVPN на iPhone. Если конфигурация была загружена верная, то вверху программы появится уведомление: «New profiles are available…». И под этим заголовком появится новый тип соединения. Для сохранения этого соединения нажимаем на зеленый плюсик.

В первом подключении iOS запросит разрешение на использование программы OpenVPN. Подтверждаем.

Далее заходим в сохраненный профиль. Вводим логин и пароль, нажимаем на ползунок сохранить.

Настройка профиля готова. Ниже кнопка подключения, нажав на неё начнет устанавливаться соединение.

При успешном подключении вверху экрана на телефоне отобразится индикатор VPN.

Отключить VPN можно и через обычные настройки телефона.