Большинство пользователей интернета слышали о Tor и представляют, что из себя эта сеть представляет. Её основная задача — позволить людям скрывать свою личность во всемирной паутине, а также препятствовать механизмам слежки в интернете. Для доступа к этой сети используется одноимённый браузер.

Многие люди при этом всерьёз уверены, что для анонимного веб-сёрфинга достаточно лишь установить и запустить браузер Tor. Но все они глубоко заблуждаются. На самом деле браузер нужно предварительно настроить для обеспечения максимальной конфиденциальности и лишь затем погружаться в даркнет. В сегодняшней статье будут даны практические рекомендации о том, где скачать, как установить, настроить и использовать Tor, а также как вести себя в глубоком вебе и чего делать категорически нельзя.

Содержание

- Где скачать и как установить Tor Browser

- Первый запуск Tor Browser

- Тонкая настройка Tor Browser

- Как пользоваться Tor Browser

- Посещать собственный сайт в анонимном режиме

- Заходить в аккаунты социальных сетей и думать, что вы анонимны

- Никогда не заходите в аккаунты, которыми вы пользовались без Tor

- Не авторизуйтесь в онлайн-банкинге или платёжных системах, если не осознаёте риски

- Не чередуйте Tor и Open Wi-Fi

- Избегайте сценариев «Tor через Tor»

- Не отправляйте конфиденциальные данные без оконечного шифрования

- Не раскрывайте в онлайне идентифицирующие данные

- Используйте мосты, если сеть Tor кажется опасной или подозрительной в вашем районе

- Не работайте долго под одной и той же цифровой личностью

- Не используйте несколько цифровых личностей одновременно

- Не оставайтесь залогиненным в Twitter, Facebook, Google и др. дольше, чем необходимо

- Не смешивайте режимы анонимности

- Не изменяйте настройки, если последствия неизвестны

- Не используйте чистый веб и Tor одновременно

- Не подключайтесь к серверу анонимно и неанонимно одновременно

- Не путайте анонимность и псевдонимность

- Не распространяйте первым свою ссылку

- Не открывайте случайные файлы и ссылки

- Не используйте верификацию по (мобильному) телефону

- Аргументация

- Примечания

Где скачать и как установить Tor Browser

Казалось бы, что нет ничего проще: скачать приложение, запустить установщик и пользоваться с чистой совестью. Но нет. Браузер Tor можно скачивать лишь с официального сайта или проверенных источников. О торрент-трекерах, файлопомойках и фишинговых сайтов лучше забыть. В лучшем случае там будет устаревшая версия софта, в худшем — заражённая вирусом программа. Во втором случае объяснять, что здесь плохого, не нужно, а вот старая версия может иметь некоторые уязвимости, которые были исправлены в обновлении.

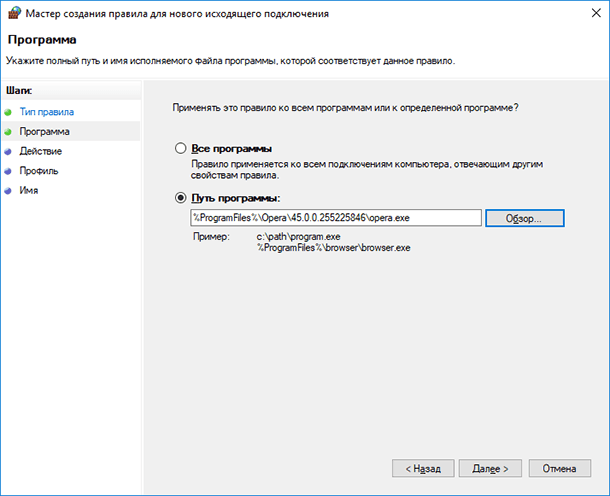

Поэтому идём на официальный сайт Tor Project и нажимаем кнопку Download у подходящей вам разрядности утилиты. Там же можно выбрать и язык интерфейса самого браузера. Чуть ниже можно найти ссылки на скачивание версий для других ОС: macOS, Linux, Android, OpenBSD и исходный код программы.

После этого потребуется запустить установочный файл. В появившемся окне выбрать язык интерфейса, далее указать путь (по умолчанию указывается путь, где лежит установочный файл), нажать кнопку «Установить» и дождаться окончания операции.

Несмотря на то, что к сети Tor можно подключить любой браузер, важно использовать исключительно оригинальный Tor Browser. Дело в том, что этот обозреватель сконфигурирован соответствующим образом, в то время как другие могут привести к утечке конфиденциальной информации.

Первый запуск Tor Browser

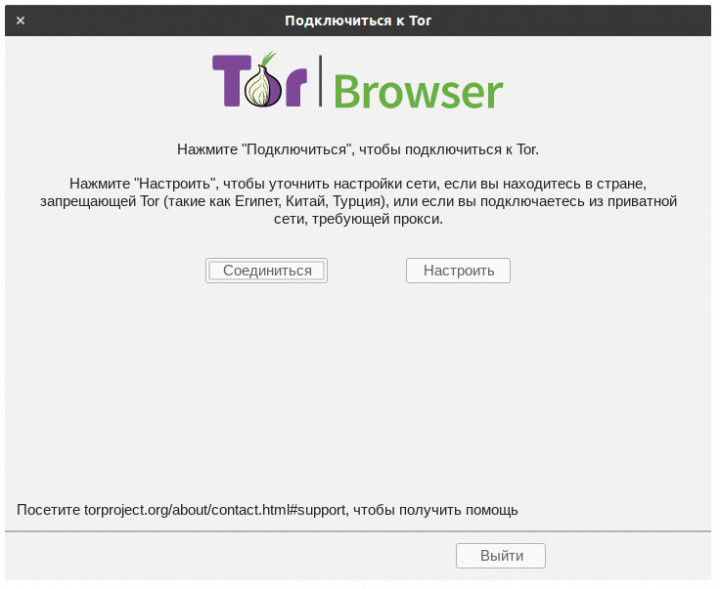

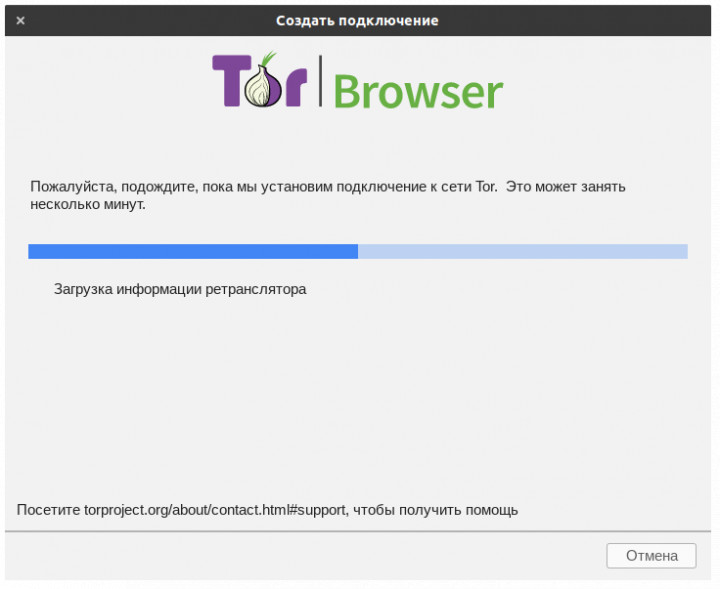

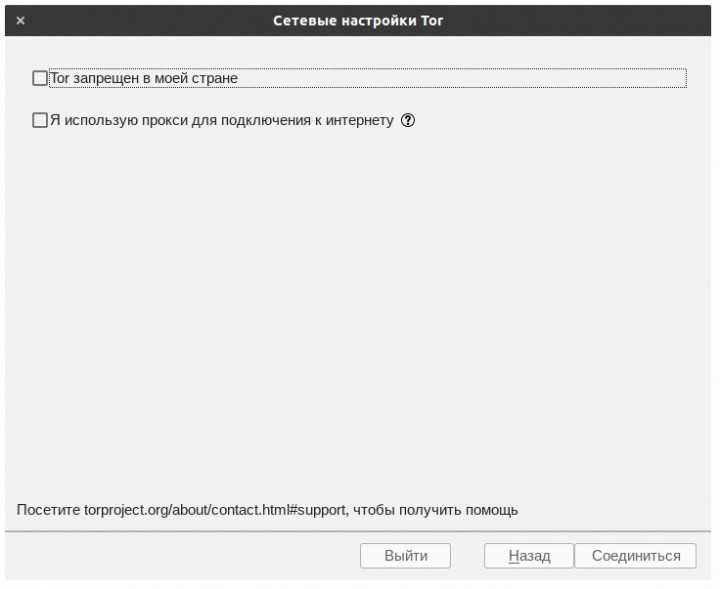

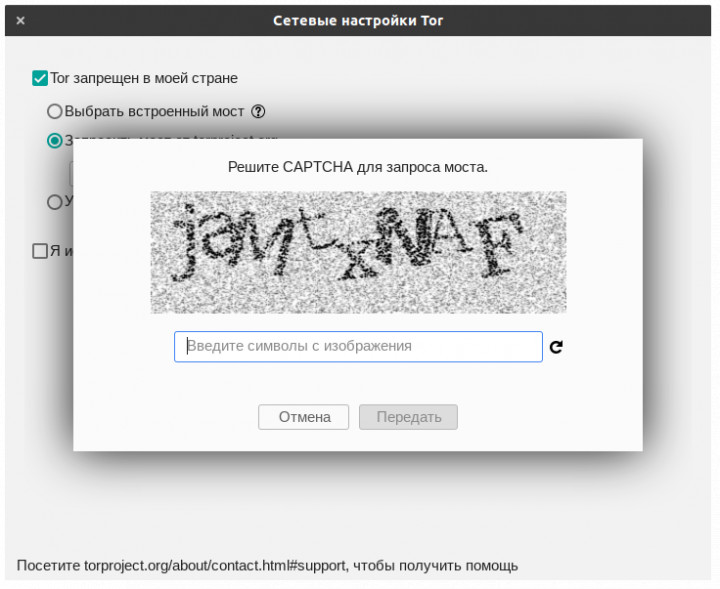

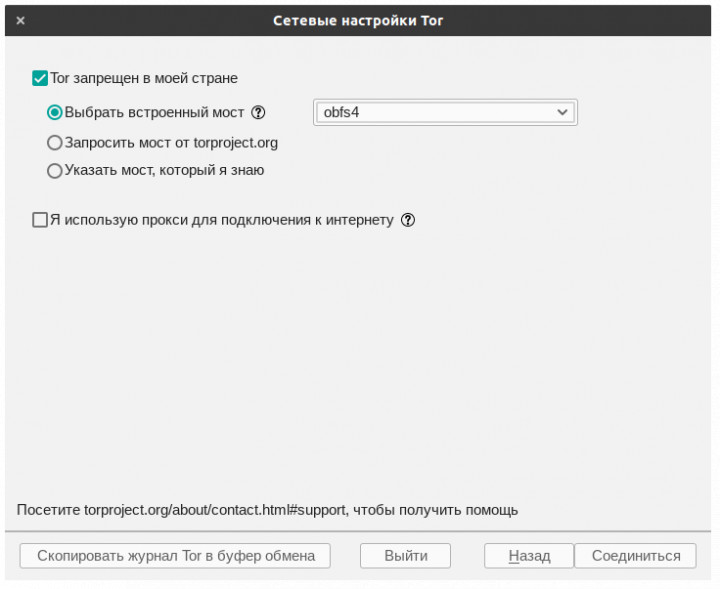

После окончания установки Tor вас встретит окно, где необходимо будет предложено «Соединиться» либо «Настроить» подключение. Сразу можно нажать первую кнопку. В случае, если браузер не может установить соединение, нужно нажать кнопку «Настроить» и активировать пункт «Tor запрещён в моей стране», где также отметить один из пунктов. В случае активации первого пункта нужно выбрать тип «obfs4» в выпадающем списке, во втором — вас попросят пройти и затем выдатут т. н. мосты.

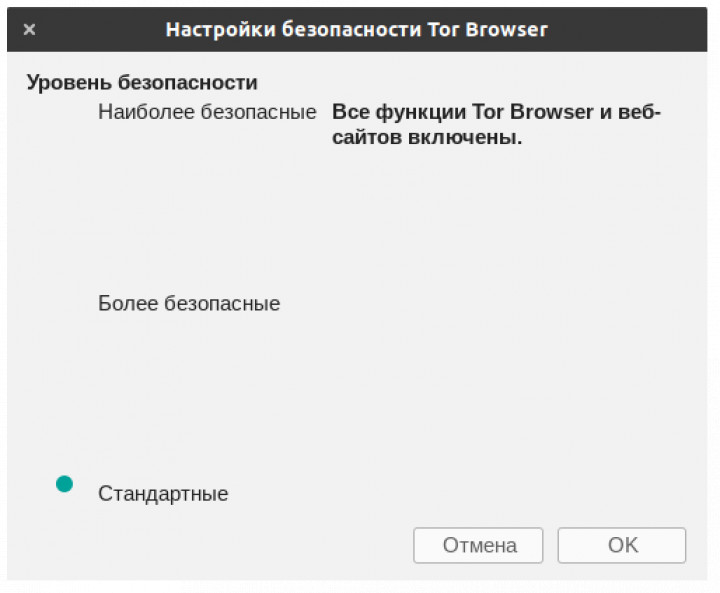

Также при первом запуске на начальной странице «О проекте Tor» нужно нажать на ссылку «Новичок в Tor Browser? Давайте начнём» в левом верхнем углу и пройти «курс молодого бойца». В разделе «Безопасность» потребуется выбрать один из трёх параметров, в которых ограничиваются или вовсе отключаются JavaScript и некоторые функции на сайтах.

Тонкая настройка Tor Browser

Теперь, когда браузер сумел подключиться к сервисам Tor пришло время его более тонко настроить. Для этого есть несколько путей и каждый из них мы сейчас рассмотрим.

Настройка расширения NoScript

Браузер Tor поставляется с предустановленным расширением NoScript неспроста. В умелых руках это очень мощный инструмент, позволяющий сократить риски деанонимизации практически до нуля. По умолчанию NoScript настроен довольно неплохо, но всё же стоит рассказать о дополнительных возможностях этого расширения, которые позволят обезопасить вас ещё лучше.

Чтобы изменить параметры NoScript нужно нажать на иконку дополнения в правом верхнем углу браузера и перейти в настройки, кликнув на кнопку «Настройки…». Далее следует изменить параметры для всех уровней доверия (по умолчанию, доверенные, недоверенные).

Для уровней «По умолчанию» и «Недоверенные» рекомендуется снять отметки со всех пунктов, для «Доверенных» — установить все либо несколько необходимых.

Вот обозначения того или иного пункта:

- Script — различные типы скриптов, которые выполняются на сайтах

- Object — элементы HTML с тегом object

- Media — мультимедийный контент

- Frame — фреймы, которые сайт пытается загрузить

- Font — шрифты

- WebGL — элементы WebGL

- Fetch — API для выполнения различных HTTP-запросов

- Other — неизвестные элементы

Также на вкладке «Общие» не стоит активировать пункт «Глобальное отключение ограничений», а на вкладке «Расширенные» обязательно установить отметку на «Обезопасить подозрительные межсайтовые запросы».

Кроме этого можно тонко настраивать различные разрешения для любых сайтов. Например, для одно ресурса разрешить выполнение только скриптов и мультимедиа, для другого — отключить кастомные шрифты. Можно устанавливать уровни доверия лишь на время или навсегда.

Настройка скрытых параметров браузера

Помимо расширения NoScript было бы неплохо настроить и сам браузер, чтобы ещё лучше защитить себя от возможной утечки конфиденциальных данных. Firefox хоть и считается безопасным браузером, тем более с надстройкой от Tor, но в нём всё равно имеются спорные моменты, которые не были изменены по умолчанию по разным причинам.

Чтобы найти те самые скрытые параметры, нужно в адресной строке ввести «about:config». Затем поочерёдно ввести в поиск следующие значения и изменить их. Для редактирования параметров надо дважды кликнуть левой кнопкой мыши либо нажать правой кнопкой и выбрать «Переключить». Вот список функций, которые нужно изменить:

После проделанных действий некоторые сайты могут работать некорректно в данном браузере. Поэтому вы всегда можете вернуть некоторые настройки в прежнее состояние, но делать этого, конечно же, не рекомендуется.

Изменение файла конфигураций Tor Browser

Разработчики Tor предусмотрели ещё несколько моментов, которые могут помочь обезопасить себя ещё лучше, а также повысить быстродействие сети. Эти значения нужно править в файле конфигураций, в виде графического интерфейса их не найти. Однако сделать это будет совсем несложно.

Для редактирования файла конфигураций понадобится перейти в папку, где установлен Tor Browser и открыть файл по пути «/Browser/TorBrowser/Data/Tor/torrc». Теперь в конце этого файла можно добавлять необходимые значения. Мы перечислим только наиболее важные из них.

- ExitNodes {COUNTRY}

Например, ExitNodes {us} или ExitNodes {us},{de},{fr}

Данный параметр переопределяет выходной нод по умолчанию. Можно установить как одно значение, так и несколько. Страна указывается в виде 2-буквенного кода стандарта ISO3166. - EntryNodes {COUNTRY}

Например, EntryNodes {us} или EntryNodes {us},{de},{fr}

Данный параметр переопределяет входной нод по умолчанию. Можно установить как одно значение, так и несколько. Страна указывается в виде 2-буквенного кода стандарта ISO3166. - ExcludeNodes {COUNTRY}

Например, EntryNodes {us} или EntryNodes {us},{de},{fr}

Данный параметр указывает Tor, через какие ноды нельзя подключаться к сети и избегать их. Можно установить как одно значение, так и несколько. Страна указывается в виде 2-буквенного кода стандарта ISO3166. - StrictNodes NUM

Например, StrictNodes 0 или StrictNodes 1

Данный параметр указывает Tor, можно ли подключаться к запрещённым нодам (определённые в предыдущем пункте). Если установлено значение «1», то браузер, в случае найденных нодов только из списка исключений, не сможет выйти в сеть. Если значение «0» — выход в сеть продолжится даже через исключённые ноды.

Как уже говорилось выше, мы перечислили лишь несколько наиболее значимых понятных рядовому пользователю значения. А весь перечень актуальных параметров и команд, которые можно установить и какие значения им прописывать можно найти в официальной документации.

Как пользоваться Tor Browser

Как бы хорошо вы не настроили браузер, расширение NoScript, поправили конфиги и т. п., это не сможет уберечь вас на 100% от утечки личных данных и деанонимизации. Ведь самый важный момент, определяющий это — человеческий фактор. В данном разделе мы перечислим чего ни в коем случае нельзя делать, пользуясь браузером Tor.

- Не устанавливать в браузер лишние и непроверенные расширения.

- Не под каким предлогом не отключать дополнение NoScript.

- Часто обновлять цепочку нодов и переключать «Новую личность».

- Не открывать браузер Tor во весь экран.

- Не запускать браузер Tor с правами администратора.

- Никогда не заходить в почтовый ящик, аккаунты социальных сетей или других ресурсов, в которых имеется какая-либо информация о вас или которые как-то связаны с вашими настоящими аккаунтами. Исключение составляют только Onion-сайты и форумы. И конечно же нужно завести отдельную почту, для регистрации на таких ресурсах.

- Использовать основную систему вместо виртуальной для выхода в сеть Tor.

- Все скачанные в даркнете файлы проверять на вирусы, запускать их на виртуальной машине при отключенном интернете и не делать этого на основной системе.

- Регулярно проверять браузер на наличие обновлений и своевременно устанавливать их.

- Не стоит слепо доверять людям «на другом конце провода» — там могут оказаться как и правоохранительные органы (если вы сотворили что-то незаконное), так и хакеры или обычные «кидалы», которые ищут лёгкой наживы.

Если придерживаться этих правил, то риск раскрытия вашей личности будет очень сложен. Полностью обезопасить вас никто и никогда не сможет: все технологии могут быть взломаны человеком, так как они и созданы им, а остальное зависит именно от вас и вашего поведения.

В сегодняшней статье мы разобрали важные темы по установке и настройки браузера Tor, а также по правильному поведению в защищённой сети. Каждый может почерпнуть себе что-нибудь важное, будь вы параноиком или обычным пользователем, желающим попасть на заблокированный сайт. Если вас не устраивает скорость подключения в Tor и не нужна тотальная деанонимизация, но при этом нужно переходить на недоступные в вашей стране ресурсы и защитить свои данные от провайдера или других любознательных лиц, рекомендуем вам статью по настройке собственного VPN-сервера.

Tor Browser – анонимный браузер, который работает через сеть прокси-серверов. Надежное и мощное приложение для сохранения конфиденциальности. Посещайте различные сайты и не беспокойтесь о безопасности.

Tor Browser способен изолировать информацию о сайтах, на которые вы заходите, чтобы различные трекеры и реклама не смогли отследить вас и получить доступ к вашей личной информации. Все куки мгновенно удаляются после того, как вы закончите просмотр информации. Это происходит автоматически и не требует от вас совершения каких-либо действий.

Особенности приложения Tor Browser:

- Гарантия сохранения анонимности, никто не сможет увидеть, на какие сайты вы заходите и какую информацию ищите в Сети;

- Функция многослойного шифрования позволяет трижды шифровать ваш трафик через сеть;

- Высокий уровень надежности обеспечивают тысячи серверов-ретрансляторов Tor, сохраняющие полную конфиденциальность;

- Удобное использование приложения;

- Быстрая обратная связь с разработчиками и помощь в решении возникших проблем;

- Надежная защита от отслеживания и цензуры;

- Получение доступа даже к тем сайтам, которые были заблокированы вашим местный интернет-провайдером.

Посещать собственный сайт в анонимном режиме

«Интересно, как выглядит мой сайт, когда я анонимный?»

Лучше избегать посещения персональных сайтов, к которым прикреплены реальные имена или псевдонимы, особенно если к ним когда-либо подключались не через Tor / с реальным IP-адресом. Вероятно, очень немногие люди посещают ваш личный сайт через Tor. Это значит, что пользователь может быть единственным уникальным клиентом Tor, который сделает это.

Такое поведение ведёт к утечке анонимности, поскольку после посещения веб-сайта вся схема Tor становится «грязной». Если сайт малопопулярен и не получает много трафика, то выходные узлы Tor могут быть почти уверены, что посетитель этого сайта — владелец сайта. С этого момента разумно предположить, что последующие соединения с этого выходного узла Tor тоже идут с компьютера этого пользователя.

Заходить в аккаунты социальных сетей и думать, что вы анонимны

Не заходите в личный аккаунт Facebook или другой социальной сети через Tor. Даже если вместо реального имени используется псевдоним, аккаунт вероятно связан с друзьями, которые знают вас. В результате, социальная сеть может выдвинуть разумное предположение, кем на самом деле является пользователь.

Ни одна система анонимности не идеальна. Софт для онлайновой анонимности может скрывать IP-адреса и местоположение, но Facebook и таким же корпорациям не нужна эта информация. Социальные сети уже знают пользователя, его друзей, содержимое «приватных» сообщений между ними и так далее. Эти данные хранятся как минимум на серверах социальной сети, и никакое программное обеспечение не способно удалить их. Их могут удалить только сами платформы социальных сетей или хакерские группы.

Пользователи, которые заходят в свои аккаунты Facebook и другие аккаунты, получают только защиту местоположения, но не анонимность.

Это не очень хорошо понимают некоторые пользователи социальных сетей:

Майк, буду ли я полностью анонимен, если зайду в свой аккаунт Facebook? Я использую Firefox 3.6 с Tor и NoScript на машине Windows 7. Спасибо.

Никогда не заходите в аккаунты, которыми вы пользовались без Tor

Всегда предполагайте, что при каждом визите журнал сервера сохраняет следующее:

- Клиентские IP-адрес/местоположение.

- Дату и время запроса.

- Конкретные адреса запрошенных страниц.

- Код HTTP.

- Количество байт, переданных пользователю.

- Агент браузера у пользователя.

- Ссылающийся сайт (реферрер).

Также предполагайте, что интернет-провайдер (ISP) запишет как минимум время в онлайне и IP-адрес/местоположение клиента. Провайдер может также записать IP-адреса/местоположение посещённых сайтов, сколько трафика (данных) передано и что конкретно было передано и получено. До тех пор, пока трафик не зашифрован, ISP сможет видеть, какие конкретно действия осуществлялись, полученную и отправленную информацию.

Следующие таблицы дают упрощённое представление, как эти логи могут выглядеть для администраторов.

Таблица: Журнал ISP

| Имя | Время | IP/место | Трафик |

|---|---|---|---|

| John Doe | 16:00 — 17:00 | 1.1.1.1 | 500 МБ |

Таблица: Расширенный журнал ISP

Таблица: Журнал веб-сайта

| Имя | Время | IP/место | Трафик | Контент |

|---|---|---|---|---|

| — | 16:00 — 16:10 | 1.1.1.1 | 1 МБ | Поисковый запрос 1, запрос 2… |

Понятно, что однотипное журналирование веб-сайтами и интернет-провайдером позволяет легко определить действия пользователя.

Аккаунт компрометируется и привязывается к пользователю даже в случае однократной авторизации через соединение, не защищённое Tor, с реального IP-адреса. Единичные ошибки часто фатальны и ведут к раскрытию многих «анонимных» пользователей.

Не авторизуйтесь в онлайн-банкинге или платёжных системах, если не осознаёте риски

Не рекомендуется авторизация в онлайн-банке, PayPal, eBay и других важных финансовых аккаунтах, зарегистрированных на имя пользователя. В финансовых системах любое использование Tor угрожает замораживанием аккаунта из-за «подозрительной активности», которая регистрируется системой предотвращения фрода. Причина в том, что хакеры иногда используют Tor для совершения мошеннических действий.

Использование Tor с онлайн-банкингом и финансовыми аккаунтами не является анонимным по причинам, приведённым выше. Это псевдонимность, которая обеспечивает только скрытие IP-адреса, или уловка для доступа к сайту, заблокированному провайдером. Разница между анонимностью и псевдонимностью описана в соответствующей главе.

Если пользователя заблокировали, во многих случаях можно связаться со службой поддержки, чтобы разблокировать аккаунт. Некоторые сервисы даже допускают ослабление правил определения фрода для пользовательских аккаунтов.

Разработчик Whonix Патрик Шлейзер не против использования Tor для обхода блокировки сайта или скрытия IP-адреса. Но пользователь должен понимать, что банковский или другой платёжный аккаунт может быть (временно) заморожен. Кроме того, возможны другие исходы (постоянная блокировка сервиса, удаление аккаунта и т. д.), как сказано в предупреждениях на этой странице и в документации Whonix. Если пользователи осведомлены о рисках и чувствуют уместным использовать Tor в конкретных личных обстоятельствах, конечно же, они могут игнорировать этот совет.

Не чередуйте Tor и Open Wi-Fi

Некоторые пользователи ошибочно думают, что открытый Wi-Fi — более быстрая и безопасная «альтернатива Tor», поскольку IP-адрес нельзя привязать к реальному имени.

Ниже объясним причины, почему лучше использовать открытый Wi-Fi и Tor, но не открытый Wi-Fi или Tor.

Примерное местонахождение любого IP-адреса можно вычислить до города, района или даже улицы. Даже если пользователь далеко от своего дома, открытый Wi-Fi всё равно выдаёт город и примерное местоположение, поскольку большинство людей не путешествуют по континентам.

Личность владельца с открытым Wi-Fi и настройки маршрутизатора — тоже неизвестные переменные. Там может вестись журнал MAC-адресов пользователей с соответствующей активностью этих пользователей в Интернете, которая открыта для владельца маршрутизатора.

Хотя журналирование необязательно нарушает анонимность пользователя, она сужает круг подозреваемых со всего глобального населения Земли или континента, или страны — до конкретного района. Этот эффект сильно ухудшает анонимность. Пользователям следует всегда оставлять у себя максимально возможное количество информации.

Избегайте сценариев «Tor через Tor»

Примечание: это проблема конкретно сервиса Whonix.

Когда используется прозрачный прокси (такой как Whonix), то можно запустить сессии Tor одновременно на стороне клиента и на прозрачном прокси, что создаёт сценарий «Tor через Tor».

Такое происходит при установке Tor внутри Whonix-Workstation или при использовании Tor Browser, который не сконфигурирован для использования SocksPort вместо TransPort. Подробнее об этом написано в статье Tor Browser.

Эти действия рождают неопределённость и потенциально небезопасны. В теории, трафик идёт через шесть узлов луковичной маршрутизации вместо трёх. Но нет гарантии, что три дополнительные узла отличаются от первых трёх; это могут быть те же самые узлы, возможно, в обратном или смешанном порядке. По мнению специалистов Tor Project, это небезопасно:

Мы не поощряем использование более длинных путей, чем стандартные — это увеличивает нагрузку на сеть без (насколько мы можем судить) повышения безопасности. Помните, что самый эффективный способ атаки на Tor — атаковать выходные точки и игнорировать середину пути. Кроме того, использование маршрута длиннее, чем три узла, может вредить анонимности. Во-первых, это упрощает атаки типа «отказ в обслуживании». Во-вторых, подобные действия можно воспринимать как идентификатор пользователя, если только немногие так будут делать («О, смотри, опять тот парень, который изменил длину маршрута»).

Пользователи могут вручную указывать точку входа или выхода в сети Tor, , но с точки зрения безопасности лучше всего оставить выбор маршрута на выбор Tor. Переустановление точки входа или выхода Tor может ухудшить анонимность способами, которые не слишком хорошо понятны. Поэтому конфигурации «Tor через Tor» настоятельно не рекомендуются.

Лицензия главы «Избегайте сценариев «Tor через Tor”»:

Не отправляйте конфиденциальные данные без оконечного шифрования

Как уже объяснялось на странице «Предупреждение», выходные узлы Tor могут прослушивать коммуникации и осуществлять атаки посредника (MiTM), даже при использовании HTTPS. Использование оконечного шифрования — единственный способ отправить конфиденциальные данные получателю, избежав риска перехвата и раскрытия враждебным третьим лицам.

Не раскрывайте в онлайне идентифицирующие данные

Деанонимизация возможна не только с соединениями и IP-адресами, но также социальными способами. Вот некоторые рекомендации защиты от деанонимизации от Anonymous:

- Не включайте в ники персональную информацию или личные интересы.

- Не обсуждайте персональную информацию, такую как место жительства, возраст, семейный статус и т. д. Со временем глупые беседы вроде обсуждения погоды могут привести к точному вычислению местоположения пользователя.

- Не упоминайте пол, татуировки, пирсинг, физические способности или недостатки.

- Не упоминайте профессию, хобби или участие в активистских группах.

- Не используйте специальные символы на клавиатуре, которые существуют только в вашем языке.

- Не публикуйте информацию в обычном Интернете (Clearnet), будучи анонимным.

- Не используйте Twitter, Facebook и другие социальные сети. Вас легко будет связать с профилем.

- Не публикуйте ссылки на изображения Facebook. В имени файла содержится ваш персональный ID.

- Не заходите на один сайт в одно и то же время дня или ночи. Пытайтесь варьировать время сеансов.

- Помните, что IRC, другие чаты, форумы, почтовые списки рассылки — это публичные места.

- Не обсуждайте ничего личного вообще, даже при защищённом и анонимном подключении к группе незнакомцев. Получатели в группе представляют собой потенциальный риск («известные неизвестные») и их могут заставить работать против пользователя. Нужен всего один информатор, чтобы развалить группу.

- Герои существуют только в комиксах — и на них активно охотятся. Есть только молодые или мёртвые герои.

Если необходимо раскрыть какие-то идентификационные данные, то расценивайте их как конфиденциальную информацию, описанную в предыдущем разделе.

Лицензия: Из документации JonDonym (разрешение).

Используйте мосты, если сеть Tor кажется опасной или подозрительной в вашем районе

Эта рекомендация идёт с важным предостережением, поскольку мосты не являются идеальным решением:

Мосты — важные инструменты и во многих случаях хорошо работают, но они не являются абсолютной защитой против достижений технического прогресса, которые противник может использовать для идентификации пользователей Tor.

Не работайте долго под одной и той же цифровой личностью

Чем дольше используется один и тот же псевдоним, тем выше вероятность ошибки, которая выдаст личность пользователя. Как только это произошло, противник может изучить историю и всю активность под этим псевдонимом. Предусмотрительно будет регулярно создавать новые цифровые личности и прекращать использовать старые.

Не используйте несколько цифровых личностей одновременно

Использование псевдонимов в зависимости от контекста со временем становится всё сложнее и чревато ошибками. Различные цифровые личности легко связать, если они используются одновременно, поскольку Tor может повторно использовать цепочки в той же сессии сёрфинга или может произойти потенциальная утечка информации с Whonix-Workstation. Whonix не может магически отделить различные цифровые личности в зависимости от контекста.

Также см. пункт ниже.

Не оставайтесь залогиненным в Twitter, Facebook, Google и др. дольше, чем необходимо

Сведите время авторизации в Twitter, Facebook, Google и других сервисах с аккаунтами (вроде веб-форумов) до абсолютно необходимого минимума. Немедленно выходите из аккаунта, как только прочитали, опубликовали информацию или выполнили другие необходимые задачи. После выхода из аккаунта безопасным будет закрыть Tor Browser, изменить цепочку Tor с помощью Tor Controller, подождать 10 секунд до смены цепочки — и затем перезапустить Tor Browser. Для лучшей безопасности следуйте рекомендациям по использованию нескольких виртуальных машин и/или нескольких Whonix-Workstation.

Такое поведение необходимо, потому что на многих веб-сайтах размещается одна или больше кнопок интеграции, такие как кнопка Like от Facebook или «Tweet This» от Twitter. В реальности, из 200 000 самых популярных сайтов по рейтингу Alexa социальные виджеты Facebook и Twitter установлены на 47% и 24%, соответственно. Сторонние веб-сервисы Google установлены примерно на 97% сайтов, в основном, это аналитика Google, реклама и сервисы CDN (googleapis.com). Если пользователь сохраняет авторизацию в сервисе, то эти кнопки говорят владельцу сервиса о посещении сайта.

Нельзя недооценивать угрозу приватности от сторонних сервисов:

Каждый раз, когда браузер пользователя обращается к стороннему сервису, то этот сторонний сервер получает возможность доставки следящих скриптов и осуществляет привязку изначального сайта с носителем сторонних куков и отпечатка браузера. Такое отслеживание онлайнового поведения позволяет пополнять профили пользователей, включая конфиденциальную информацию, такую как политические взгляды пользователя и его медицинская история.

Пользователям также следует прочитать главу выше.

Не смешивайте режимы анонимности

Не смешивайте режимы анонимности! Они излагаются ниже.

Режим 1: анонимный пользователь; любой получатель

- Сценарий: Анонимная публикация сообщений на доске объявлений, в списке рассылки, в комментариях, на форуме и т. д.

- Сценарий: информаторы, активисты, блоггеры и тому подобные пользователи.

- Пользователь анонимен.

- Настоящий IP-адрес / местонахождение пользователя скрыты.

- Скрытие местонахождения: местонахождение пользователя остаётся секретным.

Режим 2: пользователь знает получателя; оба используют Tor

- Сценарий: Отправитель и получатель знают друг друга и оба используют Tor.

- Никакая третья сторона не знает о факте коммуникации и не получает её содержания.

- Пользователь не анонимен.

- Настоящий IP-адрес / местонахождение пользователя скрыты.

- Скрытие местонахождения: местонахождение пользователя остаётся секретным.

Режим 3: пользователь не анонимен и использует Tor; любой получатель

- Сценарий: Вход под настоящим именем в любой сервис вроде веб-почты, Twitter, Facebook и другие.

- Пользователь очевидно не анонимен. Как только настоящее имя используется для входа в аккаунт, веб-сайт знает личность пользователя. Tor не может обеспечить анонимность в таких обстоятельствах.

- Настоящий IP-адрес / местонахождение пользователя скрыты.

- Скрытие местонахождения: местонахождение пользователя остаётся секретным.

Режим 4: пользователь не анонимен; любой получатель

- Сценарий: Обычный сёрфинг без Tor.

- Пользователь не анонимен.

- Настоящий IP-адрес / местонахождение пользователя раскрываются.

- Местонахождение пользователя раскрывается.

Заключение

Не лучший вариант смешивать режимы 1 и 2. Например, если человек использует IM-менеджер или почтовый аккаунт в режиме 1, то неразумно использовать тот же аккаунт в режиме 2. Причина в том, что пользователь смешивает абсолютную анонимность (режим 1) с выборочной анонимностью (режим 2; поскольку получатель знает пользователя).

Также не лучший вариант смешивать два или более режимов в одной сессии Tor, потому что они могут использовать один и тот же выходной узел, что ведёт к соотнесению личностей.

Также есть вероятность, что комбинации разных режимов будут опасными и могут привести к утечке персональной информации или физического местонахождения пользователя.

Лицензия

Лицензия для раздела «Не смешивайте режимы анонимности»:

Не изменяйте настройки, если последствия неизвестны

Обычно безопасно изменить настройки интерфейса для приложений, которые не подключаются к Интернету. Например, галочки «Не показывать больше ежедневные советы» или «Скрыть эту панель меню» не повлияют на анонимность.

Перед изменением любых настроек, которые вызывают интерес, сначала сверьтесь с документацией Whonix. Если изменение внесено в документацию и не рекомендовано, то старайтесь придерживаться настроек по умолчанию. Если изменение не внесено в документацию, то осторожно изучите предложенное действие перед тем, как осуществить его.

Изменение настроек для приложений, которые подключаются к интернету (даже настроек интерфейса) должно быть тщательно изучено. Например, удаление панели меню в Tor Browser для увеличения области просмотра страницы не рекомендуется. Это изменяет обнаружаемый размер экрана, что ухудшает отпечаток пользователя.

Изменение сетевых настроек можно допускать с огромной осторожностью, и только если последствия точно известны. Например, пользователям следует избегать любых советов, которые относятся к «настройке Firefox». Если настройки считаются неоптимальными, то изменения должны быть предложены в релиз и применятся для всех пользователей Tor Browser в следующей версии.

Не используйте чистый веб и Tor одновременно

Используя одновременно не-Tor браузер и Tor Browser, вы рискуете однажды их перепутать и деанонимизировать себя.

При одновременном использовании чистого веба и Tor также возникают риски одновременных соединений к серверу по анонимным и неанонимным каналам. Это не рекомендуется по причинам, изложенным в следующем разделе. Пользователь никогда не может чувствовать себя безопасно, посещая одну и ту же страницу одновременно по анонимным и неанонимным каналам, потому что он видит только URL, но не то, сколько ресурсов запрашивается в фоне. Много разных сайтов размещаются в одном облаке. Сервисы вроде Google Analytics представлены на большинстве сайтов и поэтому видят много анонимных и неанонимных соединений.

Если этот совет игнорируется, то у пользователя должно быть по меньшей мере два разных десктопа, чтобы предотвратить путаницу между браузерами.

Не подключайтесь к серверу анонимно и неанонимно одновременно

Сильно не рекомендуется создавать соединения Tor и не-Tor одновременно к одному удалённому серверу. В случае разрыва связи с Интернетом (а это со временем произойдёт) все соединения прервутся одновременно. После такого события противник легко определит, какой публичный IP-адрес/местоположение принадлежат какому IP-адресу/соединению Tor, что потенциально напрямую идентифицирует пользователя.

Такой сценарий также даёт возможность провести другой вид атаки со стороны веб-сервера. Скорость Tor и не-Tor соединений может быть увеличена или уменьшена, чтобы проверить наличие корреляции. Так, если оба соединения ускоряются или замедляются в унисон, то можно установить взаимосвязь между сессиями Tor и не-Tor.

Лицензия для раздела «Не подключайтесь к серверу анонимно и неанонимно одновременно»:

Не путайте анонимность и псевдонимность

В этом разделе объясняется разница между анонимностью и псевдонимностью. Определение терминов всегда представляет сложность, потому что требуется консенсус большинства.

Анонимным соединением считается соединение с сервером назначения, когда этот сервер не имеет возможности ни установить происхождение (IP-адрес/местонахождение) этого соединения, ни присвоить ему идентификатор .

Псевдонимным соединением считается соединение с сервером назначения, когда этот сервер не имеет возможности установить происхождение (IP-адрес/местонахождение) этого соединения, но может присвоить ему идентификатор .

В идеальном мире можно достичь совершенной анонимности, используя сеть Tor, браузер Tor Browser, компьютерное оборудование, физическую безопасность, операционную систему и так далее. Например, в такой утопии пользователь может зайти на новостной сайт, и ни новостной сайт, ни интернет-провайдер сайта не будут иметь понятия, заходил ли этот пользователь раньше.

С другой стороны, неидеальный сценарий возможен, если программное обеспечение используется неправильно, например, при использовании стандартного браузера Firefox в сети Tor вместо безопасного Tor Browser. Несчастный пользователь Firefox по-прежнему защитит своё первоначальное соединение (IP-адрес/местонахождение) от обнаружения, но можно использовать идентификаторы (вроде кукисов), чтобы превратить соединение в псевдонимное. Например, сервер назначения может сделать запись в журнале, что «пользователь с id 111222333444 смотрел Видео A во Время B в Дату C и Видео D во Время E в Дату F». Эту информацию можно использовать для профилирования, которая со временем будет становится всё более исчерпывающей. Степень анонимности постепенно сокращается, а в худшем случае это может привести к деанонимизации.

Как только пользователь зашёл в аккаунт на веб-сайте под своим именем пользователя, например, в веб-почту или на форум, то соединение по определению больше не является анонимным, а становится псевдонимным. Происхождение соединения (IP-адрес/местонахождение) всё ещё скрыто, но соединению можно присвоить идентификатор ; в данном случае, это имя аккаунта. Идентификаторы используются для журналирования разных вещей: время, когда пользователь что-то написал, дата и время входа и выхода, что именно пользователь написал и кому, используемый IP-адрес (бесполезен, если это выходной узел Tor), сохранённый отпечаток браузера и так далее.

У Максима Каммерера, разработчика Liberté Linux , имеются в корне отличные идеи об анонимности и псевдонимности, которые нельзя утаивать от читателя:

Я не видел убедительных аргументов в пользу анонимности по сравнению с псевдонимностью. Расширение степени анонимности — то, что разработчики Tor делают для публикации новых научных статей и обоснования финансирования. Большинству пользователей нужна только псевдонимность, при которой скрыто местонахождение. Наличие уникального браузера не раскрывает магическим образом местонахождение пользователя, если этот пользователь на использует этот браузер для не-псевдонимных сессий. Наличие хорошего заголовка браузера также немного значит для анонимности, потому что есть много других способов раскрыть больше информации о клиенте (например, через различия в выполнении Javascript).

Не распространяйте первым свою ссылку

Не поддавайтесь искушению быть одним из первых, кто рекламирует ваш анонимный проект! Например, нецелесообразно распространять ссылки, если пользователь:

- Создал анонимный блог или скрытый сервис.

- Имеет твиттер-аккаунт с большим количеством фоловеров.

- Поддерживает большую новостную страницу в чистом вебе или нечто подобное.

Чем сильнее личности отделены друг от друга, тем лучше. Конечно, в определённый момент пользователь может или даже должен быть «в курсе» нового проекта, но этот момент нужно выбирать с чрезвычайной осторожностью.

Не открывайте случайные файлы и ссылки

Если пользователю прислали файл любого типа или ссылку на файл (или на случайный URL/ресурс) по электронной почте или другим способом, требуется осторожность независимо от формата файла. Отправитель, почтовый ящик, аккаунт или ключ могут быть скомпрометированы, а файл или ссылка могли быть специальным образом подготовлены для заражения системы пользователя при открытии в стандартном приложении.

Безопаснее не открывать файл стандартным инструментом, который предполагается использовать создателем файла. Например, PDF нельзя открывать программой просмотра PDF, или если файл доступен публично, можно использовать бесплатный онлайновый сервис просмотра PDF. Для большей безопасности есть вариант дезинфицировать PDF в Qubes-Whonix или открыть файл или ссылку в DisposableVM, так что он не сможет скомпрометировать платформу пользователя.

Не используйте верификацию по (мобильному) телефону

Веб-сайты вроде Google, Facebook и другие попросят (мобильный) телефонный номер, как только вы попытаетесь войти через Tor. Если только пользователь не исключительно умён или имеет альтернативу, эту информацию нельзя предоставлять.

Любые телефонные номера будут внесены в журнал. SIM-карта скорее всего зарегистрирована на имя пользователя. Даже если это не так, получение SMS выдаёт местоположение. Пользователи могут попробовать анонимно купить SIM-карту далеко от своего обычного домашнего адреса, но всё равно остаётся риск: сам телефон. Каждый раз при регистрации в сотовой сети провайдер сохраняет серийный номер SIM-карты и серийный номер телефона. Если SIM-карта куплена анонимно, а телефон нет, то анонимности не будет, потому что два серийных номера свяжут вместе.

Если пользователь действительно хочет пройти верификацию по номеру мобильного телефона, то рекомендуется уехать далеко от дома, найти свежий телефон с новой SIM-картой. После верификации телефон следует выключить, и немедленно после этого телефон и SIM-карту нужно полностью уничтожить. Это делается путём сжигания или другими изобретательными (надёжными) способами уничтожения.

Пользователи могут попробовать найти онлайновый сервис, который получит персональное SMS от их имени. Это сработает и обеспечит анонимность. Проблема в том, что в Google и Facebook такой метод вряд ли сработает, потому что они активно вносят в чёрные списки такие номера верификации. Другой вариант — найти кого-либо, кто получит SMS вместо вас, но это лишь перенесёт риски на другого человека.

Аргументация

Читатель может пропустить этот раздел.

Данная статья рискует констатировать очевидные вещи. Но следует задать вопрос: «Очевидные для кого?» Всё вышесказанное может быть просто здравым смыслом для разработчиков, хакеров, гиков и других людей с технологическими навыками.

Но указанные группы людей склонны терять контакт с нетехническими пользователями. Иногда полезно почитать руководства по юзабилити или отклики от людей, которые никогда не появляются в списках рассылки или на форумах.

Например:

- To Toggle, or not to Toggle: The End of Torbutton:

Майк, я полностью анонимен, если захожу в свой аккаунт Facebook? Я использую Firefox 3.6 через Tor c NoScript на машине Windows 7. Спасибо. - Отзывы тех, кто впервые используют Tails/Tor

- «Устранение точек препятствования при установке и использовании анонимных систем: оценка юзабилити набора Tor»

- «Северная Корея: в сети самой секретной нации в мире»:

Чтобы убедиться, что частоты мобильного телефона на отслеживаются, я наполняю раковину водой и накрываю голову крышкой кастрюли во время телефонного разговора, сказал один из собеседников, 28-летний мужчина, который сбежал из страны в ноябре 2010 года.

Примечания

1. https://lists.torproject.org/pipermail/tor-dev/2012-April/003472.html

2. Tor Browser должен устанавливать для запроса имя пользователя SOCKS на основании реферрера

3. Первые вряд ли когда-нибудь удалят данные, поскольку профилирование является основным методом монетизации пользователей с «бесплатными» аккаунтами. Профилирование используется для целевой рекламы и для наращивания большой базы данных пользователей, которую можно продать третьей стороне ради прибыли.

4. To Toggle, or not to Toggle: The End of Torbutton

5. https://en.wikipedia.org/wiki/Server_log

6. https://en.wikipedia.org/wiki/Deep_packet_inspection

7. https://www.torproject.org/docs/faq.html.en#ChoosePathLength

8. https://www.torproject.org/docs/faq.html.en#ChooseEntryExit

9. 9.0 9.1 9.2 Это изначально опубликовали adrelanos (proper) в TorifyHOWTO (w). Adrelanos не защищает копирайт, так что текст можно повторно использовать здесь. Он опубликован под той же лицензией, что и страница DoNot.

10. bridges#If_Tor_Use_is_Dangerous_or_Deemed_Suspicious_in_your_Location

11. В частности, Facebook хранит записи обо всех, кто просматривает страницы с кнопкой Like от Facebook.

13. 15 крупнейших сторонних сервисов: doubleclick.net, google.com, googlesyndication.com, googleapis.com, gstatic.com, admob.com, googleanalytics.com, googleusercontent.com, flurry.com, adobe.com, chartboost.com, unity3d.com, facebook.com, amazonaws.com and tapjoyads.com.

15. Например, в Twitter твиты, Follow и встроенные твиты используются для записи истории посещённых страниц браузера. Если посетить страницу, где есть что-нибудь из перечисленного, браузер делает запрос к серверам Twitter, содержащий заголовок посещённой страницы. Уникальный кукис позволяет Twitter выстроить историю посещённых страниц, даже для тех, кто не является пользователем Twitter (например, если Tor Browser не используется).

16. Например, продвинутые противники полагаются на сторонние следящие куки для деанонимизации пользователей Tor и выявления мишеней для взлома.

17. Поскольку они известны получателю.

18. Но эту информацию легко установить по записям интернет-провайдера, который связывает интернет-аккаунты с зарегистрированным именем и адресом. Как вариант, эта информация утекает через реальный (clearnet) IP-адрес, который изначально использовали для регистрации в сервисе, поскольку регистрация через Tor обычно блокируется.

19. 19.0 19.1 19.2 Например, идентификатором может быть (флеш) кукис с уникальным номером.

20. К сожалению, защита от фингерпринтинга пока неидеальна в любом браузере, и до сих пор есть незакрытые баги. См. tbb-linkability и tbb-fingerprinting.

21. http://dee.su/liberte

22. Цитата (w)

23. Для примера: PDF, документ Word, растровые изображения, аудио- и видеофайлы и т. д.

Хотите обойти правительственные или корпоративные ограничения? Tor, который расшифровывается как «The Onion Router» или луковый маршрутизатор — это не просто продукт, а целый протокол, который позволяет скрывать вашу Интернет-активность, образно защищая ее несколькими прослойками лука. Самым простым способом для просмотра так называемой «темной сети”, которая включает сайты Tor является использование браузера Tor Browser, модифицированной версии Mozilla Firefox.

Использование данного веб-браузера позволяет скрыть ваше местоположение, IP-адрес и другие идентификационные данные от обычных веб-сайтов. Ранее, чтобы подключиться к Tor нужны были специальные знания, которыми не обладал среднестатистический пользователь компьютера, теперь порог входа ограничивается установкой браузера. Tor Browser позволяет упростить процесс защиты персональных данных, но ценой снижения производительности.

Что такое Tor

Если Вы считаете, что Tor появился в результате усилий группы хакеров, то это совсем не так. Tor являлся ключевой технологией, разработанный американской военно-морской исследовательской лабораторией совместно с агентством передовых оборонных исследовательских проектов. Будучи некоммерческим проектом, Tor получает значительные пожертвования от различных федеральных субъектов, в частности от национального научного фонда США. На сайте проекта есть отдельная страница со списком примеров легитимного использования Tor, например, политическими диссидентами в странах с жестким контролем над Интернетом и обычными гражданами, которые заботятся о конфиденциальности в сети.

Tor не будет зашифровывать ваши данные — для этого нужно использовать виртуальную частную сеть VPN. Вместо этого, Tor перенаправляет весь ваш трафик через серию промежуточных сетевых узлов. Эта мера значительно усложняет попытки отслеживания со стороны правительственных служб или рекламодателей. Использование Tor обеспечивает качественно новый уровень приватности, гораздо больший, чем при применении режима приватного просмотра в обычном браузере. Приемы обфускации реального IP-адреса усиливают данный эффект. При использовании режима приватного просмотра в обычных браузерах, при окончании сессии удаляется кешированное содержимое и история просмотров. Даже новый улучшенный режим приватного просмотра не скрывает ваш реальный IP-адрес от посещаемых веб-сайтов, хотя предотвращает попытки слежения через куки.

Начало работы

Подключение к сети Tor влечет за собой немного больше действий, чем установка браузера и переход к сайтам. Вам первоначально нужно получить код поддержки, но Tor Browser значительно упрощает этот процесс. Установочные файлы доступны для ОС Windows, Mac и Linux. Проект Tor рекомендует устанавливать браузер на переносной USB-носитель для большей анонимности и портативности. Для этого на флешке нужно выделить 80 мегабайт.

PCMag проводил тестирование стандартного установщика Windows, который предлагает две опции — создать иконку на рабочем столе и запустить браузер сразу после установки. Сам браузер представляет собой серьезно переработанную версию Firefox 38.5 (по состоянию на конец января 2016 года) и включает несколько дополнений безопасности, например, функцию отмены кеширования всех данных.

Перед тем, как пользоваться анонимным соединением, Вы должны сообщить Tor подробную информацию о вашем Интернет-подключении. Если ваше подключение цензурируется или находится за прокси, Вам нужно выбрать отдельную опцию, в противном случае Вы можете подключиться к сети Tor напрямую. Так как журналисты PCMag живут в свободном обществе и работают на честных корпоративных покровителей, для тестовых нужд было выбрано прямое подключение. После подключения к сети Tor, браузер загружается, и Вы можете видеть страницу проекта Tor.

Интерфейс

Домашняя страница браузера включает призыв к финансовой поддержке проекта, поисковую строку анонимной системы Disconnect.me и ссылку для проверки настроек сети Tor. При нажатии на ссылку загружается страница, которая уведомляет об успешном переходе на анонимное соединение. Рекомендуется выполнять данную проверку. Тест даже показывает видимый IP-адрес — видимый, потому что он никаким образом не связан с фактическим IP-адресом. При проверке в Microsoft Edge и Tor Browser оба IP-адреса были разными, ведь браузер Tor сообщает IP-адрес сетевого узла Tor.

Интерфейс браузера практически не отличается от Firefox, за исключением нескольких установленных плагинов. NoScript часто используемое расширение в Firefox, предустановлено и может применяться для блокировки различных скриптов и прочего, не относящегося к HTML контента. Зеленая кнопка с изображением лука слева от адресной строки является плагином Torbutton. Кнопка позволяет посмотреть настройки сети Tor, а также используемую цепочку серверов Tor — на тестовом компьютере цепочка начиналась в Германии и проходила через различные адреса в Нидерландах перед доступом к глобальной паутине. Если Вас не устраивает текущая цепочка, Вы можете запросить новую, либо для текущей сессии, либо для текущего сайта. Это одна из самых востребованных особенностей браузера.

Tor Browser значительно упрощает пользование существующими инструментами безопасности и приватности. Например, NoScript сложен в настройке и может вызвать проблемы с работоспособностью сайтов. Однако, панель настроек конфиденциальности и безопасности, вызываемая по нажатию Torbutton, представляет лишь самые необходимые настройки с помощью слайдера. На низком уровне все функции браузера включены. На высоком уровне безопасности, все скрипты JavaScript и некоторые изображения блокируются. Это позволяет очень просто настраивать необходимый уровень безопасности без детальной настройки отдельных опций в окнах конфигурации.

Все, что Вы делаете в браузере, тестируется на анонимность: при попытке переключить браузер в полноэкранный режим появлялось сообщение «Открытие браузера на максимальную величину может позволить веб-сайтам определить разрешение вашего монитора. Мы рекомендуем оставлять окно браузера в первоначальном виде”. Сайт проекта Tor уведомляет, что использование исключительно Tor не гарантирует полной анонимности, Вы также должны соблюдать правила безопасного просмотра: не используйте BitTorrent, не устанавливайте дополнительные расширения и не открывайте документы или мультимедийные файлы, будучи подключенным к сети. Рекомендации посещать только защищенные протоколом HTTPS сайты утратила актуальность благодаря встроенному плагину HTTPS Everywhere.

Даже если Вы последуете данным рекомендациям, кто-нибудь может обнаружить тот факт, что Вы используете Tor, в случае конечно если Вы не используете ретранслятор сети Tor. Они не числятся в директории Tor и может вызвать дополнительные трудности у хакеров (или правительственных служб) для поиска.

При тестировании было замечено, что многие сайты запрашивали ввод при использовании браузера Tor. Это связано тем, что ваши замаскированные адреса выглядят подозрительно для служб безопасности, таких как CloudFlare, используемых в большинстве сайтов для защиты. Это еще одна цена, которую Вы платите за анонимность.

Также наблюдались проблемы при поиске корректной версии посещаемого сайта. При вводе PCMag.com, открывалась голландская версия. Так и не удалось найти способ для перехода на американскую версию.

Темная сеть

Вы можете использовать Tor для анонимизации просмотра обычных сайтов, но существует целая сеть скрытых сайтов, которые вообще не появляется в публичном вебе и являются видимыми только с помощью подключения Tor. Если Вы используете стандартную поисковую систему, пусть даже анонимную как Disconnect.me, Вы можете видеть только стандартные сайты. Кстати, Вы можете улучшить конфиденциальность, переключившись на анонимные поисковые системы DuckDuckGo или Startpage.com. DuckDuckGo поддерживает скрытую версию поиска, поисковая система Sinbad также доступна через Tor. Ahmia — еще один поисковый сервис, который предназначен для поиска самых популярных скрытых сайтов.

Адреса скрытых сайтов Tor заканчиваются на. onion, а перед этом используется 16 буквенно-цифровых символов. Вы можете найти директории скрытых сайтов в категориях, которые очень напоминают старую версию Yahoo. Есть также директория Tor Links, которая содержит остальные категории. Здесь Вы найдете большое количество чатов и досок объявлений, аудиофайлы без потери качества, взломанные игры и даже финансовые сервисы, например, анонимный клиент биткоина, и даже Tor-версию Facebook. Многие сайты onion работают очень медленно или вообще неработоспособны, потому что ими не занимаются крупные компании. Очень часто приходится нажать ссылку onion только чтобы увидеть сообщение «Невозможно установить соединение”. Sinbad услужливо выводит красный маркер «офлайн при последней попытке”, означающий, что сайт может не функционировать.

Скорость и совместимость

Скорость загрузки веб-страницы в Tor, как правило, гораздо медленнее, чем при серфинге со стандартным подключением. Невозможно определить точно, насколько снизиться скорость загрузки при использовании Tor, потому что эта величина зависит от большого количества факторов и всегда будет разная из-за использования разной цепочки серверов при каждом новом подключении. Время загрузки может меняться каждый раз для каждой сессии браузера. Тем не менее, грубые тесты все-таки были проведены. Сайт PCMag.com полностью загрузился в Firefox за 11,3 секунд, а Tor Browser — за 28,7 секунд при использовании одного физического подключения. Ваши показатели могут отличаться.

Что касается браузерных бенчмарков, результаты браузера будут примерно соответствовать показателям производительности Firefox во всех основных тестах JavaScript, JetStream и Octane. В испытании PCMag Tor Browser набрал 20195 баллов в Octane против 22297 у Firefox — не такая уж и большая разница. Маршрутизация в сети Tor является более значительным фактором в общей производительности браузера, чем скорость JavaScript.

Имейте в виду, что Tor Browser основан на версиях Firefox с расширенной поддержкой, которые обновляются значительно реже. Это означает, что Вы не получите последние функциональные возможности и улучшения производительности Firefox, но обновления безопасности будут приходить с той же периодичностью, что и у основных версий.

Похожая история наблюдается и с точки зрения совместимости с веб-стандартами. На странице HTML5Test.com, который определяет поддержку новых веб-стандартов Tor Browser набрал только 412 баллов, хотя последняя версия Firefox получила 468 баллов. Таким образом, Вы можете столкнуться с несовместимыми сайтами, например, ни один из тестов скорости Интернета не работал корректно в Tor Browser.

На страже приватности

Tor становится необходимым инструментом во времена практически полного отсутствия приватности в Интернете. Продукт позволяет посещать сайты с уверенностью того, что отслеживающие сервисы не смотрят за каждым вашим шагом. Наверное, все замечали рекламу, которая постоянно преследует на всех сайтах из-за того, что Вы когда-то посетили страницу продукта или сервиса. Все эти раздражители исчезают в Tor Browser.

Конечно, за анонимность в Tor Browser Вы расплачиваетесь необходимостью настройки и падением производительности. Интегрированные опции для детальной настройки конфиденциальности и безопасности подойдут любым пользователям. Если Вы заботитесь о конфиденциальности в сети, попробуйте Tor Browser.

Обзор Tor Browser: Оценка PCMag

Достоинства

- простое подключение к анонимной сети Tor;

- простой интерфейс для сложных инструментов безопасности;

- простота настройки;

- совместимый с современными стандартами, функционально насыщенный браузер;

- встроенные инструменты конфиденциальности.

Недостатки

- падение скорости загрузки страниц;

- усложненный поиск сайтов на родном языке;

- плагин NoScript и другие инструмент приватности могут вызвать трудности у новичков.

Общая оценка

Tor Browser значительно упрощает анонимный серфинг в Интернете, что отрицательно сказывается на производительности.

Всем привет Сегодня мы поговорим про такую программу как Tor, хотя, я думаю что вы и так знаете что это за программа, но я немного подробно расскажу про Tor. Значит скажу сразу, что я не супер спец по сети Tor, но у меня есть опыт использования как Tor браузером так и самим модулем tor.exe, ну то есть без браузера.

Значит в двух словах, что такое Tor? Это анонимная сеть, которая позволяет вам ходить в интернет и при этом в интернете никто не сможет узнать откуда вы на самом деле. То есть сеть Tor полностью скрывает вас как личность, но вы можете сами спалиться, если будете пользоваться обычным браузером! Поэтому если хотите анонимный интернет, то не нужно изобретать велосипед, нужно пользоваться Tor браузером, который максимально заточен под анонимность. Просто в этом Tor браузере уже есть всякие дополнения по поводу анонимности

Отзывы в интернете о Tor браузере очень разные, и это я говорю серьезно. Многие пишут что он медленный, многие пишут что его создали спецслужбы специально чтобы следить за юзерами, а у некоторых он вообще не работает, вот такая приколюга. У меня была идея, это сидеть в интернете только через Tor, но идея обломалась, ибо это сложяк реальный: скорость нормальная, но все таки не дотягивает до комфортной, качать торренты через Tor тоже проблематично.. Ну короче полностью сидеть через Tor, это геморойно и немного опасно (об этом я еще напишу ниже).

Итак, что в итоге я хочу вам рассказать? Я отвечу на некоторые вопросы, думаю что вам эта инфа будет интересной. Но перед этим я хочу вам сказать вот что, если вам интересно, то я уже писал о том как пользоваться Tor браузером, как его установить, об это всем я писал тут:

Так что можете глянуть

Ну а теперь вопросы. Почему Tor медленный и можно ли как-то улучшить его скорость? Значит я не знаю почему у вас он медленный, но у меня он нормальный. Да, конечно он не такой быстрый, как обычный интернет, но если что-то качать, то скорость у меня примерно такая:

Это я качаю кстати с Яндекс Диска, то есть со стороны сайта нет никаких ограничений. Все четко, скорость такая, и я не понимаю почему ее можно назвать медленной. Это отличная скорость как для анонимной сети, где трафик идет через нескольких серверов! Кстати у меня бывало что скорость была еще выше. Вот я это написал, смотрю, а она у меня стала еще больше, ну смотрите сами:

При этом, сетевые настройки Tor у меня такие:

Как видите, я использую ретранслятор obfs4, но даже без него скорость будет нормальная. Я кстати потом таки взял и проверил и скорость была примерно такой же, ну чуточку меньше

Ребята по поводу скорости это чистая правда и это было мной проверено на нескольких компах, даже на ноуте одном, все также, скорость везде была такая, как я показал выше. Ну я имею ввиду ПРИМЕРНО такая, но не меньше 100 кб/с. То что страницы загружаться могут долго, то это да, есть такое. У меня тоже загружались не мгновенно, а так, ну как при мобильном интернете…

У всех пользователей скорость разная, потому что серверов Tor много и какие-то сервера медленные, какие-то быстрые, понимаете? Чтобы улучшить скорость то стоит поменять сервер, ну то есть просто перезапустить Tor браузер. Хотя у меня скорость была, как я уже написал, всегда нормальная. Даже немного странно как-то, что у всех часто скорость низкая, а у меня норм.. Хм, хм…

Может ли провайдер увидеть что вы пользуетесь сетью Tor? Да может, увы, но может. Дело в том, что Tor сеть, она ведь имеет свои сервера, и когда вы выходите в эту сеть так бы сказать, то Tor браузер коннектится к Tor-серверу. Определить что IP-адрес относится к сети Tor можно, и знаете, не так уж и сложно. Как защититься? Ну тут сама настройка сети Tor поможет, нужно просто использовать ретрансляторы, которые на конечную скорость НЕ влияют (проверено).

Может ли провайдер увидеть что вы смотрите в сети Tor? Нет ребята, уж что что, а вот это он увидеть ну никак не может. Хотя с другой стороны, в теории, если вы враг государства то наверно будут какие-то попытки как-то увидеть что вы там смотрите в Tor браузере. Но я все таки думаю что к вам это не относится

Как работает сеть Tor, можно ли как-то простыми словами описать? Ну, постараюсь рассказать именно простыми словами. Значит когда вы используете сеть Tor, то данные на вашем компе шифруются три раза и отправляются в путь, в интернет, а если быть точнее то на первый сервер. Первый сервер снимает первый шифр и отправляет на второй сервер. Второй сервер снимает второй шифр и отправляет данные на третий сервер, там уже снимается последний шифр и данные направляются туда, куда им нужно дойти, то есть так бы сказать до получателя

Вот такая передача данных по трем серверам, это и есть так бы сказать луковичная маршрутизация. При этом, при запуске Tor браузера сервера выбираются случайным образом и меняются через определенный интервал. Короче говоря внутренний механизм сети Tor реально устроен сложно. Вот картинка, думаю что тут понятно показано как работает сеть Tor:

Я могу ошибаться, но вроде бы количество серверов можно увеличить. Также можно указать страны, через которые будет работать Tor, или наоборот, исключить некоторые. Вообще, чтобы быть спецом по Tor сети, то вам нужно пользоваться не Tor браузером, а самим модулем tor.exe, у которого есть очень много интересных команд, и о них мало кто знает.. Все команды можно посмотреть тут:

Но скажу сразу, если у вас стоят какие-то сверхсерьезные задачи, где нужна сеть Tor, то этот мануал стоит изучать. Во всех остальных случаях лучше пользоваться обычным Tor браузером (он отлично настроен на анонимный серфинг). Мануал не то чтобы сложный, но во всем разобраться, вот лично мне было сложновато, некоторые команды я все равно так и не смог понять как они работают.. Но это было давно, уже даже не помню какие это были команды…

В чем опасность сети Tor? А вот тут ребята моментик интересный, дело в том что не все знают о таком вот интересно моментике… Вот посмотрите на картинку, ну которую я выше показал, посмотрите внимательно. Видите, что после выходного узла уже идет красная стрелка, то есть соединение НЕ ЗАЩИШЕНО, видите? Вот тут вас и могут схавать! Ну я имею виду что именно вот в этом месте трафик могут сканировать на наличие каких-то данных, ну типа паролей, логинов, ну вы поняли.. Но главный прикол знаете в чем? В том что сервер Tor могут создать также и обычные пользователи! Как именно это делается, я точно не знаю, но знаю точно, что это сделать можно. И вот некоторые люди, они специально создают сервера Tor, чтобы сканировать НЕШИФРОВАННЫЙ трафик, поняли прикол ребята? Обычные сервера, ну те что нужны для работы сети Tor, то они такими делами не промышляют!

Вообще сервера в Tor именуются нодами. Есть промежуточные ноды и есть выходные ноды, то есть именно последние и снимают последний шифр с трафика.

Вот такие люди типа хакеры, они есть, их немного, но они есть. И вообще это не прям уж называется создание сервера Tor, это именуется как предоставлять вычислительные ресурсы компа для организации выходящей ноды Tor. Ну примерно понятно? Ну надеюсь что таки да! Поэтому некая опасность в сети Tor все таки есть, хотя, честно говоря меня никогда вот так вот не взламывали.. Но может быть это пока.. Кароч вы это на заметку возьмите себе, океюшки?

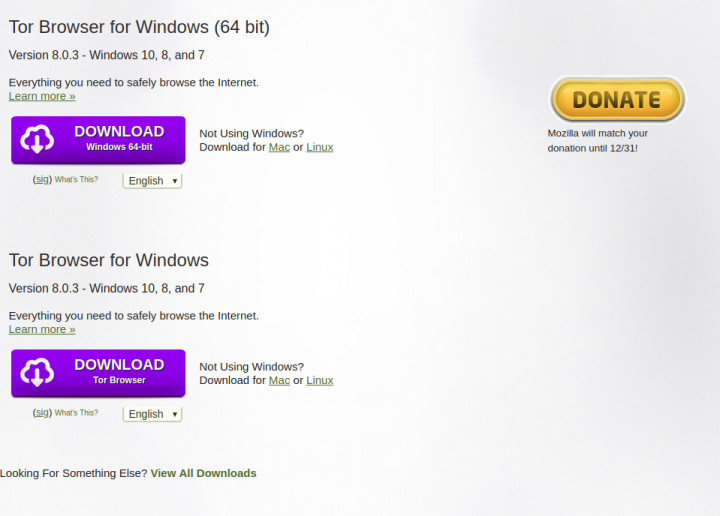

Как пустить через Tor программу? Я знаю как это сделать и я сейчас вам напишу, это очень просто. Вам нужно запустить Tor браузер, и ничего в нем делать, пусть он висит пустым. И вот смотрите, вы когда запустили Tor браузер, то вы этим запустили сеть Tor, которая взаимодействует с прогами через свой прокси-сервер, ну примерно так, я могу немного ошибаться. Все что вам нужно знать, это во-первых этот адрес прокси-сервера:

И во-вторых самое главное: этот адрес вы можете задавать в любой программе, которую вам нужно пустить через сеть Tor. И еще важно, этот прокси идет не обычный, а SOCKS, нужно это учитывать! Главное чтобы эта программа поддерживала работу с таким прокси

Что такое SOCKS? Ой, я не буду вам морочить голову. Скажу так, обычные прокси это HTTP/HTTPS, они позволяют в основном смотреть интернет через прокси. Тип прокси SOCKS позволяет что угодно делать через прокси, например качать что-то или наоборот закачивать, играть в игры по сети (но прокси нужен быстрючий) ну и прочее, я просто уже не знаю что еще. Через SOCKS прокси могут работать любые проги, главное чтобы проги поддерживали такой тип прокси.

Ну что ребята, вроде бы все я тут написал, или что-то забыл? Ну, если что-то забыл, то извините. Но вроде бы все. Надеюсь что все вам тут было понятно. И еще раз напомню, что я уже писал о сети Tor вот здесь: