Рекомендуем почитать:

Содержание

- Главное — не дать iPhone уснуть

- Cellebrite взломает любой iPhone за 5 тыс. долларов

- Альтернатива – GrayKey от GrayShift

- USB Restrictive Mode защищает от GrayKey и Cellebrite

- Выводы

- Закупки правоохранительных органов

- Покупка Сбербанка

- Возможности UFED Touch2

- Неуязвимая блокировка Apple

- Применение комплексов Cellebrite в России

Хакинг для новичков

- Подписка на «Хакер»

Журналисты издания Vice Motherboard провели интересный эксперимент: попытались приобрести специальное оборудование, которое правоохранительные органы и ИБ-эксперты используют для взлома мобильных гаджетов. Так как смартфоны уже являются неотъемлемой частью нашей жизни, криминалистам часто приходится подбирать пароли для мобильных устройств и доставать с них данные. А спрос, как известно, рождает предложение.

Издание пишет, что для покупки столь специфической аппаратуры вовсе не обязательно быть полицейским или представлять компанию, занимающуюся ИБ-криминалистикой по контракту. Как оказалось, подобные устройства можно купить и без всяких проверок, так как некоторых продавцов совершенно не заботит бэкграунд покупателей.

К примеру, на eBay нашелся продавец, который продает не только аппаратные файерволы и прочую аппаратуру, но также устройства Universal Extraction Forensics Devices (UFED) компании Cellebrite. Эта израильская фирма разрабатывает инструменты для киберкриминалистов, и в начале 2016 года многие полагали, что именно Cellebrite поможет ФБР взломать iPhone террориста, с которым у правоохранителей вышел известный казус. Оборудование и ПО фирмы позволяет извлечь с устройства список контактов, почту, текстовые сообщения и так далее. Вышеупомянутый продавец на eBay также предлагает UFED, предназначенные для эксплуатации в тяжелых условиях, такие версии правоохранители используют «в поле».

Когда журналисты поинтересовались у продавца, поставляется ли в комплекте с оборудованием необходимое ПО, тот ответил, что «софт доступен в онлайне, вы сможете его скачать».

Другой продавец на том же eBay предлагает покупателям аддон Cellebrite UFED CHINEX по цене $2500. CHINEX, как правило, используется для извлечения паролей и информации со смартфонов на базе китайских чипсетов.

Многие сайты, торгующие продукцией Cellebrite, требуют, чтобы покупатель сначала зарегистрировался и оставил запрос в закрытой секции сайта, чтобы просто узнать цену интересующего решения. Однако представители Vice Motherboard обнаружили польский сайт, который специализируется на различных инструментах для частных детективов, и там открыто предлагают за $13 700 приобрести UFED Touch Ultimate, предназначенный для извлечения и удаления данных, а также обхода парольной защиты Android-устройств (в том числе семейства Samsung Galaxy S).

Журналисты смогли беспрепятственно добавить товар в корзину, указать адрес доставки и прошли практически весь процесс оформления заказа, но у них так и не спросили, имеют ли они какое-то отношение к правоохранительным органам. В правилах и условиях пользования сайтом тоже не удалось обнаружить каких-либо ограничений или упоминаний о том, что данная продукция не может быть продана простому «человеку с улицы». При этом ресурс имеет лицензию на продажу продукции Cellebrite, а значит, покупатели гарантировано будут получать последние обновления и техническую поддержку.

История со стрелком из Сан-Бернандино, который убил 14 и ранил 22 человек, заставила весь мир говорить о том, что доступ к данным iPhone можно получить и без Apple. ФБР взломало смартфон террориста (по слухам, за 1,3 млн долларов), до этого как следует пободавшись с Купертино.

Этим поступком ФБР прямо сказала: защита Apple ненадёжна, при необходимости все ваши данные рассмотрят под микроскопом. Рассказываем, какие гаджеты используют для взлома iPhone.

Главное — не дать iPhone уснуть

Первое, что делают правоохранительные органы с отобранными iPhone – не дают ему выключится. Тогда у смартфона не должны аннулироваться соответствующие токены, а значит, гораздо проще будет получить доступ.

Затем к iPhone подключают по Lightning специальные гаджеты для взлома — не руками же вводить пароли. Устройство использует уязвимость в системе и позволяет либо перебирать пароли, либо получать их из оперативной памяти.

Чем длиннее пароль, тем больше времени на перебор. Например, все 4-значные цифровые пароли можно перебрать за минуту, 6-значные — за несколько дней. Конечно, на это нужен ордер, но… если есть уверенность, что ордер будет, могут и не ждать.

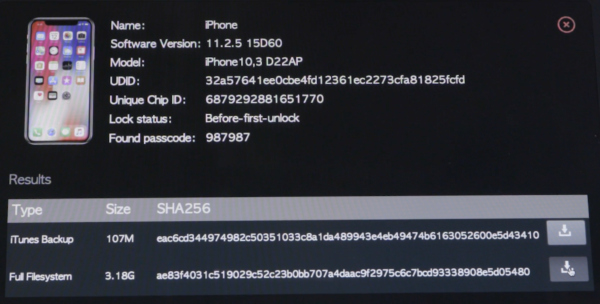

После подбора пароля все данные с iPhone сливаются на другое устройство. Включая значения кейчейна и зашифрованную информацию.

Cellebrite взломает любой iPhone за 5 тыс. долларов

Израильская компания Cellebrite утверждает: любой пароль на iPhone падет. Цена вопроса — от 5000 долларов за одно устройство. Информация, понятное дело, бесценна.

Компанию основали в 1999 году выходцы из подразделений 8200 и МАМРАМ Армии обороны Израиля, которые отвечали за радиоэлектронную разведку и компьютерную безопасность. Бизнес они сделали на продаже устройств и услуг по взлому iPhone правоохранительным органам.

Правда, Cellebrite стремится контролировать использование своих устройств, так что кому попало их не предоставляет. Выгоднее держать у себя технологию и не раскрывать её, а также зарабатывать на технической поддержке и консультациях по использованию гаджетов.

В Cellebrite утверждают, что технологии позволяют обходить блокировку большинства популярных моделей смартфонов на Android и iOS. Гаджеты дают возможность загружать с устройств файлы владельцев: фотографии, историю звонков и переписку в мессенджерах, включая Telegram. Для взлома нужен физический доступ к устройству. Процедура занимает от нескольких секунд до нескольких дней.

Известно, что решениями Cellebrite пользуются по всему миру. РФ – не исключение. Так, региональные управления ФСБ, Следственного комитета и Министерства внутренних дел закупают программы и оборудование UFED Cellebrite. Закупки проводят через местных партнёров, в частности, компании «ЛАН-ПРОЕКТ» и «Судебные технологии».

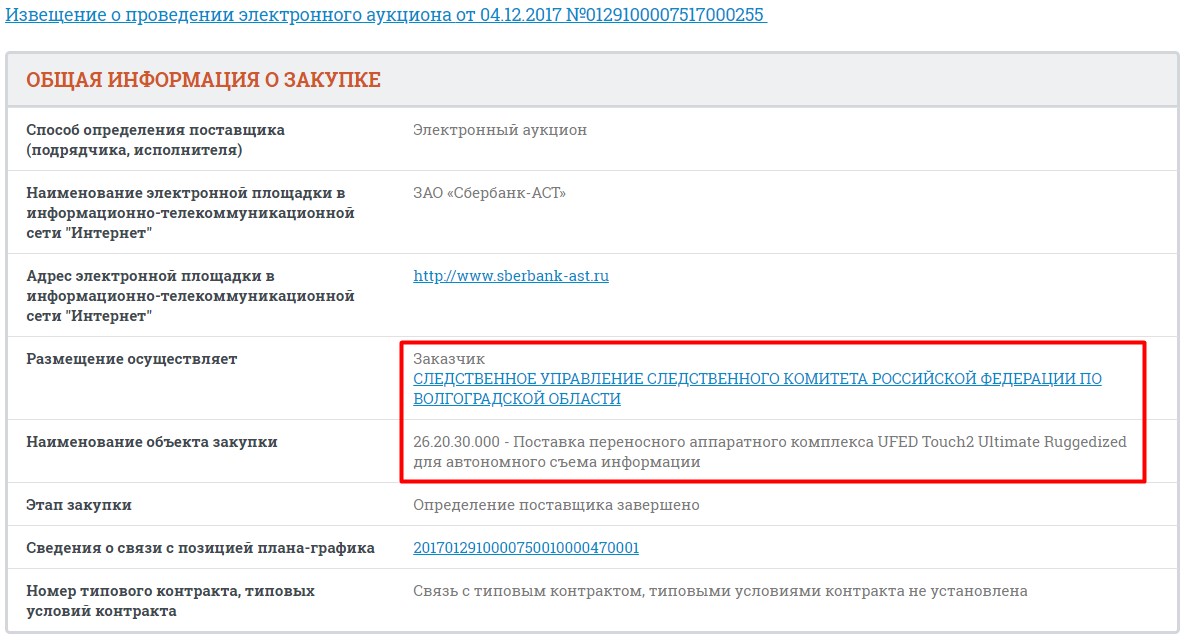

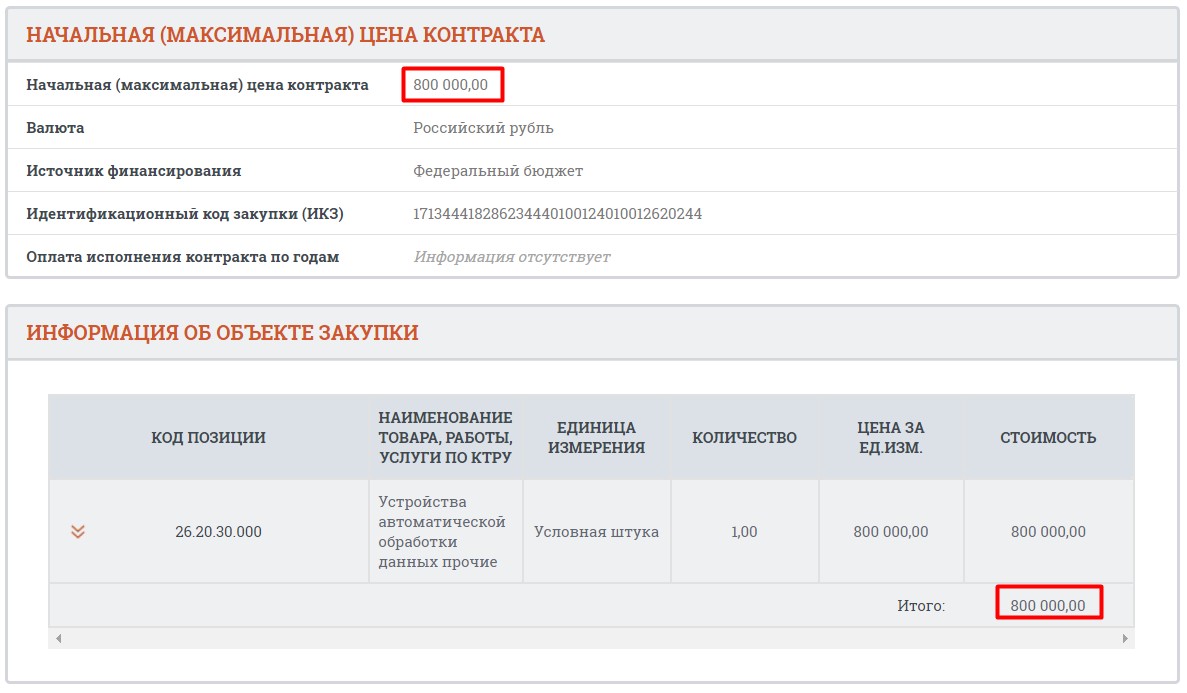

Так, Волгоградское управление СКР купило переносной аппаратный комплекс UFED Touch2 Ultimate Ruggedized для автономного съема информации за 800 тыс. рублей.

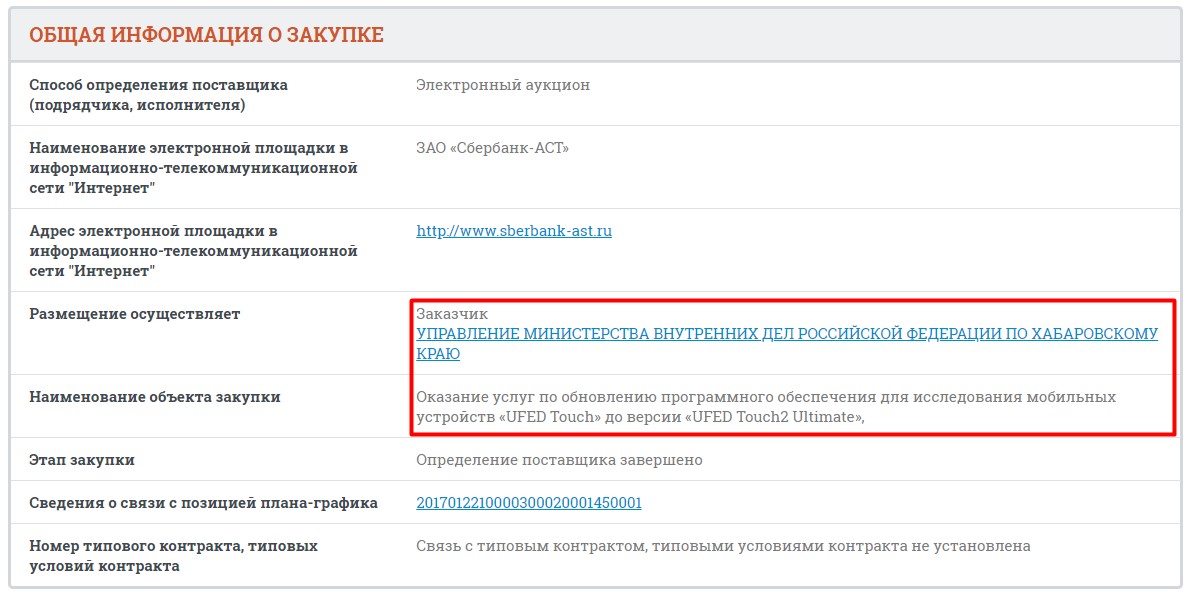

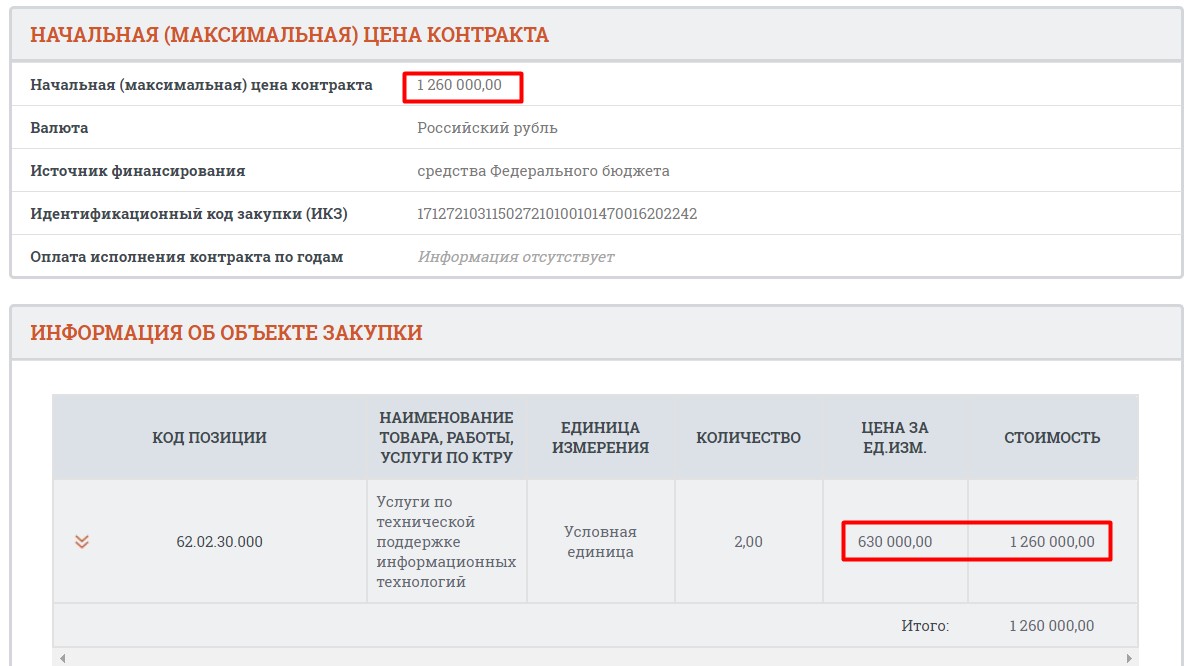

Хабаровское – обновило программное обеспечение «для исследования мобильных устройств UFED Touch до версии UFED Touch2 Ultimate» на двух устройствах за 1,26 млн рублей.

Альтернатива – GrayKey от GrayShift

В Атланте, штат Джорджия, в 2016 году была основана частная компания GrayShift. Изначально она насчитывала всего 50 сотрудников и приобрела известность, когда выпустила устройство GrayKey для взлома iPhone.

Устройство продается для использования сотрудниками правоохранительных органов и закрытых лабораторий. По сути, GrayKey – это «серый ящик»: устройство, которое совмещает технологии «белого ящика» с известной внутренней структурой и «черного ящика» с известными входами и выходами.

На торце устройства размером 10х10х4 см – два Lightning-кабеля и три светодиодных индикатора. Одновременно к GrayKey можно подключить два iPhone.

В эксперименте Malwarebytes смартфоны подключили примерно на две минуты для установки софта, затем отключили. Вскоре на устройствах отобразился чёрный экран с паролем и другой информацией.

Подбор пароля занял около полминуты, свидетельствуют данные на экране. Однако это везение; так, компания допускает, что на перебор шестизначных паролей может уйти до трех суток. Плохая новость в том, что даже выключенные смартфоны таким способом можно разблокировать.

После разблокировки устройства всю информацию с него можно загрузить на GrayKey. Просматривать и анализировать данные предлагается через веб-интерфейс на подключенном компьютере. Полное, незашифрованное содержимое брелока также доступно для загрузки.

Устройство предлагается в нескольких вариантах. Наиболее бюджетный обойдётся в 15 тыс. долларов. Он требует подключения к интернету и дает 300 попыток для взлома различных смартфонов.

Другой вариант, за 30 тыс. долларов, не требует подключения к интернету и не имеет лимита на количество устройств, которые планируется взломать. Модель предполагает двухфакторную аутентификацию на основе токенов для обеспечения безопасности.

Устройствами GrayKey активно пользуется полиция США. Российские правоохранительные органы тоже взяли их на вооружение.

USB Restrictive Mode защищает от GrayKey и Cellebrite

Практически в любом устройстве есть SOS mode (safe mode, emergency mode), который нужен для совершения специальных операций, доступа к ресурсам, настройки и т. п. В нём функции устройства максимально ограничиваются в целях безопасности.

На iPhone в SOS mode блокируется Touch ID и Face ID. Таким образом, вашим пальцем или лицом iPhone разблокировать не смогут, а заставлять вводить пароль полиция не имеет права.

Начиная с версии iOS 11.4.1 компания Apple реализовала USB Restrictive Mode – простую, но на самом деле реально крутую фичу для безопасности. Если вы не разблокируете экран iPhone в течение часа, то порт Lightning попросту автоматически блокируется для передачи данных.

Это было сделано для противодействия девайсам GrayKey и Cellebrite. Таким образом, устройства, перебиравшие простые цифровые пароли при подключении смартфона по USB, оказывались бесполезными на новейших версиях iOS.

Как активировать USB Restrictive Mode :

- зайдите в «Настройки» – «Face ID и код-пароль» для iPhone X или » Touch ID и код-пароль» для iPhone 5s и выше;

- перейдите к пункту «USB-аксессуары» и деактивируйте соответствующую опцию.

Теперь если вы в течение часа не разблокируете экран смартфона, недоверенные USB-аксессуары и гаджеты для взлома работать не будут. Пока вы не введете пароль или не разблокируете экран с помощью биометрических систем.

Важно: USB Restrictive Mode не выключится, пока вы правильно не введете пароль.

Но пока ФБР и Apple не вышли на новый виток агрессии и стали активно добиваться внедрения бэкдоров в iPhone. Это значит, что либо у спецслужб уже есть свой лом на этот приём, либо новый лом активно разрабатывают, понимая, что в правовом поле всё будет долго и сложно.

К слову, кажется странным, что хардварный модуль безопасности Secure Enclave не мешает Cellebrite и GrayKey взламывать iPhone. Возможно, так и было задумано?

Выводы

Обновляйте прошивку и никому не говорите пароли от своего iPhone, активируйте USB Restrictive Mode в настройках – и будет вам счастье. По крайней мере, пока нет информации, что Cellebrite и GrayKey могут взламывать свежую iOS 12.

(3 голосов, общий 4.67 из 5)

🤓 Хочешь больше? Подпишись на наш Telegramнаш Telegram. … и не забывай читать наш Facebook и Twitter 🍒 iPhones.ru Это настоящий хакинг за очень большие деньги.

14.03.2018, Ср, 17:06, Мск , Текст: Валерия Шмырова

Следственный комитет и МВД закупают израильские приборы, способные обойти блокировку и извлечь данные практически из всех имеющихся на рынке смартфонов, включая новейшие модели iPhone. Приборы, которые выкачивают из памяти смартфона даже удаленные файлы, производит израильская компания Cellebrite.

Закупки правоохранительных органов

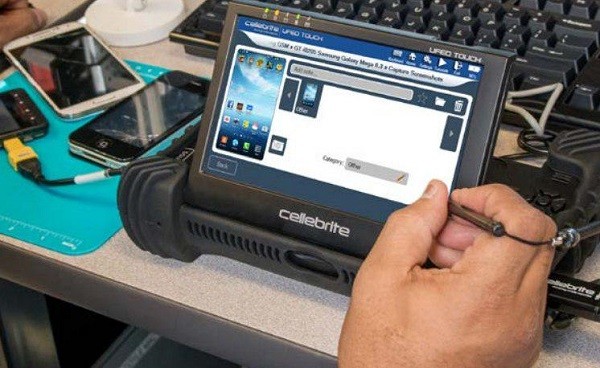

Следственный комитет и Министерство внутренних дел (МВД) России приобретают программно-аппаратные комплексы израильской компании Cellebrite, предназначенные для взлома смартфонов. Закупаются портативные комплексы для криминалистических исследований UFED Touch2, которые производит Cellebrite. Об этом свидетельствуют данные сайта госзакупок, на которые обратила внимание Русская служба BBC.

В частности, на сайте размещена информация о закупке переносного аппаратного комплекса UFED Touch2 Ultimate Ruggedized для автономного съема информации, которую осуществило управление Следственного комитета по Волгоградской области в декабре 2017 г. Управление закупило один такой комплекс, заплатив за него 800 тыс. руб. Поставщиком выступила не сама Cellebrite, а ее представитель ООО «ЛАН-проект».

На сайте есть информация и о другой закупке, совершенной управлением МВД по Хабаровскому краю в октябре 2017 г. В качестве объекта закупки указано оказание услуг по обновлению ПО для исследования мобильных устройств UFED Touch до версии UFED Touch2 Ultimate. Управлению МВД потребовалось обновить два устройства, за каждое было уплачено 630 тыс. руб. В результате сумма контракта составила 1,26 млн руб. Закупка также осуществлялась у ООО «ЛАН-проект».

Как предупреждают на своих сайтах официальные представители Cellebrite в России, производитель прекратит поддержку UFED Touch с начала июля 2018 г., в связи с чем рекомендует клиентам обновиться до UFED Touch2, что и было сделано управлением МВД по Хабаровскому краю.

Покупка Сбербанка

Также на сайте госзакупок размещена информация о тендере на поставку UFED Touch2, который провел в августе 2017 г. Сбербанк. Победителем тендера стало все то же ООО «ЛАН-проект», с которым в ноябре 2017 г. был заключен договор на 4,1 млн руб. Судя по списку лотов, за эту сумму Сбербанк получил 11 экземпляров закупаемой техники.

Процесс взлома смартфона с помощью комплекса UFED Touch

Процесс взлома смартфона с помощью комплекса UFED Touch

Как пояснили в Сбербанке BBC, техника Cellebrite используется банком в случаях заражения смартфонов неизвестными вирусами, для поиска и анализа их новых разновидностей. Согласие владельца смартфона при этом обязательно.

Возможности UFED Touch2

UFED Touch2, похожие по внешнему виду на утяжеленные планшеты, можно использовать в лаборатории, но можно также легко доставить на место преступления. Такой прибор дает возможность обходить блокировку смартфонов под управлением Android и iOS и извлекать данные, хранящиеся в памяти.

UFED Touch2 подразделяется на две модели — Ultimate и Logical. Заказчики из Следственного комитета и МВД предпочли модель Ultimate, возможности которой гораздо шире. Если Logical предназначена для простого декодирования и извлечения данных на логическом уровне, то Ultimate — для глубокого декодирования и извлечения данных на физическом уровне.

UFED Touch2 Ultimate дает возможность обойти блокировку и извлечь данные со смартфонов Samsung Galaxy S, LG, HTC, Motorola, BlackBerry, Apple, Nokia BB5, Windows Phone, Huawei и ZTE. В перечень доступной для извлечения информации входят пароли, журнал вызовов, список контактов, электронные письма, SMS-сообщения, данные приложений, мультимедийный контент. Прибор позволяет дешифровать базу данных истории WhatsApp. Если какие-то данные были удалены пользователем смартфона, их можно восстановить.

Неуязвимая блокировка Apple

В начале марта 2018 г. Cellebrite, которая обычно хранит в секрете технические подробности, отступила от этого правила и сообщила, что ее приборы могут взламывать смартфоны под управлением iOS вплоть до версии 11.2.6, установленной на моделях iPhone 8 и iPhone X.

Блокировка аппаратов Apple традиционно считается неуязвимой. На этой почве в феврале 2016 г. у компании произошел конфликт с американским правительством. ФБР попросила Apple открыть доступ к iPhone погибшего террориста, участвовавшего в массовом убийстве в Сан-Бернардино в декабре 2015 г. Из этических соображений компания отказалась сотрудничать, хотя могла обеспечить доступ к данным на устройстве.

В результате Министерство юстиции США выдвинуло против компании иск. Через некоторое время ФБР взломала смартфон террориста без помощи Apple, и иск был отозван. Механизмы взлома не разглашались. Однако известно, что для взлома iPhone 5C, защищенного четырехзначным паролем, бюро наняло хакера со стороны. Сумма его гонорара, предположительно, составила порядка $1 млн. Ряд СМИ сообщал, что взломом устройства занималась Cellebrite.

Применение комплексов Cellebrite в России

Следственный комитет сообщал о применение в своей практике приборов Cellebrite еще в 2016 г. В течение указанного года комплекс UFED использовался ведомством неоднократно. Например, в Симферополе он был задействован для взлома смартфона человека, подозреваемого в изнасиловании девушки. Прибор Cellebrite позволил извлечь из смартфона фотографии жертвы, сделанные насильником в момент преступления. Примечательно, что сам преступник позднее удалил эти фотографии, но это не помешало комплексу UFED восстановить данные, которые впоследствии стали одним из основных доказательств в суде.

В том же году комплекс UFED был использован при расследовании действий медсестры из Алушты, которая присвоила себе зарплату, начисленную нескольким сотрудникам Партенитской амбулатории. При этом на самом деле эти сотрудники в амбулатории не работали. Медсестра свою вину отрицала, но UFED извлек из памяти ее телефона контакты тех самых подставных сотрудников, которые она до этого удалила.

.jpg)