У нескольких моих знакомых на ноутбуках в том месте над экраном, где расположена камера, красуется заплатка. У кого – кусочек синей изоленты, у кого – порядком поистрепавшийся обрывок лейкопластырь. Я над параноиками посмеивался – ну кто за тобой будет подсматривать? Да и как? И почему вы в таком случае не заклеиваете на смартфоне камеру для селфи? С ее помощью шпионить проще.

На самом деле, если уж говорить серьезно, каждому владельцу электронного гаджета грозит опасность. Реальная. И проблема гораздо шире, чем втайне наблюдающий за вами глаз ноутбука. В чем ее суть я, когда представилась возможность, поговорил с Алексеем Малановым, антивирусным экспертом «Лаборатории Касперского».

— Алексей, слушай, действительно стоит заклеивать камеры ноутбуков и смартфонов?

— Стоит, — неожиданно ответил Алексей. И добавил. – Если вы еще живете не в цифровом, а в аналоговом мире. Если вы на самом деле боитесь, что за вами могут шпионить, заклеивание камеры вас обезопасит. Но частично. Потому что микрофон вы же не заклеиваете. А он также доступен для подключения чужакам, как камера.

— И что даст слежка с помощью микрофона?

— Ваши разговоры несут не меньше полезной информации, чем видео. А, иногда, и больше. Да и, кстати, заклеенная камера – не 100 процентная защита. Вы же открываете ее для общения в том же чате. И в этот момент к ней легко можно подключиться.

— Ну и что делать?

— Во-первых, не вести через ноутбук или смартфон каких-то важных и конфиденциальных переговоров. Если уж точно хотите себя обезопасить – купите кнопочную Nokia без камеры.

— Но это совет для важной персоны. Ну какие у меня конфиденциальные данные? Я по скайпу с родителями разговариваю о здоровье и погоде.

— А большие важные покупки вы по телефону не обсуждаете? То-то.

— И второе – нужно следить за тем, чтобы камера по умолчанию была закрыта. И открывалась только в тот момент, когда вы разговариваете.

— То есть все-таки кусочек изоленты?

— Лучше – программно. Можно заходить каждый раз в настройки и смотреть в каком состоянии камера. А можно поставить программу «Защита веб-камеры». И она сама будет отслеживать положение «глаза» ноутбука. Каждый раз, когда какая-то программа попытается получить доступ к камере, защита уточняет у пользователя, действительно ли он этого хочет. Вдруг он готов к видео-диалогу, а видеосвязь активировал случайно. При этом пользователь может настроить так, что доверенные программы, например, Skype будут получать разрешение автоматически, а вот новым, скрытым и неизвестным потребуется разрешение.

— А что с микрофоном?

— Микрофон по умолчанию всегда включен. Поэтому старайтесь контролировать свой разговоры в тот момент, когда компьютер работает.

— А как могут за мной подглядывать и подслушивать?

— Есть профессиональные хакеры, которые умеют взламывать операционные системы и удаленно к вам подключаться. Но их работа стоит дорого и «работают» они, обычно точно зная чей компьютер их интересует и какая информация им нужна.

Обычный же человек может подхватить «вирус» по почте, через сообщение в мессенджере.

— Это понятно. Я почти каждый день по почте получаю приглашение пройти по ссылке, чтобы получить что-то «вкусненькое» — какие-то компенсации, предложения о работе или провести проверку моего банковского счета.

— Да, по таким ссылкам ни в коем случае нельзя переходить. Но кроме вот таких банальных фишинговых рассылок есть еще разные способы заразить ваш компьютер. Что интересует тех, кто рассылает такие вирусы? Данные вашей кредитной карточки, информация о сбережениях, собственности.

Опасный шнур

— Недавно видел в Сети ролик о том, как забираются в смартфон с помощью внешне вроде бы обычного шнура. Такое возможно?

— Да, сегодня вполне возможно купить или получить в подарок вредоносный USB-провод. Или подключиться хорошим проводом к неправильной зарядке. При этом провод или зарядка будут действовать как клавиатура с удаленным управлением.

Вот как это работает: с помощью не самых сложных манипуляций можно изменить прошивку USB-устройства так, что в ней, в прошивке, поселится вредоносное ПО. И оно позволит устройству притворяться чем-то совсем другим. Например, обычная флешка после такой перепрошивки может «притворяться» USB-клавиатурой. И станет вводить команды от имени пользователя. Например, в определенный момент скомандовать стереть все ваши файлы. Или же «притвориться» сетевой картой — и «прослушивать» идущий через компьютер поток данных.

Такая вредоносная программа записывается в контроллере флешки, ее не видно снаружи. Поэтому обычные антивирусы, проверяющие файлы, тут не помогут — ведь никаких вредоносных файлов на самой флешке нет.

Вторая проблема — взять и сразу исправить те особенности работы USB-устройств, на которых основана данная атака, тоже нельзя.

Но, опять-таки, обычным рядовым пользователям столкнуться с этой угрозой довольно сложно. Разве что вы попадете под «раздачу» случайно. Обычно такие устройства (а они тоже недешевые) используют при целевых атаках, когда нужно «вскрыть» конкретный компьютер или смартфон.

Кроме того, в телефонах есть дополнительная защита: заблокированный телефон атаковать не выйдет, а на разблокированном все манипуляции будут видны.

Терминалы в транспорте

— Еще одно новшество. Появилось видео, как некие люди заходят в поезд метро с терминалами в руках. Они в какой-то момент они прижимают терминал к карману или сумке и снимают деньги. Ведь с карточек людей до 1000 можно снимать без пин-кода. Такое на самом деле возможно?

— В теории злоумышленники, конечно, могут снять деньги таким способом. Но шанс такого минимален. Во-первых, приборы для бесконтактной оплаты работают только на очень маленьком расстоянии. А во-вторых, деньги нельзя просто снимать «в никуда». Каждый терминал имеет установленного владельца. То есть, для успешной атаки на пользователей в метро нужно сначала своровать терминал у честной организации, а потом взломать ее и вывести деньги с ее счетов. Очевидно, что для злоумышленников это просто непрактично.

И НАПОСЛЕДОК

HTTPS — уже не гарантия безопасности

Еще недавно считалось, что сайт, на котором проводится оплата какого-нибудь товара и услуги, надежно защищен специальной технологией шифрования. Для того, чтобы понять это достаточно было навести курсор на адресную строку в браузере и посмотреть какие буквы стоят в начале. Если HTTP – сайт не защищен. Если HTTPS – значит, он под защитой.

Но на днях «Лаборатория Касперского» выяснила, что появился некий вредоносный Reductor, который позволяет подменять генератор случайных чисел, использующийся для шифрования данных на этапе их передачи от браузера к HTTPS-сайтам. Значит, злоумышленник может втайне от пользователя следить за его действиями в браузере. Кроме того, техника, зараженная Reductor, могла удаленно подключаться к администратору, который наблюдал за тем, что происходит на компьютере.

В основном Reductor использовался для слежки за перепиской сотрудников дипломатических представительств в странах СНГ.

— Мы впервые столкнулись с такого рода вредоносной программой, позволяющей обойти шифрование в браузере. Уровень её сложности позволяет предположить, что создатели Reductor — серьёзные профессионалы. Часто подобные зловреды создаются при поддержке государства, — рассказал Курт Баумгартнер, ведущий антивирусный эксперт «Лаборатории Касперского».

КСТАТИ

В России вдвое выросло число пользователей, за которыми осуществляется слежка

По данным «Лаборатории Касперского», за первые восемь месяцев этого года более 37 тысяч пользователей по всему миру столкнулись с так называемым сталкерским ПО. Это программы для слежки, которые легко можно купить в Интернете. Слежке подвергались больше 10 тысяч компьютеров. Растет и количество модификаций таких сталкерских программ. Их только в этом году обнаружено около четырехсот.

В основном жертвами слежки становились вполне определенные люди. Например, шпионскую программу супруг устанавливал на компьютер супруги или наоборот. Либо таким образом руководство компании следило за действиями сотрудников. Обычно, собиралась информация о геолокации, переписка в СМС и мессенджерах, данные о телефонных звонках, фото- и видеофайлы, записи камеры (в том числе в режиме реального времени), историю просмотров страниц в Интернете, информация из календаря и списка контактов.

В общем, берегите себя и свою технику!

ВОПРОС ДНЯ

А вы свой телефон в чем-то подозреваете?

Татьяна КУДРЯШОВА, радиоведущая:

— Когда тебе что-то надо найти в интернете, ты вбиваешь запрос — и тебе все это вываливается. Ну это понятно. Но когда ты звонишь подруге по городскому телефону, а сотовый лежит рядом — и тебе вскоре начинает на мобильный массово падать информация на тему того, о чем ты говорила по домашнему телефону с подругой, как это объяснить?

Дана БОРИСОВА, тележурналист:

— Телефон, который следит? Да я сейчас в Крыму на пляже, связь очень плохая, не думаю, что это связано со слежкой…

Василий МЕЛЬНИЧЕНКО, фермер:

— Думаю, слежку по телефону никто особо не прячет. Даже выключенный он показывает, где ты есть. Я в этом ничего не могу поправить. Притом не прячу телефон в алюминиевые или свинцовые чехольчики. И колпачок из фольги на голове не ношу. Я против всякой слежки, но вмешаться в это не могу.

А вы свой телефон в чем-то подозреваете?Фото: Екатерина МАРТИНОВИЧ

Константин ЧЕРЕМНЫХ, научный конспиролог:

— Лично у меня смартфона нет — обычный кнопочный телефон. Пропаганда об опасности гаджетов вредна — она провоцирует обострение душевных болезней. Я верю в прогресс. И понимаю, что невозможно найти столько людей, способных отсмотреть огромный массив, поступающий с гаджетов.

Ян БРАНИЦКИЙ, эксперт по разведке и безопасности:

— Если у меня в руках есть любое устройство, которое связывается по одному из беспроводных средств связи, это означает, что где-то есть устройство, которое может перехватить мой сигнал. И даже если оно не поймет его содержимого, будет понятно — это мой сигнал, мои часы. Это мой планшет или смартфон. Можно сразу понять, где это. По набору данных вскоре поймут, кто это. И даже если злоумышленник не будет видеть содержимое переписки, он сможет понять, где я был, какие места посещал. Когда включал, каким устройством пользовался. С какой периодичностью. Это можно открыть без проблем. Если кто-то хочет обеспечить безопасность — ну избавьтесь от всех электронных устройств. И идите в лес.

Александр РУНОВ, вице-президент Московской школы гипноза:

— Я работаю в Комиссии по борьбе с коррупцией в Госдуме — и мне ребята поставили защиту на смартфон. Определить местоположение — это такие пустяки. Сейчас любого человека можно найти. Если прослушивают президента США, то что говорить про нас?

RemCam 2 — маленькая программа для подключения к аудио и видео устройствам на удалённом компьютере. Лучшая программа для подключения к и микрофону.

Прога не идеальная но вполне юзабельная, если бы был бекконект было бы конечно весело. Но к сожалению автор программы «Redsh» уже давно забил и не развивает проект. Кстати в сети гуляют исходники если найду закину в архив с программой.

Содержание

Возможности программы Remcam

- Выбор формата видео-захвата (видео-формат, разрешение).

- Поддержка распространённых RGB, YUV, JPEG — форматов (BI_RGB, YUY2, UYVY, NV12, YV12, I420, Y8, MJPG, и другие). Для декодирования этих форматов не требуется устанавливать какие-либо дополнительные кодеки.

- Сжатие видео-потока в JPEG, с настраиваемой степенью квантования.

- Выбор формата захвата и передачи аудио (количество каналов, частота дискретизации).

- Кодирование аудио-потока в IMA ADPCM.

RemCam 2

- Автоматическая балансировка аудио и видео-потоков при нехватке пропускной способности канала.

- Опционально ZLIB-сжатие трафика.

- Индикаторы использования трафика, загрузки процессора на локальной и удалённой системе.

- Опционально защита сервера паролем (простая md5-аутентификация с солью).

- Маленький размер приложения (сервер — 180,5 кб). Не требуется ни каких дополнительных файлов или библиотек.

- Адресная книга для серверов с возможностью импорта и экспорта.

Утилита Ремкам создана для родителей для наблюдения и контроля за детьми. Используя программу Ремкам в целях слежки, скрытого наблюдения и для внегласной прослушки за посторонними людьми — вы нарушаете законодательство вашей страны.

Инструкция и настройка Remcam

Сама программа состоит из 2 основных модулей:

- Client (клиент)

- Server (сервер)

Client — необходимо запускать на вашем компьютере. С помощью данной программы вы подключаетесь к удаленной Веб-камере.

Server — запускают только на компьютере за которым необходимо наблюдать. Если случайно на своей машине запустили сервер, читайте дальше статью я расскажу как его удалить.

Папку Client отложим в сторону. Все изменения будем делать с файлами которые находят в папке Server. Для работы программы необходимо чтоб на удаленном компьютере находились все файлы данной папки.

Открываем файл install.cmd (не запускаем а открываем редактором(к примеру notepad)) и изменяем вот эти строчки:

@echo off

set dest=%systemroot%\system32

set exe=cam2_sv.exe

set pass=1234 set port=57011 set arun=HKLM

Всё что прописали выше, будет использоваться в клиенте для подключения к серверу. Остальные настройки в этом файле без особой нужды трогать не надо!

Как удалить Remcam?

Для удаления программы необходимо запустить файл remove.cmd который находится в директории server .

Предупреждаю! Программа частично детектится, некоторыми антивирусами.

Совместимость с Windows 7: Да

Язык интерфейса: English

Пароль на архив: www.сайт

Скачать бесплатно

Вы даже не представляете, как, оказывается, просто оказаться в образе Большого Брата и понаблюдать через камеру за действиями любого человека. Конечно, если рядом с ним окажется «вебка». Для этого нужно знать IP-адрес «вражеского» ноутбука и иметь доступ к специальным программам.

Как подключиться к чужой веб-камере: способы

- Загрузить на свой компьютер одну из программ, предназначенных именно для этих целей: шпионажа с помощью «вебки». Например, Remote Administration Tool или Remcam. Обе они находятся в свободном доступе в Интернете. В некоторых случаях для их скачивания попросят ввести номер своего мобильного телефона.

- Посмотреть видеоролики, как подключиться к чужой камере, записанные на YouTube. Хакеры сделают это на ваших глазах с точными описаниями и инструкциями максимум за 5 минут. Обычно, для возможности подключения предлагают: задать в Google запрос с темой: inurl:MultiCameraFrame?Mode=, в открывшемся списке выбрать необходимый URL и камера…мотор…запись! В нашем случае – слежка.

Для того, кому не достаточно конкретно этой информации, может дополнительно поискать консультаций профессионалов (хакеров крупного масштаба) на специализированных форумах. Например, на страницах Интернет-журнала «Хакер».

Правда, перед тем, как начать шпионить, помните: внедрение в личное пространство человека с помощью веб-камеры уголовно наказуемо. Например, в Америке разразился настоящий судебный скандал, когда выяснилось что за учащимися одной из школ через веб-камеры, установленные на ноутбуках детей, подсматривали системные администраторы учебного заведения.

Если по стечению обстоятельств вас мучают подозрения о том, что происходит в ваше отсутствие (например, ребенок или питомец один дома, квартира без присмотра), есть вариант контролировать ситуацию на расстоянии с помощью камеры.

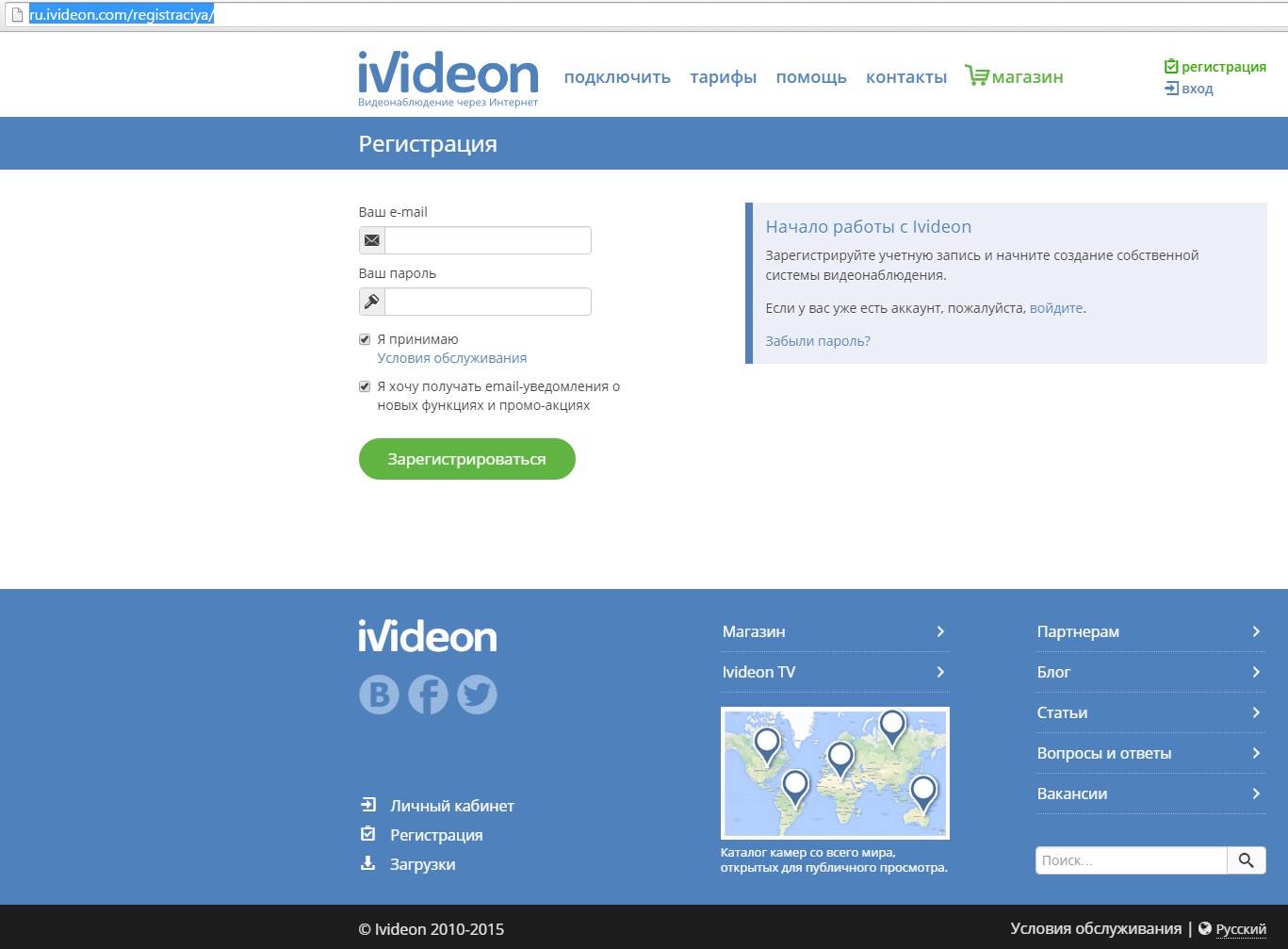

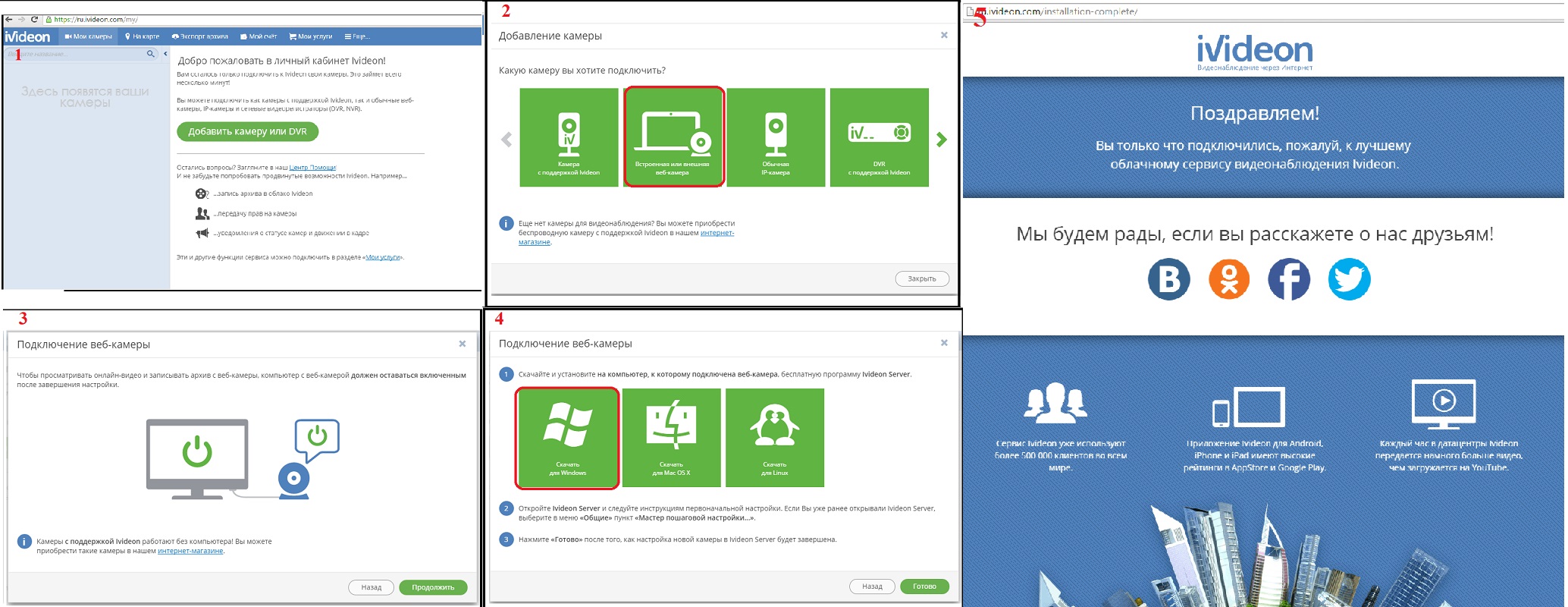

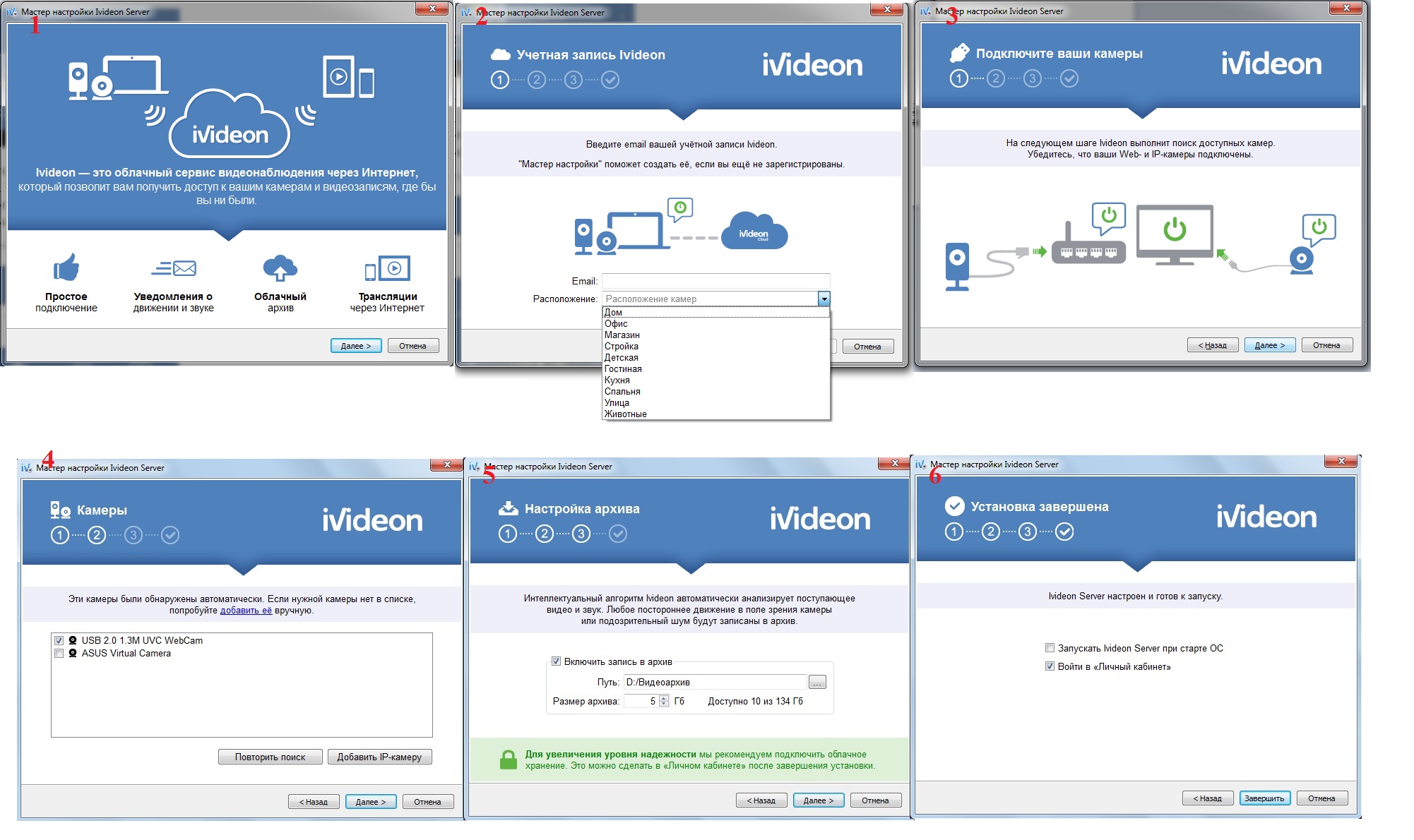

В интернет-портале ru.ivideon.com реализована оптимальным образом возможность удаленно подключаться с любого устройства к веб-камерам , IP- камерам и аналоговым камерам . На закладке «Тарифы» вы можете ознакомиться с характеристиками возможных вариантов подключения услуги и выбрать подходящий. Для регистрации на сайте понадобится только адрес вашей электронной почты: введите его в поле «Ваш e-mail», придумайте пароль и кликните «Зарегистрироваться».

Нажмите на кнопку «Добавить камеру или DVR», выберите соответствующий вид подключаемой камеры, на следующем шаге ознакомьтесь с инструкцией и кликните «Продолжить». Теперь вам нужно скачать и установить на тот компьютер, к которому подключена камера, программу, для этого выберите свою операционную систему. Начнется стандартная установка, просто укажите язык и следуйте инструкциям мастера установки.

Автоматически запустится мастер настройки. Нажмите «Далее», затем введите свой e-mail, который указали при регистрации, и выберите из списка расположение камеры. Эта формальность создана для вашего удобства (если список камер велик, по этим группам будет легче ориентироваться). Убедитесь, что ваша камера подключена и исправно работает, кликните «Далее». Если активные камеры обнаружены, вы увидите их список, в противном случае попробуйте еще раз «переподключить» рабочую камеру и нажмите «Повторить поиск», если все прошло удачно — «Далее». Если вы хотите, чтобы видео сохранялось в архив, поставьте галочку «Включить в запись в архив», если вас интересует исключительно онлайн-трансляция изображений с камер, уберите ее. Чтобы программа не запускалась автоматически при включении компьютера, уберите галочку «Запускать Ivideon Server при старте ОС”, после чего нажмите «Завершить».

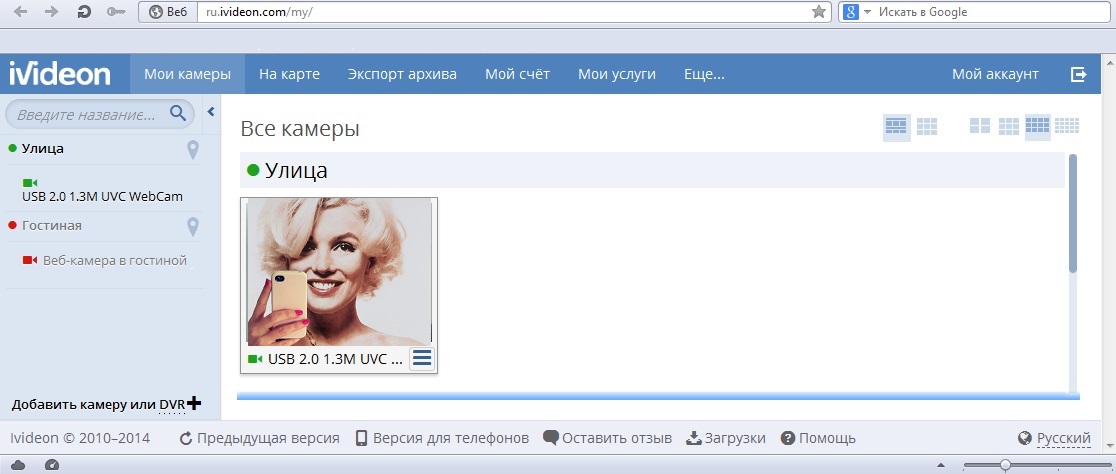

Если галочка «Войти в «Личный кабинет» осталась активной (по умолчанию), в браузере автоматически откроется ваша страница на сайте ru.ivideon.com . В списке справа выберите активную камеру, отмеченную зеленый цветом — и тут же увидите прямую трансляцию.

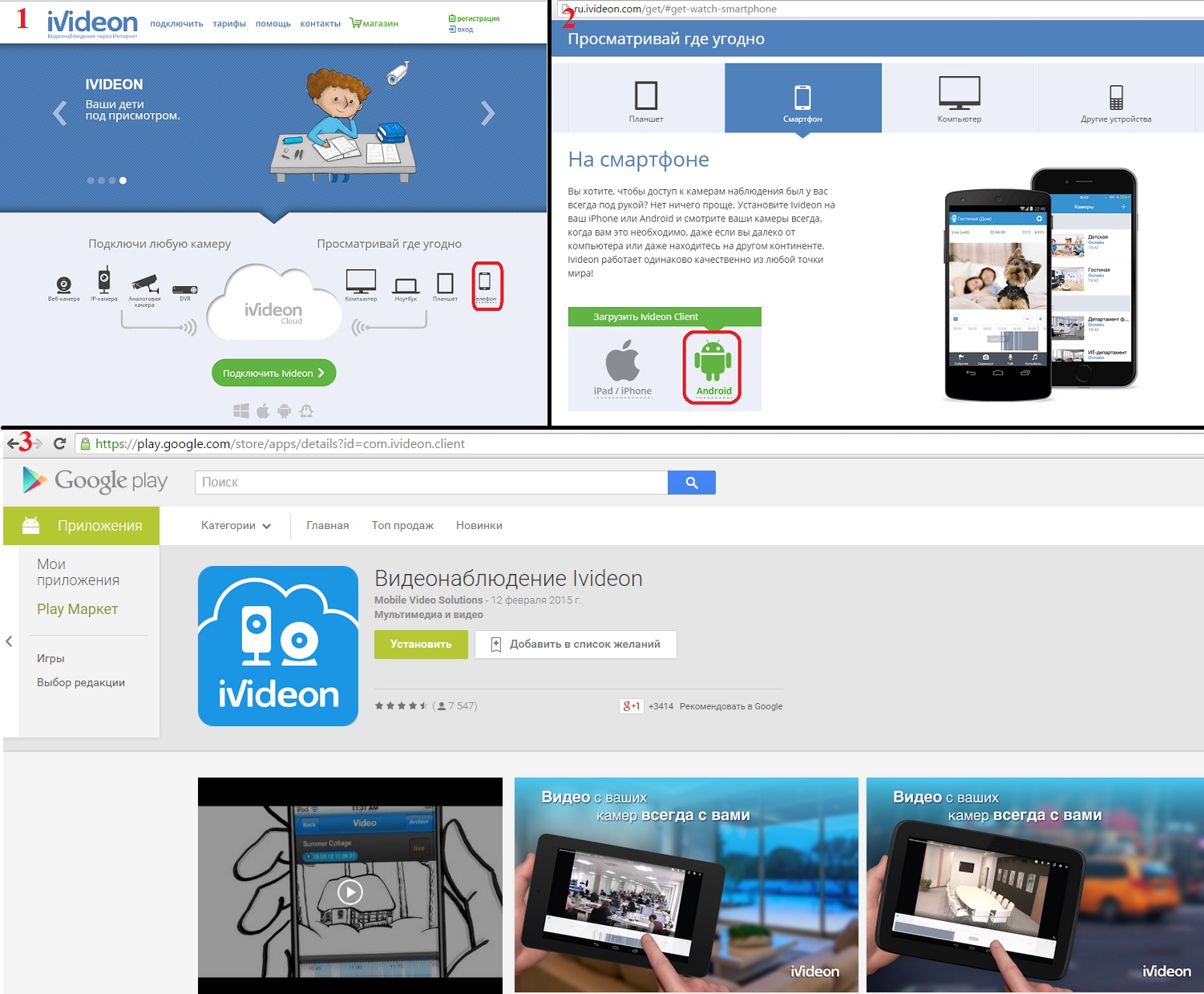

Чтобы вам было удобнее просматривать видео с планшета, телефона, ноутбука или другого компьютера, вы можете скачать приложение. Для этого либо добавьте в список желаний и установите приложение Ivideon, как это изображено на скриншоте, либо выйдите с гаджета в «google play» и найдите его через строку поиска.

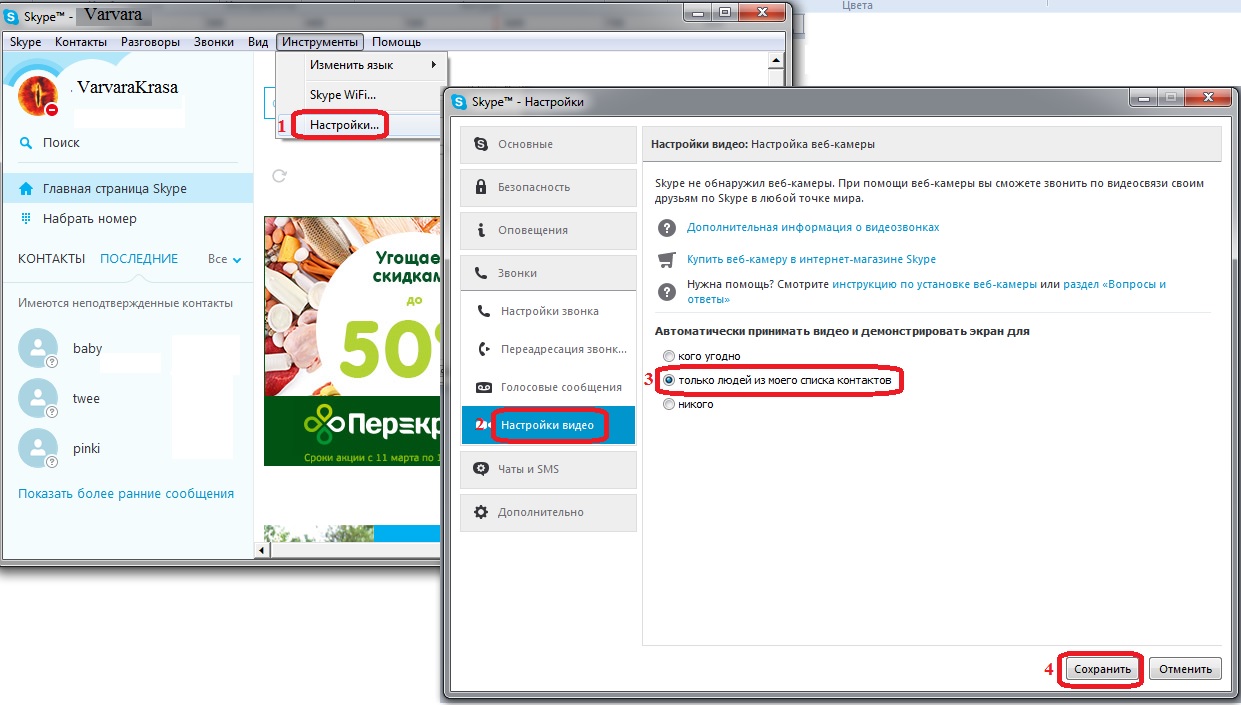

Второй способ наблюдать за ситуацией — с помощью Skype. Создайте в программе , добавьте этот в скайпе. На том компьютере, к которому подключена камера, выйдите в скайп под этим аккаунтом, в настройках видео в поле «Автоматически принимать видео и демонстрировать экран для» выберите пункт «только людей из моего списка контактов».

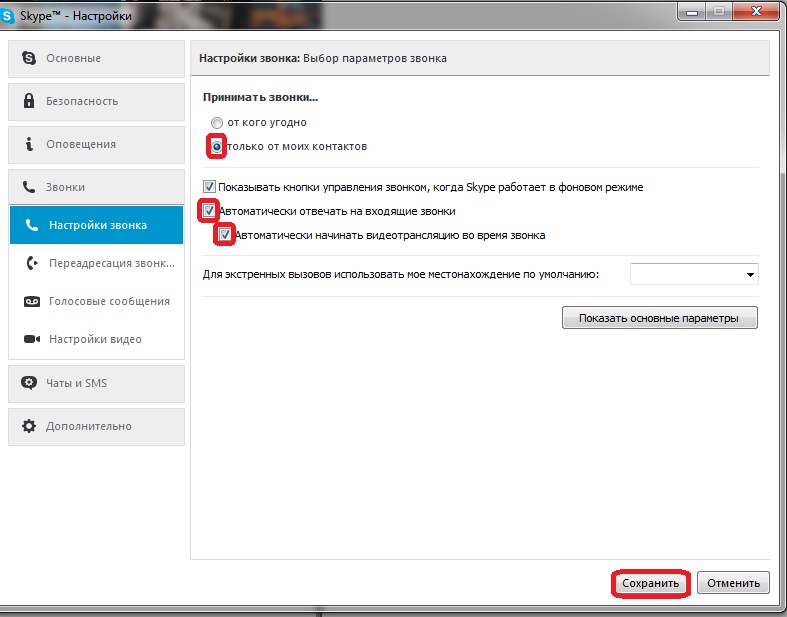

Теперь в меню слева активируйте пункт «Звонки», кликните по кнопке «Открыть дополнительные настройки», расположенной в окне справа. Выберите в поле «Принимать звонки» пункт «только от моих контактов» и проставьте галочки в остальных полях, чтобы видеотрансляция автоматически начиналась, как только вы позвоните на свой дополнительный аккаунт.

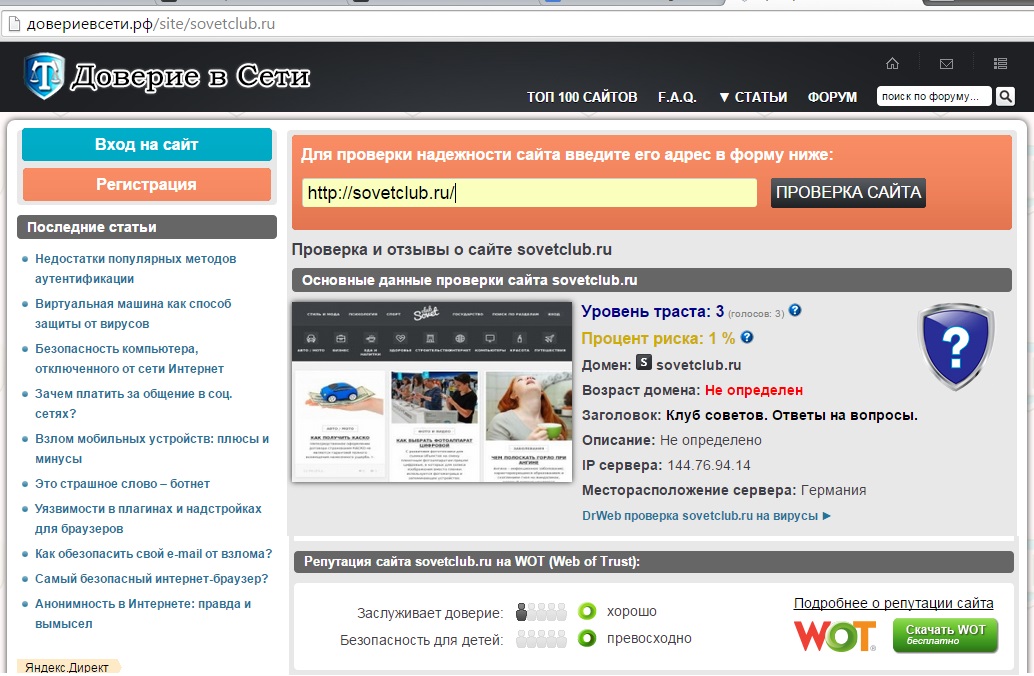

Продвинутые пользователи также предлагают следующий вариант: установить на компьютер с камерой терминальный сервер (чтобы подглядывать незаметно, т.е. если на компьютере кто-то работает, чтобы его не «выкинуло»), подключить протокол удалённого рабочего стола (RDP) и воспользоваться любой программой, работающей с камерой. Ориентировочный список программ есть на web-kamera.ru . Однако ответственность за возможную вредоносность программ никто не несет. Поэтому будьте бдительны, проверяйте сайты на онлайн-сервисе довериевсети.рф и не пренебрегайте антивирусами.

Описанные способы подключения к удаленным видеокамерам легальны, однако имейте ввиду, что вмешательство в чужую личную жизнь может не принести ожидаемого результата. Действуйте исключительно в целях собственного спокойствия и для блага окружающих.

RemCam 2

- ОС: Windows 2000/XP/2003 Server/Vista/2008 Server/7

- redsh

Тебе никогда не хотелось последить за своими соседями по локалке? Причем, «последить» здесь указано в прямом значении этого слова. Забудь о всяческих кейлоггерах, сниферах и иже с ними, ибо я представляю твоему вниманию замечательную прогу – RemCam 2, которая с легкостью сможет следить за любыми удаленными аудио/видео-устройствами!

Зацени возможности данной утилиты:

- Система «клиент-сервер»;

- Выбор формата видеозахвата (видеоформат, разрешение);

- Поддержка распространенных RGB, YUV, JPEG — форматов (BI_RGB, YUY2, UYVY, NV12, YV12, I420, Y8, MJPG, и другие);

- Для декодирования любых форматов не требуется устанавливать какие-либо дополнительные кодеки;

- Сжатие видеопотока в JPEG с настраиваемой степенью квантования;

- Выбор формата захвата и передачи аудио (количество каналов, частота дискретизации);

- Кодирование аудиопотока в IMA ADPCM;

- Автоматическая балансировка аудио и видеопотоков при нехватке пропускной способности канала;

- Опциональное ZLIB-сжатие трафика;

- Индикаторы использования трафика и загрузки процессора на локальной и удаленной системе;

- Опциональная защита сервера паролем (простая md5-аутентификация с солью);

- Маленький размер приложения (сервер – 180,5 Кб);

- Адресная книга для серверов с возможностью импорта и экспорта.

Кстати, прога предоставляется автором с полностью открытыми исходниками, которые ты сможешь найти по адресу redsh.ru/board.php?feed=programs&id=20 (также здесь находится и видео с подробнейшим мануалом по захвату любой аудиовизуальной информации с помощью RemCam 2).

aNYfAKE

- ОС: *nix/win

- b00zy_c0d3r and The Mafia

А вот и очередной генератор фейков, упрощающий процесс фишинга и троллинга юзера ушастого.

Для работы с генератором тебе понадобится следующий инструментарий: PHP, fopen, работающие сокеты и красивый домен, который не будет бросаться в глаза :).

Принцип работы скрипта достаточно прост:

- Скачивается страница, указанная в настройках;

- Все ссылки на странице меняются на ссылки самого фейкогенератора;

- Меняется адрес обработчика форм;

- Снифер снифает все введенные пользователем данные и перенаправляет его на указанный тобой адрес;

- Если же пользователь ничего не введет, то его снова перебросит на страницу фейка.

Для начала работы тебе необходимо настроить скрипт и залить сгенерированный им файл на любой подходящий хост.

Настройки выглядят следующим образом:

- Fake host – подделываемый хост (если мы обманываем авторизацию на http://www.mail.ru, то пишем только «mail.ru»);

- Fake path – путь к подделываемой странице (если имеется страница авторизации http://somesite.ru/adminka/, то пишем просто «/adminka/», а если страница находится в корне, то пишем «/»);

- Fake script – адрес подделываемого скрипта (если имеется страница авторизации http://somesite.ru/adminka/loginhere.php, то пишем «loginhere.php»);

- Redirect – страница, на которую будет перемещен юзер после ввода данных;

- Log type – тип оповещения (mail или file);

- Email – отснифанные данные шлются на мыло, указанное в этом параметре;

- File – отснифанные данные пишутся в указанный файл.

Если у тебя есть любые вопросы по работе генератора, смело направляй их прямиком автору скрипта в топик – http://forum.xeka.ru/showthread.php?t=142.

VK Regger

- ОС: Windows 2000/XP/2003 Server/Vista/2008 Server/7

- 0pTik

А вот и ожидаемая многими тулза – реггер аккаунтов ВКонтакте от мембера Античата, Оптика.

Возможности проги:

- многопоточность (до 10 потоков в паблик-версии);

- случайный выбор имен и фамилий из соответствующих списков;

- рандомный пароль или пароль из списка;

- вставка выбранных аватар;

- обход капчи с помощью сервиса antigate;

- лог работы;

- поддержка HTTP Proxy, Socks4, Socks5;

- заполнение страниц на 98%.

Также стоит отметить, что во встроенном функционале реггера отсутствует возможность подтверждения свежезареганных аккаунтов по мылу, но автор с радостью предоставляет тебе другую утилиту специально для этой цели – многопоточный «Подтверждатель аккаунтов для ВК», который ты тоже сможешь найти на нашем диске.

Все вопросы и пожелания по работе программы оставляй тут: http://forum.antichat.ru/thread219834.html.

VkFunAdder 0.3

- ОС: Windows 2000/XP/2003 Server/Vista/2008 Server/7

- IOFFE

Вот нарегал ты несколько десятков тысяч аккаунтов ВКонтакте, а что с ними можно делать дальше? Для работы со списками таких акков существует целая туча специализированного софта (многие программы не раз описывались на страницах нашей рубрики). VkFunAdder как раз и является одной из таких программ.

Итак, данная утилита служит для добавления в твой аккаунт бесконечного количества поклонников и обладает следующим функционалом и особенностями:

- акки заносятся в список в виде mail:password;

- поддержка antigate и ручного ввода капчи;

- удаление поклонников;

- лог с автоочисткой;

- прогрессбар;

- кнопки «Старт» и «Стоп».

Прими во внимание, что рейтинг на аккаунте, к которому ты хочешь добавить поклонников, должен быть более 200 единиц.

P.S. Автор с радостью выслушает твои отзывы о работе проги здесь: http://forum.antichat.ru/threadnav207277-1-10.html.

ICQ Light Spam

- ОС: Windows 2000/XP/2003 Server/Vista/2008 Server/7

- q1w2e3

Исключительно ради образовательных целей представляю твоему вниманию один из многочисленных ICQ-спамеров, благодаря которым к тебе в шоху ломится куча номеров с предложениями что-то купить и на что-то нажать 🙂

Как видно из названия, ICQ Light Spam – это программа для рассылки спам-сообщений по ICQ.

Возможности и особенности спамера:

- рассылка сообщений по выбранному диапазону;

- максимальное количество символов в сообщении – 4000;

- возможность загрузки сразу нескольких уинов для спама;

- антибан;

- подробная статистика;

- отображение информации по загруженным и выведенным в онлайн номерам;

- счетчик отправленных сообщений и ошибок отправки;

- отображение скорости отправки сообщений в секундах;

- работает на .NET Framework 3.5.

Если ты все же собрался использовать прогу по ее прямому назначению, то помни – мы против спама!

ASR Brute

- ОС: Windows 2000/XP/2003 Server/Vista/2008 Server/7

- q1w2e3

На очереди еще одна замечательная программа от q1w2e3, посвященная аськам и мыльникам.

Итак, ASR Brute (Answer Secret Rambler Brute) – это брутер секретных ответов на Rambler.ru (вдруг тебе понадобится снять красивый номер аськи, который был привязан к Рамблеру?).

Вот что умеет данная утилита:

- работать без проксей;

- скорость перебора зависит от скорости интернета (до 50 секретных ответов в секунду на 10 Мбит);

- не пропускать «гуды»;

- сохранять подобранный ответ в good.txt;

- сохранять неправильные ответы в bad.txt;

- брать слова для брута из словаря dict.txt;

- она многопоточна.

Для начала процесса перебора тебе всего лишь необходимо сохранить свой словарь в dict.txt, запустить прогу, ввести логин жертвы, выбрать домен, ввести (вводится один раз) и нажать на кнопку «Start». Удачного брута! 🙂

ArxFinder

- ОС: Windows 2000/XP/2003 Server/Vista/2008 Server/7

- ArxWolf

Давненько на страницах нашей рубрики не появлялись релизы от команды webxakep.net, поэтому спешу представить тебе прогу ArxFinder – уникальный инструмент для поиска текста в любом количестве файлов.

Главные особенности программы:

- очень высокая скорость работы;

- многопоточность + автовыбор потоков (от 1 до 100);

- обработка любого количества файлов;

- обработка больших файлов (от 1 Гб);

- малая нагрузка на процессор (при обработке 30000 файлов нагрузка составляет жалкие 15-20%);

- малое потребление ОЗУ (при обработке 30000 файлов потребление ОЗУ находится в пределах 14 Мб);

- поиск можно вести как по всем файлам, так и по одному или группе типов;

- возможен поиск по регулярным выражениям;

- открытие файлов или папок прямо из главного окна программы;

- при выводе результата сразу же подсвечивается кусок строки, в котором найдено искомое слово;

- уникальная возможность просмотра фрагмента текста, в котором найдено слово (то есть не надо будет каждый раз открывать один и тот же файл);

- удобные настройки;

- программу не надо устанавливать (изначально идет всего лишь один файл);

- гарантированная работа на Windows 7 Ultimate, Windows 7 Maximum, Windows Vista и Windows XP.

Так что, если среди огромного количества текстовиков тебе понадобилось найти мыло/пароль/асю/номер телефона и иже с ними, то лучшим решением будет использование ArxFinder.

P.S. Все вопросы по работе тулзы советую постить в топик http://webxakep.net/forum/showthread.php?t=7693.